Honeypot merupakan sebuah sistem atau … p - 08053111042.doc · Web viewMasalah keamanan merupakan...

Transcript of Honeypot merupakan sebuah sistem atau … p - 08053111042.doc · Web viewMasalah keamanan merupakan...

Metode Implementasi Honeypot

OLEH :

HANDIKA PRANAJAYA (08053111042)

UNIVERSITAS SRIWIJAYAFAKULTAS ILMU KOMPUTER

DAFTAR ISI

DAFTAR ISI …………………………… i

I. PENDAHULUAN …………………………… 1

II. LANDASAN TEORI …………………………… 3

III. PEMBAHASAN …………………………… 7

IV. KESIMPULAN …………………………… 18

DAFTAR PUSTAKA …………………………… 21

BAB IPENDAHULUAN

Masalah keamanan merupakan salah satu aspek terpenting pada sebuah system informasi. Terkadang untuk masalah keamanan system

informasi masih dipandang sebelah mata. Padahal aspek tersebut cukup vital dalam pengembangan infrastruktur suatu organisasi yang memiliki ketergantungan akan dunia IT, khusunya pengembangan system informasi itu sendiri. Banyak hal untuk melakukan pengamanan, yaitu diperlukannya perangkat yang mendukung serta sumber daya manusia yang mampu dalam menyelesaikan setiap masalah keamanan dari system informasi itu.

Banyak aspek yang bisa mengancam keamanan system tersebut, yaitu ancaman yang bersifat interruption dimana infoermasi dan data dalam system dirusak dan dihapus sehingga jika dibutuhkkan , data atau informasi tersebut tidak ada lagi. Kemudian ancama yang bersifat interception yaitu informasi yang ada disadap oleh orng yang tidak berhak mengakses informasi yang terdapat pada system ini. Selanjutnya modfikasi yaitu ancaman terhadap integritas dari system informasi tersebut. Dan yang terakhir adalah fabrication yaitu orang yang tidak berhak berhasil memalsukan suatu informasi yang ada sehingga orang yang menerima informasi tersebut menyangka bahwa informasi tersebut berasal dari orang yang dikehendaki oleh si penerima informasi tersebut.

Dengan adanya Karya Ilmiah ini diharapkan para pembaca mendapat penambahan pengetahuan akan system keamanan jaringan komputer, khususnya mendeteksi segala sesuatu yang akan mengancam server. Disini pembaca diberikan gambaran tentang bagaimana tindakan seorang admin dalam hal meakukan pencegahan atas serangan yang akan dilakukan oleh seorang hacker/cracker. Pada Karya Ilmiah tersebut lebih menekankan pada pendeteksian atas serangan yang dilakukan. Sehingga seorang admin dapat mempelajari serangan tersebut dan mencari solusi untuk pencegahannya.

Karena itu saya tertarik melakukan observasi sekaligus mencari sautu data yang berkaitan dengan pendeteksian tersebut. Dan dari beberapa hal yang saya temui, terdapat salah satu metode yaitu metode Honeypot yang melakukan pendeteksian dengan menipu hacker yang akan merusak system dengan suatu jaringan palsu, sehingga admin dengan mudah mempelajari trik yang dilakukan hacker tersebut.

Pada Karya Ilmiah ini akan membahas tentang trik yang akan dilakukan oleh suatu aplikasi honeypot dalam hal merecord setiap tindakan anomaly yang terjadi pada system. Admin dsini bertugas memantau setiap tindakan dari user. Sebagai contoh simulasi, saya menggunakan aplikasi yang mengemulasi kerja dari Trojan dan metode honeypot pada computer server atau client..

BAB IILANDASAN TEORI

Honeypot merupakan sebuah sistem atau komputer yang sengaja “dikorbankan” untuk menjadi target serangan dari hacker. Komputer tersebut melayani setiap serangan yang dilakukan oleh hacker dalam melakukan penetrasi terhadap server tersebut. Metode ini ditujukan agar administrator dari server yang akan diserang dapat mengetahui trik penetrasi yang dilakukan hacker serta bisa melakukan antisipasi dalam

melindungi server yang sesungguhnya. Setiap tindakan yang dilakukan oleh penyusup yang mencoba melakukan koneksi ke honeypot tersebut, maka honeypot akan mendeteksi dan mencatatnya.

Perlu diingat bahwa peran dari honeypot bukanlah menyelesaikan suatu masalah yang akan dihadapi server, akan tetapi memiliki kontribusi dalam hal keseluruhan keamanan. Dan besarnya kontribusi tersebut tergantung dari bagaimana kita menggunakannya. Intinya, walaupun tidak secara langsung melakukan pencegahan terhadap serangan (firewall) tetapi dapat mengurangi dari intensitas serangan yang akan dilakukan oleh penyusup ke server yang sesungguhnya.

Tidak satupun perangkat yang memiliki kesempurnaan dalam penggunaannya. Demikian juga dalam hal melakukan defensif yang dilakukan oleh perangkat untuk melindungi server dari serangan yang akan terjadi. Perangakat tersebut tidak bisa menghilangkan serangan, akan tetapi memperkecil risiko serangan. Begitu pula peran dari honeypot, honeypot sangat berguna dalam hal pendeteksian terhadap serangan bukan menghilangkan serangan itu.

Honeypot bisa mengetahui aktivitas dari script kiddies sampai hacker sekalipun, dari duni luar maupun yang berasal dari janringan internal alias orang dalam. Sekaligus mengetahui motivasi hacking yang akan dilakukan, sehingga administrator dapat membuat suatu kebijakan keamanan (firewall) dalam hal mngurangi resiko yang akan terjadi terhadap server yang sesungguhnya.

Adapun penggunaan dari honeypot untuk beberapa kelompok / organisasi yaitu :

Perusahaan : melakukan pendeteksian / pencegahan penyusupan

Militer : menerapkannya dalam perang teknologi/cyberwarfare

Universitas : melakukan riset Lembaga penelitian : melakukan riset Dinas intelijen : melakukan counter intelijen Penegak hukum : memperoleh aktivitas criminal. Dll

Honeypot dapat menjalankan bermacam service dan dapat berjalan pada bermacam system operasi, honeypot dibedakan menjadi ;

Low-interactionMengemulasi system operasi dan service

High-interactionSistem operasi dan service sungguhan tanpa emulasi

Mudah diinstall dan deploy, konfigurasi biasanya sederhana

Resiko minimal, emulasi mengontrol apa yang bisa dilakukan penyusup

Menangkap jumlah informasi terbatas

Menangkap informasi lebih banyak

Bisa cukup kompleks Resiko tinggi, penyusup bisa

berinteraksi dengan system operasi sungguhan

Honeypot juga dapat dibedakan menjadi : Physical : Mesin sungguhan dalam jaringan dengan alamat ip

sendiri Virtual : Disimulasikan oleh mesin lain yang berespon pada traffic

jaringan yang dikirim ke virtual honeypot.

Suatu honeypots merupakan sumber system informasi yang menghasilkan nilai palsu pada saat terjadi penggunaan sumber daya yang tidak sah atau tidak diijinkan

Untuk mengenali sebuah serangan yang dilakukan oleh hacker atau cracker, digunakan data yang diperoleh. Pendekatan yang sering digunakan untuk mengenali serangan antara lain :

Anomaly detectionAnomaly detection mengidentifikasi perilaku tak lazim yang terjadi dalam host atau network.

Misuse detectionDetector tersebut melakukan analisa terhadap aktivitas system, mencari event yang cocok dengan pola perilaku yang dikenali sebagai serangan.

BAB IIIPEMBAHASAN

Disini untuk lebih memahami kerja dari metode honeypot, digunakan aplikasi yang mengemulasikan kerja dari metode honeypot. Lalu untuk menguji aplikasi tersebut dibutuhkan suatu Trojan yang berfungsi ntuk mnginfeksi system tersebut. Seperti yang kita ketahui fungsi utama Trojan ialah melakukan remote server, sehingga seseorang yang tidak berhak mengakses dapat bertindak sebagai administrator dari system tersebut.

Sering sekali system kita terinfeksi oleh berapa Trojan, sebagaimana kita ketahui program tersebut akan menginfeksi system yang telah mengaktifkan patch.exe. Patch.exe tersebut merupakan file milik Trojan yang apabila telah masuk kedalam system kita, maka system tersebut akan otomatis menjadi sasaran remote. Sistem tersebut akan mudah dikendalikan oleh hacker yang memanfaatkan program Trojan tersebut. Pada contoh penetrasi tersebut, saya mencoba memakai Trojan Netbus.

Trojan yang digunakan kali ini ialah NetBus, adapun fitur yang terdapat pada aplikasi tersebut dalam me-remote server ialah :

buka tutup CDROM menggerakkan mouse swap mouse button start aplikasi memainkan file WAV menampilkan pesan di layar shutdown, reboot, dll

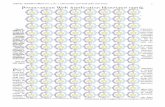

Berikut merupakan gambaran dari infeksi yang dilakukan oleh Trojan, yaitu seseorang yang meremote system serta efek yang didapat dari system tersebut :

Pada gambar diatas terlihat dari beberapa button tersebut ialah gambaran dari fitur yang disediakan oleh netbus. Untuk mengaktifkan program tersebut, saya menonaktifkan antivirus. karena program tersebut tidak akan running pada system yang memiliki antivirus didalamnya. Program tersebut dijalankan di computer client, dimana computer yang akan diserang diasumsikan sebagai server. Untuk menjalankan fungsi dari Trojan tersebut, terlebih dahulu kita harus menginfeksi system server dengan patch.exe yang merupakan file bawaan dari Trojan. Apabila patch.exe telah aktif di computer server tersebut, proses peremotan akan berjalan.

Seperti yang terlihat pada gambar,kita dapat melakukan apa saja dengan cara menginputkan ip dari computer server dan melakukan koneksi dengan menekan tombol connect. Apabila koneksi berjalan, maka akan keluar informasi pada sudut bawah program.

Dibawah ini merupakan salah satu fitur yang dijalankan oleh Trojan.

Saya telah menjalankan salah satu fitur yang terdapat pada Trojan yaitu Message manager. Dengan fitur tersebut kita dapat mengirimkan suatu message kepada computer server yang telah kita remote. Lalu disini terlihat beberapa opsi yang kita bisa gunakan untuk format dari message yang akan dikirim. Kemudian message yang dikirim akan tampil pada computer server sebagai berikut.

Computer server diharuskan merespon dari message yang telah dikirim oleh Trojan tersebut.

Respon yang dijawab oleh server akan dikirim kembali, kemudian akan tampil message respon tersebut pada computer yang meremote.

Ini merupakan bagian kecil dari segala fitur yang terdapat pada Trojan. Banyak hal yang bias kita lakukan yaitu men shutdown system tersebut, atau yang lebih parah merubah susunan dari directory yang terdapat pada system, bahkan menghapus sebagian data padasistem server tersebut.

Berikut ini merupakan solusi yang bisa dilakukan oleh seorang admin yang servernya telah terjangkit Trojan yaitu dengan menggunakan honeypot. Honeypot tersebut berfungsi sebagai suatu sisteminformasi yang memiliki nilai kebohongan bagi siapa saja yang secara tidak sah atau tidak memiliki hak unutk akses ke sumber system informasi tersebut. Sehingga hacker akan terkecoh, sekaligus admin dapat mengetahui trik-trik yang dilakukan oleh hacker tersebut.

Aplikasi yang saya gunakan untuk menjalankan metode dari honeypot tersebut ialah NetBuster. Aplikasi tersebut selain bisa merecord segala bentuk serangan dari Trojan tersebut, aplikasi ini juga dapat melakukan serangan balik untuk melakukan pembalasan dendam ke hacker tersebut.

Tool netbuster tersebut pada saat dijalankan akan menghapus semua server netbus, baik di memori ataupun di registri. Akan tetapi computer yang meremote tidak akan terputus koneksinya terhadap computer server, sehingga hacker tidak akan sadar akan hilanganya file yang Trojan yang telah aktif dikomputer server. Karena netbuster akan menggantikan peran dari netbus, dimana setiap command yang dilakukan

oleh Trojan akan direcord oleh netbuster dalam sebuah file log. Perlu diingat, karena keseluruhan file dari netbus telah diremove dari system maka command yang dieksekusi oleh Trojan tidak akan berfungsi di server.

NetBuster dibuat oleh Hakan Bergstrom. Program tersebut bisa anda peroleh gratis di alamat berikut:

• http://surf.to/netbuster• www16.brinkster.com/erytricksy /Software/ netbuster_v131.zip

Kita dapat melakukan pendeteksian terhadap serangan yang dilakukan dengan melihatnya di tab main. Disini akan terlihat jenis Trojan

yang meremot system kita, serta kiata dapat mengetahui waktu dilakukannya serangan tersebut.

Seluruh proses yang dilakukan oleh Trojan akan direkam NetBuster tersebut. Admin dapat menyimpan record dari keseluruhan proses yang terjadi. Disinilah dilakukan pengamatan atas serangan yang terjadi, serta mengidentifikasi tujuan dari hacker.

Hacker tidak akan merasa sadar, karena kerja dari Trojan tidak terganggu. Namun pada server di aplikasi tersebut hanya menampilkan intruksi tanpa menjalankan intruksi itu sendiri.

Pada gambar dibawah ini akan terlihat intrusi yang dilakukan Trojan dalam mengendalikan system dari server. Trojan mengirimkan sebuah pesan dimana isinya mengancam admin dari server yang bersangkutan. Lalu

terlihat juga Trojan meremote system agar menjalankan fungsi dari open dan close cd room.

Kita juga dapat mengecoh hacker dengan memberikan informasi palsu yang bertujuan meyakinkan hacker bahwa server sedang dibawah kedalinya.

Disinilah kita dapat meletakkan informasi palsu, sehingga bila hacker sedang mencari info tentang server maka akan keluar info yang telah kita buat sebelumnya. Pada netbus terdapat fitur untuk mendapatkan info dari system tersebut.

Selain itu bila hacker melakukan screendump, kita dapat menggantinya dengan gambar yang kita miliki. Screendump sendiri ialah sebuah fungsi untuk melakukan capture terhadap segala kegiatan dari server.

Banyak lagi fasilitas yang disediakan oleh aplokasi tersebut untuk mngecoh hacker. Untuk lebih jauh mengetahui tentang fitur-fitur yang disediakan di netbuster, silahkan melakukan ekplorasi lebih mendalam tentang software tersebut.

Seringkali tujuan utama dari para hacker yaitu mengobrak-abrik data yang terdapat pada system. Untuk itu, aplikasi ini menyediakan fasilitas directory virtual yang sengaja dibuat untuk mengecoh si hacker. Adapun gambaran dary directory virtual itu yaitu :

Pada Trojan akan terlihat gambar seperti yang ada diatas. Sehingga server kita terbebas dari segala macam bentuk serangan atau pengubahan data yang penting yang terdapat pada server. Hacker akan mengira bahwa ia telah masuk ke server, dan mengakses data yang terdapat pada server. walaupun melakukan pengubahan atau pengrusakan lain, data yang asli masih terjaga dalam server asli.

Selain itu, seperti yang telah dijelaskan sebelumnya, aplikasi ini juga dapat melakukan serangan balasan untuk mengerjai hacker yang sedang berusaha masuk kedalam system server kita. Selama Trojan tersebut masih terkoneksi dengan system kita, kita pun dapat melakukan remote balik. Dengan begitu niscaya hacker akan kapok dengan segala bentuk penyerangan yang dilakukannya terhadap server kita.

Berikut gambaran tempat dimana kita bisa mengirim message terhadap computer yang telah meremote computer kita.

Hasilnya akan terlihat pada computer yang telah meremote kita.

Banyak aplikasi yang menjalankan fungsi dari metode honeypot dalam melakukan pendeteksian serangan antara lain BacOfficer Friendly, PatriotBox, Honeyd, Jackpot, Honeyweb, dll. Dari sekian banyak aplikasi tersebut, honeynet merupakan salah satu tipe dari honeypot yang dirancang untuk menangkap banyak informasi ancaman. Honeynet menyediakan system, apikasi, dan servis nyata untuk interaksi dengan penyusup. Yang membedakan honeynet dengan kebanyakan honeypot adalah ia bukan merupakan computer tunggal tetapi merupakan

keseluruhan system jaringan. Jadi honeynet berupa suatu jaringan untuk interaksi dengan penyerang. System yang ada bisa bermacam-macam, missal database oracle pada server Solaris, situs e-commmerce dengan webserver IIS pada windows 2003, dll.

Konsep dari honeynet sebenarnya adalah suatu jaringan yang memuat sejumlah honeypot. Karena honeynet sama dengan oneypot,mka semua aktifitas yang ditangkap diasumsikan sebagai unauthorized atau malicious. Sekali lagi honeynet bukanlah suatu produk atau sebuah software, honeynet adalah arsitektur yang membuat suatu jaringan yang terkontrol, dimana kita bisa mengendalikan dan memonitor semua aktifitas yang terjadi didalamnya.

BAB IVKESIMPULAN

Honeypot membuat tugas dari deteksi menjadi lebih sederhana, efektif dan murah. Konsepnya sendiri sangat mudah dipahami dan diimlementasikan. Honetpot sendiri ditujukan untuk mendeteksi serangan

ayng dilakukan oleh hacker dengan mengecoh hacker tersebut dengan fasilitas server bohongan. Banyak hal yang bisa dipelajari dari penulisan karya ilmiah ini, salah satunya bagaimana metode honeypot dapat berjalan dalam melakukan deteksi proses yang dapat merusak system.

Honeypot meiliki berbagai macam bentuk dan ukuran, dari yangsederhana semacam emulasi sejumlah service, sampai suatu jaringan yang diesain untuk dihack. Honeypot dapat menjalankan bermacam service dan dapat berjalan pada bermacam system operasi sehingga dapat dibedakan menjadi High-Interaction dan Low Interaction.

Berdasarkan dari analisa terhadap percobaan tersebut, terlihat bahewa honeypot memiliki kekurangan. Kekurangan terbesar berasal dari keterbatasan pandangan, karena hanya bisa menangkap aktivitas yang diarahkan pada mereka, dan tidak menangkap serangan pada system yang lain. Bila terdapat banyak server di server farm, selain server tersebut yang diserang oleh hacker, hacker juga menyerang server lain seperti web server. penyerangan tersebut tidak aka diketahui oleh honeypot (kecuali penyerang memakai server tersebut untuk melakukan scanning terhadap honeypot).

Karena itu disarankan untuk tidak memakai honeypot sebagai pengganti teknologi deteksi yang ada, tetapi untuk saling bekerjasama dan melengkapi strategi keamanan jaringan. Nilai dari penggunaan honeypot sendiri bergantung pada tujuan dari pengguanaannya sendiri. Apabila tujuan dari penggunaan metode tersebut berjalan dengan baik, maka telah dianggap honeypot telah melakukan tugasanya dengan baik dan benar.

Cara honeypots membantu dalam pengamanan jaringan adalah pada respon yang dimilikinya. Pada saat jaringan mendeteksi adanya kesalahan, biasanya system akan segera merekam informasi tentang siapa penyerang, bagaimana penyerang masuk, dan seberapa besar kerusakan yang diakibatkan oleh serangan tersebut. Selain itu akan sangat sulit mendeteksi secara langsung dalam membedakan, yang sedang melakukan login ke mail server user yang benar atau penyerang.

Honeypots dapat melakukan logging hanya pada aktivitas yang bersifat serangan saja, dan selain itu juga bisa dibuat offline (dimatikan) untuk dianalisis, tanpa mengganggu proses produksyang lain.

Banyak aplikasi yang bisa digunakan dalam melakukan deteksi terhadap suatu serangan. Berdasarkan dari analiasa yang telah dilakukan aplikasi tersebut dapat digunakan sesuai dengan kebutuhan keamanan. Honeynet yang merupakan sebuah arsitektur dari honeypot dapat digunakan sebagai salah satu pilihan yang cukup baik dalam pengamanan jaringan yang ada pada system. Arsitektur ini mengendalikan dan monitor aktivitas yang terjadi didalam system tersebut.

Akan tetapi pemakaina honeynet juga dapat menuai beberapa resiko seperti, honeynet dapat dipakai sebakai batu loncatan untuk meyerang system yang non-honeynet, bila penyerang mulai menyadari akan keberadaan honeynet maka ia bisa mengetes apakah system yang diserang berupa honeynet atau bukan, lalu penyerang bisa mendisable data control dan data capture dari honeynet.

Untuk itu hal-hal yang harus dilakukan untuk mengurangi resiko terhadap honynet, yaitu human monitoring, dimana terdapat petugas yang selalu mengamati kinerja dari honeynet tersebut. Lalu customization yaitu setiap organisasi yang memakai metode ini perlu membuat konfigurasi standar, dimana melakukan sejumlah pengubahan, pengacakan, dan kreativitas dinamis lain yang akan menyulitkan penyusup untuk masuk kedalam area system.

Honeypot sendiri tidak akan berguna bila didalam jaringan hanya mengandalkan honeypot sendiri. Secara umum, honeypot berfungsi sebagai media deteksi terhadap serangan sehingga kita dapat mepelajari serangan yang akan dilakukan. Untuk proses pencegahan, dalam hal ini firewall masih sangat berperan.

DAFTAR PUSTAKA

Ariyus, Doni. Computer Security. ANDI Yogyakarta. 2005

Purbo, Onno W. Keamanan Jaringan Internet. PT ELEX Media Komputindo.

2000

Stiawan, Deris. Sistem Keamanan Komputer. PT Elex Media Komputindo.

2005.

Utdirartatmo, Firrar. Trik Menjebak Hacker dengan Honeypot. ANDI

Yogyakarta.

2005.

_____,http://www.ilmukomputer.com

_____,http:// www.tracking-hackers.com