unhas.ac.idunhas.ac.id/.../komdat_DNSecurity.docx · Web view13 Data Network Security (Keamanan...

Transcript of unhas.ac.idunhas.ac.id/.../komdat_DNSecurity.docx · Web view13 Data Network Security (Keamanan...

13Data Network Security (Keamanan Data Jaringan)

Ledakan di bisnis elektronik (eBusiness) dan penggunaan Internet untuk semua jenis komunikasi bisnis telah meninggalkan banyak perusahaan terbuka untuk pelanggaran dalam kerahasiaan, pengintaian industri dan penyalahgunaan. pelanggaran tersebut kadang-kadang terjadi tanpa diketahui untuk waktu yang lama, dan menyebabkan efek bisnis yang serius atau implikasi biaya. Tetapi sebagaimana yang merusak dapat menyebabkan dampak terdistorsi, rusak, diabaikan, disalahartikan atau pemalsuan informasi (misalnya, informasi masukan yang menyesatkan oleh 'hacker' untuk mengacaukan sebuah sistem). Untungnya, perhatian terbesar publik tentang risiko keamanan yang terkait dengan data jaringan di Internet telah mendorong banyak kegiatan dalam pengembangan perlawanan-tindakan. Saat ini, berbagai protokol yang berbeda dan teknik keamanan lainnya telah tersedia. Bab ini menjelaskan berbagai tingkat perlindungan informasi yang diberikan oleh sarana keamanan jaringan data yang berbeda, menjelaskan bagaimana mereka bekerja dan ancaman (baik berbahaya dan tidak-berbahaya) yang mereka mencoba untuk menghilangkan. Kami membahas teknik password sederhana, metode perlindungan jalur, tunneling, firewall, VPN (virtual private network), sebaik tanda tangan digital dan enkripsi data. Dalam mengembangkan strategi keamanan yang penuh untuk jaringan data, penting untuk memahami risiko, pertimbangkan motivasi 'hacker' dan mengembangkan kebijakan pragmatis untuk melawan kemungkinan paling mengancam dan yang paling bahaya.

13.1 Pertukaran antara kerahasiaan dan interkonektivitas

Semakin banyak orang terhubung dengan jaringan, semakin besar risiko Anda dalam keamanan jaringan. Dibenarkan, reputasi Internet publik telah menjadi sebuah jaringan yang tidak aman!

Karena jumlah koneksi pada jaringan meningkat, pengguna akan mengalami:

• resiko intersepsi, 'penyadapan' atau menguping;

• resiko kesalahan yang membuang-buang waktu (salah akses ke database atau salah tafsir data dapat menyebabkan korupsi atau penghapusan sejumlah besar data);

• dengan gangguan gangguan (panggilan 'salah nomor', panggilan yang tidak diminta dari salesman; buruk masih; 'masuk dengan paksa' oleh komputer hacker, atau penyalahgunaan jaringan oleh pihak ketiga untuk mendapatkan gratis panggilan dengan biaya Anda), dan

• masalah yang terkait hanya dengan kompleksitas atau jaringan, atau kurangnya pemahaman oleh pengguna tentang bagaimana layanan atau langkah-langkah keamanan dimaksudkan untuk bekerja.

Terlalu sering, banyak pemikiran mengarah ke dalam peningkatan konektivitas jaringan, tetapi relatif sedikit usaha diterapkan untuk perlindungan informasi. Risiko menyelinap masuk sering tidak ketahuan. Jadi apa risiko yang berbeda dan sarana perlindungan jaringan yang tersedia?

13.2 perlindungan Data jaringan : jenis utama ancaman dan perlawanan-tindakan

teknik keamanan jaringan data melindungi informasi yang disampaikan di seluruh komunikasi jaringan dari pelanggaran dalam kerahasiaan dan dari kemungkinan gangguan oleh pihak ketiga eksternal oleh salah satu dari lima sarana dasar (seperti yang diilustrasikan pada Gambar 13.1):

Gambar 13.1 Lima metode dasar Perlindungan data jaringan

1. Kontrol Tujuan akses-memastikan bahwa hanya pengguna yang teridentifikasi dengan pantas dan pengguna yang berwenang yang mendapatkan akses ke server tujuan tertentu atau host.

2. Firewall-melakukan 'cek gateway' sehingga mengendalikan siapa dan apa yang boleh masuk atau meninggalkan jaringan lokal tujuan.

3. Perlindungan jalur-memastikan bahwa hanya pengguna yang teridentifikasi dan berwenang yang dapat menggunakan jalur jaringan tertentu.

4. kontrol akses Jaringan-memastikan bahwa hanya pengguna yang teridentifikasi dan berwenang yang bisa mendapatkan akses ke jaringan komunikasi di entry point-nya.

5. enkripsi-pengkodean informasi pada basis end-to-end, sehingga hanya pengirim dan penerima informasi yang diinginkan yang dapat memahaminya, dan dapat mengetahui apakah telah dirusak.

Pada bagian berikut, kami meninjau protokol keamanan data yang nyata dan mekanisme perlindungan yang telah dikategorikan menjadi lima tipe dasar pada Gambar 13.1 menurut mode operasi utama mereka.

Teknik yang akan kita bahas tercantum pada Tabel 13.1. Tapi harap dicatat bahwa kategorisasi tersebut bukan teknik 'resmi' tetapi hanya diberikan sebagai bantuan dalam memahami berbagai teknik, cara operasinya dan hubungan antar- dari satu ke yang lain. Kombinasi dari lima metode perlindungan yang berbeda akan memberikan maksimum keamanan secara keseluruhan, dan banyak metode keamanan modern adalah 'campuran' yang berbeda-beda dari teknik-teknik dasar.

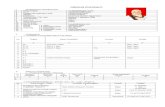

. Tabel 13.1 metode keamanan jaringan data: kegunaannya dan metode dasar operasinya

Metodologi Dasar

Metode Keamanan

Nama Lengkap Kegunaan

Kontrol Tujuan Akses

PAP Password Authentication Protocol

Digunakan oleh klien (ketika mengakses server) untuk mengidentifikasi dirinya untuk tujuan akses

otorisasi. CHAP Challenge

Handshake AuthenticationProtocol

Sebuah protokol tantangan diprakarsai oleh sebuah server untuk menuntut pengguna mengidentifikasi dirinya untuk tujuan dari otorisasi akses.

SASL Simple Authentication And Security Layer

Sebuah otentikasi sederhana dan keamanan Layer protokol yang dapat ditambahkan ke protokol lain untuk meningkatkan keamanan mereka.

One-timepasswords

Password satu kali digunakan bersama dengan password protokol otentikasi, tetapi hanya berlaku sekali dan untuk jangka waktu yang sangat pendek. Mereka dimaksudkan untuk mencegah 'penggunaan kembali' dari 'Mendengar' password.

Metode Firewall Statefulinspection

Sebuah firewall jenis ini memeriksa isi paket individu dan alamat

mereka untuk menentukan apa yang 'diperbolehkan'.

ACL Access list oraccess controllist

Sebuah daftar yang dimiliki oleh sebuah router digunakan sebagai 'firewall' yang mendefinisikan asal pengguna yang mana (diidentifikasi dengan alamat IP mereka) yang dapat mengakses server / host yang mana (juga diidentifikasi dengan alamat IP mereka).

NAT Network AddressTranslation

Dengan menggunakan terjemahan alamat jaringan, jaringan perusahaan dapat dioperasikan dengan skema pengalamatan IP pribadi tapi masih tersambung ke Internet. Hanya alamat dari server yang dipilih dalam jaringan perusahaan perlu 'diterjemahkan' ke alamat IP publik-sehingga membuat mereka terjangkau oleh

pengguna Internet publik.

DMZ Demilitarized zone

A DMZ adalah 'karantina' jaringan yang terdiri server proxy dan filter konten digunakan dalam multi-tahap firewall untuk melindungi IP pribadi jaringan perusahaan dari ancaman keamanan yang diajukan oleh pengguna Internet publik.

Proxy server

Sebuah server proxy adalah server aplikasi yang merupakan bagian dari firewall. Ia memeriksa validitas dan kemampuan penerimaan dari pesan IP yang diarahkan oleh pengguna Internet umum ke server di belakang firewall. Hanya pesan yang 'diperbolehkan' yang disampaikan oleh proxy untuk server aplikasi yang sebenarnya.

Content filter

Sebuah server proxy yang digunakan untuk memeriksa 'kemampuan penerimaan' konten surat elektronik yang masuk. Efeknya ini adalah sebuah virus scanner.

Perlindungan Jalur

Tunnelling Sebuah cara untuk aman 'encapsulating' data dalam kasus bahwa jaringan publik atau jaringan tidak aman lainnya harus dilalui.

GRE Generic routingencapsulation

Sebuah protokol umum yang digunakan untuk tunneling.

PPTP Point-To-PointTunnellingProtocol

Sebuah protokol tunneling yang dikembangkan oleh Microsoft dan US Robotics (sekarang 3Com) untuk memberikan akses panggilan aman ke IP pribadi jaringan perusahaan dengan cara dial-up akses layanan internet umum.

L2TP Layer 2 tunnelling Sebuah perkembangan lebih lanjut dari protokol

protocol PPTP, sekarang di standarnisasi oleh IETF (internet engineering task force)

Mobile IP Internet protocolmobility

Sebuah protokol yang dimaksudkan untuk memungkinkan mobilitas Pengguna internet, yang berlaku suatu Kombinasi identifikasi pengguna dan tunneling metode keamanan.

VPN Virtual privatenetwork

Istilah VPN digunakan untuk menggambarkan salah satu dari kisaran metode yang berbeda oleh IP pribadi jaringan (Intranet) yang dapat diperpanjang menggunakan koneksi aman di sebuah internet publik atau jaringan router.

CUG Closed user group Suatu bentuk khusus dari VPN di mana hanya akses point pra-didefinisikan tertentu menunjuk ke sebuah

jaringan publik yang bisa berkomunikasi antar satu sama lain.

Kontrol Akses Jaringan

NAS Network AccessServer

Sebuah server jaringan akses adalah titik-masuk ke sebuah IP-berbasis jaringan (misalnya Internet) untuk pemanggil yang sedang mengakses jaringan melalui suatu koneksi dial-up telepon. Berbagai metode keamanan, termasuk TACACS / RADIUS, PPTP dan L2TP biasanya diimplementasikan di nass.

CLI Calling line identity

Sebuah jaringan pembangkit identifikasi pengguna jaringan atau pemanggil. Karena identitas adalah dihasilkan oleh jaringan maka lebih sulit untuk 'menipu' atau memalsukan sebuah identitas.

Callback Sebuah cara untuk menjamin bahwa hanya yang alamat jaringan yang telah ditentukan dapat mengakses server. Setelah permintaan oleh user remote, alamat jaringan pra-ditetapkan dipanggil kembali. Hal ini membantu menghilangkan pemalsuan identitas pemanggil.

TACACS Terminal AccessController AccessControl System

Suatu username/password untuk mengidentifikasi dan otentikasi pengguna ketika mencoba untuk mendapatkan akses ke jaringan IP.

RADIUS RemoteAuthenticationDial-In UserService

Sebuah server dan database terpusat yang digunakan untuk menyimpan identitas pengguna yang

diperbolehkan mengakses ke layanan yang diberikan. Sentralisasi dari database dibuat untuk administrasi lebih mudah. sandi standar protokol otentikasi yang digunakan dalam hubungan dengan RADIUS adalah TACACS, PAP dan / atau CHAP.

Enkripsi IPsec SecurityArchitecture ForInternet Protocol

Sebuah arsitektur keamanan yang lengkap untuk enkripsi end to end enkripsi atau tunneling data sensitif.

DES Defense EncryptionStandard

Sessuatu yang sangat kuat dan sulit untuk memecahkan metode enkripsi simetris untuk mengkodekan data selama dalam perjalanan.

MD Message digest 'Karakteristik' sidik jari atau 'tanda tangan'

pada pesan yang dimaksudkan untuk membuktikan keasliannya.

PKI Public Key Infrastructure

Sebuah metode enkripsi modern berdasarkan 'Asimetris' enkripsi. Sebuah kunci publik digunakan untuk enkripsi tetapi kunci pribadi rahasia diperlukan untuk dekripsi.

SSH Secure shell Sebuah protokol modern yang menambahkan 'Layer protokol keamanan' di atas TCP (Transmisi protokol kontrol) dan memungkinkan untuk keamanan penyampaian segmen port TCP. Seperti namanya, protokol secure shell (SSH) protokol awalnya dirancang untuk keamanan login di seluruh jaringan ke

server remote.

SSH Secure SocketsLayer

Sebuah protokol keamanan (https) yang dikembangkan oleh Netscape untuk digunakan dalam hubungannya dengan situs web dengan persyaratan keamanan tinggi (misalnya, untuk transmisi data transaksi keuangan).

TLS Transport LayerSecurity

Sebuah protokol keamanan dikembangkan dari SSL dimaksudkan untuk digunakan sebagai protokol standar untuk keamanan layer transport. The protocol is independent of Protokol adalah independen dari protokol layer aplikasi yang digunakan.

PGP Pretty Good Privacy

Sebuah metodologi enkripsi sederhana tapi cukup bagus berdasarkan campuran enkripsi 'Simetris' dan 'asimetris' enkripsi dimaksudkan untuk digunakan untuk mengamankan isi surat elektronik selama transmisi.

S/MIME Secure Multipurpose Internet Mail Extensions

Perpanjangan ke MIME (Ekstensi Internet mail serbaguna) standar untuk memungkinkan enkripsi konten surat elektronik selama transmisi.

S-HTTP Secure HypertextTransfer Protocol

Sebuah protokol eksperimental untuk mengamankan komunikasi situs web.

Kami akan menjelaskan prinsip-prinsip dasar dari setiap teknik utama pada gilirannya, dan kemudian memberikan rinci contoh protokol keamanan nyata

dan mekanisme (seperti yang tercantum pada Tabel 13.1) yang didasarkan pada teknik dasar. Beberapa teknik dapat digabungkan dengan mudah dengan satu sama lain, sedangkan yang lain mungkin konflik dan tumpang tindih.. Hal ini mencerminkan ketidakmatangan relatif standar keamanan data. Belum ada suatu tunggal diterima standar industri atau kerangka kerja keamanan, tetapi berbagai teknik alternatif, dengan kekuatan yang berbeda dan kelemahan.

13.3 Metode kontrol Tujuan Akses

Perlindungan diterapkan pada akhir tujuan dianalogikan seperti penjaga keamanan di pintu kantor atau penjaga dari benteng-abad pertengahan. Jika berhasil melewati lapisan lain perlindungan itu adalah harapan terakhir pencegahan dari penjarahan barang berharga Anda. Jika seorang penyusup dapat melewati tahap ini, mungkin hampir mustahil untuk mengontrol aktivitas lebih lanjut nya.

Dalam jaringan yang saling berhubungan erat, perlindungan tujuan mungkin layak tersedia sarana untuk mengamankan sumber data yang harus dibagi dan digunakan oleh kelompok-kelompok orang yang berbeda.Tujuan perlindungan dilakukan dengan menjaga daftar (di tempat tujuan) dari pengguna yang diizinkan untuk mengakses database tertentu atau menggunakan server tertentu atau aplikasi. Dari sudut pandang operasional, tujuan kontrol akses relatif mudah untuk mengelola dan memelihara, sejak daftar 'pengguna yang dibolehkan’ dikaitkan dengan, dan disimpan pada, server dan terkait dengan aplikasi yang berkaitan. (Sumber dan daftar 'pengguna diperbolehkan’ semuanya berada dalam satu tempat.)

Biasanya, perusahaan menerapkan metode kontrol akses baik di pintu masuk untuk jaringan pribadi (misalnya, sebuah intranet berbasis IP) atau pada titik masuk ke sebuah server khusus atau aplikasi tertentu. Identifikasi pengguna biasanya dengan menggunakan username dan otorisasi biasanya

diberikan berdasarkan keberhasilan otentikasi identitas pengguna. Otentikasi biasanya dilakukan dengan pengajuan password. Identifikasi dan otentikasi dari pengguna (Gambar 13.2) biasanya diprakarsai oleh pengguna (yang 'penelepon' pada Gambar 13.2) menggunakan protokol seperti PAP (password authentication protocol),. Atau server tujuan dapat menantang pemanggil untuk identifikasi (atau untuk informasi identifikasi tambahan). Dalam hal ini, rincian otentikasi dikirim melalui protokol tantangan seperti CHAP (Challenge handshake authentication protocol) .

Password kontrol

kontrol tujuan akses didasarkan pada daftar pengguna resmi yang diharapkan untuk mengidentifikasi diri mereka sendiri dengan cara identifier atau nama pengguna (atau kombinasi dari pengenal-misalnya, sumber alamat protokol internet dan nama pengguna). Setelah identifikasi, pengguna biasanya juga diharapkan untuk mengotentikasi identitasnya. Hal ini biasanya dilakukan dengan cara mengungkapkan suatu rahasia bersama yang hanya diketahui oleh pengguna dan server atau perangkat lain yang ingin dia akses.

rahasia bersama biasanya sebuah password sederhana atau nomor identifikasi pribadi (PIN).

sistem kontrol Tujuan akses umumnya didasarkan pada otentikasi pengguna dengan password yang sederhana. Daftar pengguna diizinkan untuk mengakses jaringan tertentu, server atau aplikasi diadakan secara langsung di dalam server atau perangkat 'entry point' lain. Mungkin keuntungan utama dari jenis kontrol akses ini adalah bahwa username dan password database secara langsung terkait dengan aplikasi mana yang mereka berhubungan. Beberapa atau didistribusikan database tidak perlu dipertahankan, sehingga lebih mudah untuk menyimpan daftar up-to-date.

Sebagai analogi: jika ada satu penjaga pintu dan pengendali pintu masuk ke kantor Anda, Anda hanya perlu memastikan bahwa salah satu penjaga terus diberi informasi tentang segala 'Karakter teduh' tertentu yang harus terus keluar. Di sisi lain, jika ada enam pintu ke bangunan, semua petugas keamanan perlu diberitahu. Ini membutuhkan waktu lebih lama untuk mengkoordinasikan.

Gambar 13.2 kontrol Tujuan akses melalui otentikasi password dan 'tantangan'.

Setiap penjaga pintu mempertahankan sebagian ‘pengikat cincin’ dengan daftar nama dan deskripsi ' karakter curang’ yang akan ditolak akses bangunan. Tapi pasti, tidak ada ‘ring binder’ yang sama…..Informasi yang berbeda telah 'hilang' dari masing-masing.

Masalah peniruan identitas dan 'spoofing'

Masalah dengan metode akses kontrol sandi yang sederhana adalah bahwa orang-orang yang bertekad untuk masuk hanya terus mencoba berbagai kombinasi sampai mereka tersandung pada password yang valid. Pembajak Komputer mendapatkan akses ke informasi rahasia hanya dengan menyamar sebagai seseorang yang berwenang untuk menerima informasi tersebut. hacker mencoba untuk spoof identitas yang valid.

Dibantu oleh komputer, para hacker komputer pertama hanya mencoba semua kombinasi password yang mungkin. seperti password 'Cracker' dapat menentukan 8-10 digit nomor sederhana atau urutan abjad dalam hitungan detik. Salah satu kemungkinan counter-measure adalah untuk membatasi jumlah upaya password yang berbeda yang mungkin dibuat berturut-turut sebelum account pengguna dilarang. Bank cash teller machines, for example, typically retain the customer's card if he or mesin ATM Bank, misalnya, biasanya mempertahankan kartu pelanggan jika dia tidak mengetikkan kode otorisasi yang benar selama tiga kali.

cara lain di mana hacker komputer mungkin mempelajari username dan kombinasi password yang valid hanya dengan memonitor komunikasi yang dilakukan oleh server tertentu. Hacker mencatat sesi valid dengan server dengan user yang berwenang-bukan membajak username dan password. Selanjutnya, log hacker sendiri menggunakan nama pengguna yang valid dan password yang ia pelajari dengan menguping. Untuk melawan 'pencurian password’ mencuri ' penting untuk mengenkripsi password untuk transmisi di seluruh jaringan daripada mengirimkannya sebagai urutan ‘plain text'.

PAP / CHAP protokol

PAP (password protokol otentikasi) dan CHAP (tantangan otentikasi jabat tangan protocol) protokol adalah fitur opsional Link Control Protocol (LCP) dari point-to-point protocol (PPP). PAP dan CHAP, seperti protokol PPP sendiri, dikembangkan sebagai sarana penyedia akses dial-up ke Internet atau jaringan data berbasis-IP. Point-to-point protocol (PPP) menyediakan protokol link yang diperlukan untuk transitting dial-up pertama dari sambungan prokol (PPP) (melintasi jaringan telepon umum). link control protokol (LCP), seperti yang kita lihat dalam Bab 8, tersedia untuk set-up koneksi. Selama tahap koneksi, baik PAP atau CHAP dapat digunakan sebagai alat identifikasi dan otentikasi pengguna ke Network access server (NAS).

daftar Database pengguna (username dan password yang sesuai) diperbolehkan untuk (or other IP-based network) of 'meninggalkan' jaringan telepon dan 'masuk' atau akses internet (atau jaringan berbasis IP lainnya)

Gambar 13.3 adalah (pada prinsipnya) yang tersimpan dalam server akses jaringan (NAS), meskipun seperti yang akan kita temukan kemudian dalam bab ini, database kadang-kadang dapat dilakukan secara remote dari NAS, pada suatu RADIUS server pusat.

PAP (protokol otentikasi password-RFC 1334) saat ini dianggap sebagai metode yang relatif tidak aman dalam menyediakan kontrol akses dari remote pengguna ke jaringan-IP, sejak PAP mempekerjakan suatu 2-way handshake sederhana (terdiri dari sebuah permintaan otentikasi dan otentikasi terima (atau otentikasi yang menolak)-Gambar 13.4a). Penerimaan atau penolakan tergantung hanya pada penggunaan password yang valid.

CHAP (challenge handshake authentication protocol—RFC 1994) dianggap lebih aman daripada PAP karena menggunakan prosedur 3-way handshake (tantangan / tanggapan / sukses) dan mengkomunikasikan password dalam

bentuk terenkripsi (menggunakan algoritma enkripsi MD5 yang kita akan bahas kemudian). Penggunaan enkripsi membuat tugas mencuri dengar atau intersepsi dari password (untuk kemudian log-on oleh seorang hacker) jauh lebih sulit (Gambar 13.4b).

SASL otentikasi sederhana dan lapisan keamanan

Otentikasi sederhana dan lapisan keamanan (SASL) protokol (RFC 2222) dirancang untuk memberikan suatu gambaran umum dari otentikasi pengguna untuk koneksi berbasis protocol transport. Seperti

Gambar 13.3 Jenis penggunaan protokol PAP dan CHAP: otorisasi akses dial-up Internet atau jaringan berbasis IP

Gambar 13.4 format PAP (password protokol otentikasi) dan CHAP (tantangan otentikasi jabat tangan protocol)

PAP dan CHAP, hal itu bergantung pada identifikasi dan otentikasi user ke server dengan menggunakan sandi (atau beberapa rahasia bersama lainnya-yang hanya diketahui oleh pengguna dan server). Sejumlah mekanisme otentikasi yang berbeda yang didukung:

• Kerberos-sistem keamanan untuk klien/server berbasis UNIX berbasis komputasi berbasis pada tahun 1980-an yang mempekerjakan database terdistribusi untuk otentikasi pengguna;

• GSS API (layanan umum keamanan aplikasi program antarmuka)-program aplikasi interface (API) yang dimaksudkan untuk menyediakan interface standar antara aplikasi dan mekanisme keamanan.Setiap mekanisme

keamanan menggunakan interface ini sehingga dapat dengan mudah dimasukkan ke SASL;

• S / Key-system password satu kali didefinisikan dalam RFC 1760 dan didasarkan pada MD4 algoritma digest. (Kita akan membahas baik satu kali password dan mencerna algoritma kemudian di bab);

• mekanisme keamanan eksternal (seperti IPsec atau TLS-keduanya akan kita bahas kemudian dalam bab ini).

Untuk menggunakan SASL, atau aplikasi protokol transport mencakup perintah untuk identifikasi dan otentikasi pengguna. Jika server (perangkat remote yang memilih penggunasedang meminta akses) authentication meminta akses) mendukung mekanisme otentikasi diminta, ia memulai otentikasi protokol pertukaran.

Setelah akses dan otentikasi diminta oleh pengguna (klien SASL), sebuah server memungkinkan SASL mengeluarkan sebuah tantangan (meminta otentikasi lebih lanjut atau informasi identifikasi), mungkin mengindikasikan kegagalan (sehingga menolak akses user) atau mungkin menunjukkan penyelesaian otentikasi (Yang mengarah ke tahap berikutnya dari prosedur login ke layanan remote).

Setelah tantangan yang dibuat oleh server, klien SASL dapat mengeluarkan tanggapan (sehingga melanjutkan permintaan untuk akses) atau malah dapat membatalkan pertukaran protokol otentikasi.

Tantangan dan tanggapan didasarkan pada token biner seperti yang didefinisikan oleh mekanisme otentikasi tertentu yang digunakan.

Password satu kali

Satu kali password satu kali hanya berlaku untuk penggunaan satu kali (misalnya, satu-waktu). masa berlakunya biasanya terbatas pada periode yang sangat singkat waktu (misalnya, satu menit). Masa berlaku yang sangat pendek dari password dan fakta bahwa hal itu hanya dapat digunakan sekali dimaksudkan untuk mengatasi kelemahan utama dari password berorientasi otentikasi pengguna: bahaya dari menggunakan password ulang oleh pihak ketiga yang memiliki 'mendengar' atau menemukan user password. Jika prosedur dan mekanisme protokol mekanisme yang digunakan untuk mengirimkan password dan melakukan otentikasi pengguna adalah sebagai password untuk otentikasi standar dan protokol tantangan.

S / Key system password satu kali

S / Key system password satu kali didefinisikan oleh Bellcore dalam RFC 1760 menghasilkan password satu kali dari 64 bit (8 karakter) panjangnya. Klien menghasilkan password, berdasarkan suatu rahasia pass-phrase yang dikenal baik klien dan server, tetapi hanya berkomunikasi saat berubah dan, kemudian, hanya dengan cara yang aman. Suatu secure hash Algoritma (SHA) diterapkan kalimat-pass yang diberikan beberapa kali untuk menghasilkan waktu S satu / password kunci.