Lalu Lintas pengiriman data

-

Upload

fanny-oktaviarti -

Category

Education

-

view

1.192 -

download

1

Transcript of Lalu Lintas pengiriman data

TUGAS 2DISAIN DAN ANALISIS KEAMANAN JARINGAN

FANNY OKTAVIARTI1102651

3F2

PENDIDIKAN TEKNIK INFORMATIKA DAN KOMPUTER

FAKULTAS TEKNIKUNIVERSITAS NEGERI

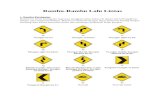

PADANG1. Paket TCP, ICMP, UDP, Router, ping of The Death, Router Switch

TCP (Transmission Control Protocol)

TCP (Transmission Control Protocol) adalah protokol yang paling

umum digunakan pada dunia internet, karena kelebihan TCP yaitu adanya

koreksi kesalahan. Dengan menggunakan protokol TCP, maka proses

pengiriman akan terjamin. Hal ini disebabkan adanya bagian untuk sebuah

metode yang disebut flow control. Flow control menentukan kapan data harus

dikirim kembali, dan kapan menghentikan aliran data paket sebelumnya,

sampai data tersebut berhasil ditransfer. Hal ini karena jika paket data berhasil

dikirim, dapat terjadi sebuah ‘tabrakan’. Ketika ini terjadi, maka klien akan

meminta kembali paket dari server sampai seluruh paket berhasil ditransfer

dan identik dengan aslinya.

TCP/IP pun mempunyai beberapa layer, layer-layer itu adalah :

1. IP (internet protocol) yang berperan dalam pentransmisian paket data dari

node ke node. IP mendahului setiap paket data berdasarkan 4 byte (untuk

versi IPv4) alamat tujuan (nomor IP). Internet authorities menciptakan

range angka untuk organisasi yang berbeda. Organisasi menciptakan grup

dengan nomornya untuk departemen. IP bekerja pada mesin gateaway

yang memindahkan data dari departemen ke organisasi kemudian ke

region dan kemudian ke seluruh dunia.

2. TCP (transmission transfer protocol) berperan didalam memperbaiki

pengiriman data yang benar dari suatu klien ke server. Data dapat hilang di

tengah-tengah jaringan. TCP dapat mendeteksi error atau data yang hilang

dan kemudian melakukan transmisi ulang sampai data diterima dengan

benar dan lengkap.

3. Sockets yaitu merupakan nama yang diberikan kepada subrutin paket yang

menyediakan akses ke TCP/IP pada kebanyakan sistem.

TCP mempunyai prinsip kerja yang lebih mementingkan tata-cara dan

keandalan dalam pengiriman data .Dalam hal ini, TCP mengatur bagaimana

cara membukahubungan komunikasi, jenis aplikasi apayang akan dilakukan

dalam komunikasitersebut (misalnya mengirim e-mail, transfer file dsb.) Di

samping itu, juga mendeteksidan mengoreksi jika ada kesalahan data (intinya

memberikan pelayanan).

ICMP (Internet Control Message Protocol)

ICMP adalah protokol yang bertugas mengirimkan pesan-pesan

kesalahan dan kondisi lain yang memerlukan perhatian khusus. Pesan / paket

ICMP dikirim jika terjadi masalah pada layer IP dan layer atasnya

(TCP/UDP). Pada konsisi normal, protokol IP berjalan dengan baik. Namun

ada beberapa kondisi dimana koneksi IP terganggu, misalnya karena Router

crash, putusnya kabel, atau matinya host tujuan. Pada saat ini ICMP

membantu menstabilkan kondisi jaringan, dengan memberikan pesan-pesan

tertentu sebagai respons atas kondisi tertentu yang terjadi

pada jaringan tersebut.

Contoh : hubungan antar router A dan B mengalami masalah, maka

router A secara otomatis akan mengirimkan paket ICMP Destination

Unreachable ke host pengirim paket yang berusaha melewati host B menuju

tujuannya. Dengan adanya pemberitahuan ini maka host tujuan tidak akan

terus menerus berusaha mengirimkan paketnya melewati router B.

Ada dua tipe pesan yang dapat dihasilkan ICMP :

1. ICMP Error Message (dihasilkan jika terjadi kesalahan jaringan)

1) Destination Unreachable, dihasilkan oleh router jika pengirim paket

mengalami kegagalan akibat masalah putusnya jalur baik secara fisik

maupun logic. Destination Unreacheable dibagi lagi menjadi beberapa

jenis :

o Network Unreacheable, jika jaringan tujuan tak dapat dihubungi

o Host Unreacheable, jika host tujuan tak bisa dihubungi

o Protocol At Destination is Unreacheable, jika di tujuan tak tersedia

protokol tersebut.

o Destination Host is Unknown, jika host tujuan tidak diketahui

o Destination Network is Unknown, jika network tujuan tidak

diketahui

2) Time Exceeded, dikirimkan jika isi field TTL dalam paket IP sudah

habis dan paket belum juga sampai ke tujuannya. Tiap kali sebuah

paket IP melewati satu router, nilai TTL dalam paket tsb, dikurangi

satu. TTL ini diterapkan untuk mencegah timbulnya paket IP yang

terus menerus berputar-putar di network karena suatu kesalahan

tertentu. sehingga menghabiskan sumber daya yang ada.

Field TTL juga digunakan oleh program traceroute untuk melacak

jalannya paket dari satu host ke host lain. Program traceroute dapat

melakukan pelacakan rute berjalannya IP dengan cara mengirimkan

paket kecil UDP ke IP tujuan, dengan TTL yang di set membesar.

Saat paket pertama dikirim, TTL diset satu, sehingga router pertama

akan membuang paket ini dan mengirimkan paket ICMP Time

Exceeded, kemudian paket kedua dikirim, dengan TTL dinaikan.

Dengan naiknya TTL paket ini sukses melewati router pertama namun

dibuang oleh router kedua, router ini pun mengirim paket ICMP time

Exceeded.

3) Parameter Problem, paket ini dikirim jika terdapat kesalahan

parameter pada header paket IP.

4) Source Quench, Paket ICMP ini dikirimkan jika router tujuan

mengalami kongesti. Sebagai respons atas paket ini pihak pengirim

paket harus memperlambat pengiriman paketnya.

5) Redirect, paket ini dikirimkan jika router merasa host mengirimkan

paket IP melalui router yang salah. Paket ini seharusnya dikirimkan

melalui router lain.

2. ICMP Query Message (dihasilkan jika pengirim paket mengirimkan

informasi tertentu yang berkaitan dengan kondisi jaringan.

1) Echo dan Echo Reply, Bertujuan untuk memeriksa apakah sistem

tujuan dalam keadaan aktif. Program ping merupakan program pengisi

paket ini. Respondet harus mengembalikan data yang sama dengan

data yang dikirimkan.

2) Timestamp dan Timestamp Reply, Menghasilkan informasi waktu

yang diperlukan sistem tujuan untuk memproses suatu paket.

3) Address mask, untuk mengetahui beberapa netmask yang harus

digunakan suatu host dalam suatu network.

Sebagai paket pengatur kelancaran jaringan paket ICMP tidak

diperbolehkan membebani network. Karenanya paket ICMP tidak boleh

dikirim saat terjadi problem yang disebabkan oleh :

Kegagalan pengririman paket ICMP

Kegagalan pengiriman paket broadcast atau multicast.

UDP (User Data Protocol)

Pengertian

UDP (User Datagram Protocol) adalah protokol umum lainnya yang

digunakan pada dunia internet dan merupakan connectionless. Hal ini berarti

bahwa suatu paket yang dikirim melalui jaringan hingga sampai ke komputer

lain tanpa membuat suatu koneksi. UDP tidak pernah digunakan untuk

mengirim data penting seperti halaman web, informasi database, dan

sebagainya. UDP biasanya digunakan untuk streaming audio dan video,

karena kelebihan UDP yaitu menawarkan kecepatan transfer. UDP dapat lebih

cepat daripada TCP karena pada protokol UDP tidak ada bentuk kontrol aliran

dan koreksi kesalahan. Artinya UDP tidak mementingkan bagaimana keadaan

koneksi, jadi jika terjadi pengiriman data maka tidak dijamin berhasil sampai

atau tidaknya data tersebut. Pada UDP juga tidak ada pemecahan data, oleh

karena itu tidak dapat melakukan pengiriman data dengan ukuran yang besar.

UDP mempunyai kelebihan dibandingkan TCP dengan tidak

menggunakan field sequence dan acknowledgement. Keuntungan UDP yang

paling jelas dari TCP adalah byte tambahan yang lebih sedikit. Di samping itu,

UDP tidak perlu menunggu penerimaan atau menyimpan data dalam memory

sampai data tersebut diterima. Ini berarti, aplikasi UDP tidak diperlambat oleh

proses penerimaan dan memory dapat dibebaskan lebih cepat.

Karakteristik

UDP memiliki karakteristik-karakteristik berikut:

Connectionless (tanpa koneksi): Pesan-pesan UDP akan dikirimkan tanpa

harus dilakukan proses negosiasi koneksi antara dua host yang hendak

berukar informasi.

Unreliable (tidak andal): Pesan-pesan UDP akan dikirimkan sebagai

datagram tanpa adanya nomor urut atau pesan acknowledgment. Protokol

lapisan aplikasi yang berjalan di atas UDP harus melakukan pemulihan

terhadap pesan-pesan yang hilang selama transmisi. Umumnya, protokol

lapisan aplikasi yang berjalan di atas UDP mengimplementasikan layanan

keandalan mereka masing-masing, atau mengirim pesan secara periodik

atau dengan menggunakan waktu yang telah didefinisikan.

UDP menyediakan mekanisme untuk mengirim pesan-pesan ke

sebuah protokol lapisan aplikasi atau proses tertentu di dalam sebuah host

dalam jaringan yang menggunakan TCP/IP. Header UDP berisi field

Source Process Identification dan Destination Process Identification.

UDP menyediakan penghitungan checksum berukuran 16 bit terhadap

keseluruhan pesan UDP.

Akan tetapi UDP tidak menyediakan layanan-layanan antar-host

berikut:

UDP tidak menyediakan mekanisme penyanggaan (buffering) dari data

yang masuk ataupun data yang keluar. Tugas buffering merupakan tugas

yang harus diimplementasikan oleh protokol lapisan aplikasi yang berjalan

di atas UDP.

UDP tidak menyediakan mekanisme segmentasi data yang besar ke dalam

segmen-segmen data, seperti yang terjadi dalam protokol TCP. Karena

itulah, protokol lapisan aplikasi yang berjalan di atas UDP harus

mengirimkan data yang berukuran kecil (tidak lebih besar dari nilai

Maximum Transfer Unit/MTU) yang dimiliki oleh sebuah antarmuka di

mana data tersebut dikirim. Karena, jika ukuran paket data yang dikirim

lebih besar dibandingkan nilai MTU, paket data yang dikirimkan bisa saja

terpecah menjadi beberapa fragmen yang akhirnya tidak jadi terkirim

dengan benar.

UDP tidak menyediakan mekanisme flow-control, seperti yang dimiliki

oleh TCP

.

Fungsi UDP

Fungsi UDP sebagai berikut:

Protokol yang “ringan” (lightweight): Untuk menghemat sumber daya

memori dan prosesor, beberapa protokol lapisan aplikasi membutuhkan

penggunaan protokol yang ringan yang dapat melakukan fungsi-fungsi

spesifik dengan saling bertukar pesan. Contoh dari protokol yang ringan

adalah fungsi query nama dalam protokol lapisan aplikasi Domain Name

System.

Protokol lapisan aplikasi yang mengimplementasikan layanan keandalan:

Jika protokol lapisan aplikasi menyediakan layanan transfer data yang

andal, maka kebutuhan terhadap keandalan yang ditawarkan oleh TCP pun

menjadi tidak ada. Contoh dari protokol seperti ini adalah Trivial File

Transfer Protocol (TFTP) dan Network File System (NFS)

Protokol yang tidak membutuhkan keandalan. Contoh protokol ini adalah

protokol Routing Information Protocol (RIP).

Transmisi broadcast: Karena UDP merupakan protokol yang tidak perlu

membuat koneksi terlebih dahulu dengan sebuah host tertentu, maka

transmisi broadcast pun dimungkinkan. Sebuah protokol lapisan aplikasi

dapat mengirimkan paket data ke beberapa tujuan dengan menggunakan

alamat multicast atau broadcast. Hal ini kontras dengan protokol TCP

yang hanya dapat mengirimkan transmisi one-to-one. Contoh: query nama

dalam protokol NetBIOS Name Service.

Struktur Data Gram Protokol UDP

Delapan (8) byte datagram Pertama berisi informasi header dan byte

tersisa berisi data pesan. Datagram header UDP terdiri dari empat (4) bidang

dengan masing-masing memiliki ukuran yang sama dengan dua byte:

1. Nomor port sumber

Ukuran 16 bit dari 0 sampai 15. Nomor port ini menunjukkan pengirim.

Dihapus ke nol jika tidak digunakan.

2. Nomor port tujuan

Ukuran ini juga 16 bit. Nomor port ini bercerita tentang port ke paket

tujuan.

3. Ukuran Datagram

Ukuran dari bidang ini adalah 16 bit. Bidang ini menunjukkan panjang

dalam bytes UDP header dan encapsulated data. Nilai minimum untuk

bidang ini adalah 8. Batas praktis untuk panjang data yang dipaksakan

oleh IPv4 protokol yang digunakan adalah 65,507 byte (65.535 − 8 byte

UDP header − 20 byte header IP)

4. Checksum

Protokol UDP memverifikasi integritas melalui aplikasi checksum.

Multicast digunakan untuk pengecekan error header dan data. Jika

checksum dihilangkan di dalam IPv4, bidang menggunakan nilai Zero

semua

Router protocol

Routing protocol adalah suatu aturan yang mempertukarkan

informasi routing yang akan membentuk sebuah tabel routing sehingga

pengalamatan pada paket data yang akan dikirim menjadi lebih jelas dan

routing protocol mencari rute tersingkat untuk mengirimkan paket data

menuju alamat yang dituju.

Routing protocol dibagi menjadi 2, yakni:

1. Interior Routing Protocol

Interior Routing Protocol biasanya digunakan pada jaringan yang bernama

Autonomous System, yaitu sebuah jaringan yang berada hanya dalam

satu kendali teknik yang terdiri dari beberapa subnetwork dan gateway

yang saling berhubungan satu sama lain. Interior routing

diimplementasikan melalui:

Routing Information Protocol (RIP), biasanya terdapat pada sistem

operasi UNIX dan Novell yang menggunakan metode distance vector

algoritma yang bekerja dengan menambahkan satu angka matrik jika

melewati 1 gateway, sehingga jika melewati beberapa gateway maka

metriknya juga akan bertambah.

Open Shortest Path First (OSPF), routing ini memakan banyak

resource komputer dibanding Routing Information Protocol (RIP),

akan tetapi pada routing ini rute dapat dibagi menjadi beberapa jalan

sehinggga data dapat melewati dua atau lebih rute secara pararel.

2. Exterior Routing Protocol

Pada dasarnya internet terdiri dari beberapa Autonomous System yang

saling berhubungan satu sama lain dan untuk menghubungkan

Autonomous System dengan Autonomous System yang lainnya maka

Autonomous System menggunakan exterior routing protocol sebagai

pertukaran informasi routingnya.

Exterior Gateway Protocol (EGP) merupakan protokol yang

mengumumkan kepada Autonomous System yang lain tentang

jaringan yang berada dibawahnya maka jika sebuah Autonomous

System ingin berhubungan dengan jaringan yang ada dibawahnya

maka mereka harus melaluinya sebagai router utama. akan tetapi

kelemahan protokol ini tidak bisa memberikan rute terbaik untuk

pengiriman paket data.

Border Gateway Protocol (BGP). Protocol ini sudah dapat memilih

rute terbaik yang digunakan pada ISP besar yang akan dipilih.

Ping of The Death

Ping of Death adalah jenis serangan yang menggunakan utility ping

yang terdapat pada sistem operasi komputer. Ping ini digunakan untuk

mengecek waktu yang aka diperlukan untuk mengirim data tertentu dari satu

komputer ke komputer lainnnya. Panjang maksimum data menurut TCP

protokol IP adalah 65,536 byte.

Selain itu, paket serangan Ping of Death dapat dengan mudah dispoof

atau direkayasa sehingga tidak bisa diketahui asal sesungguhnya dari mana,

dan penyerangnya hanya perlu mengetahui alamat IP dari komputer yang

diserangnya.Penyerang dapat mengirimkan berbagai paket ICMP yang

terfragmentasi sehingga waktu paket-paket tersebut disatukan kembali, maka

ukuran paket seluruhnya melebihi batas 65536 byte. Contoh sederhananya

sebagai berikut:

C:\windows>ping -l 65540

Perintah MSDOS di atas melakukan ping atau pengiriman paket ICMP

berukuran 65540 byte ke suatu host/server. Pada jenis serangan tersebut, data

yang akan dikirim melebihi panjang maksimal yang disediakan. Jika sistem

tidak siap saat penerimaan data, maka sistem akan hang, crash, atau reboot

sehingga layanan menjadi terganggu (Denial of Service).

Selain itu, paket serangan Ping of Death tersebut dapat dengan mudah

dispoof atau direkayasa sehingga tidak bisa diketahui asal sesungguhnya dari

mana, dan penyerang hanya perlu mengetahui alamat IP dari komputer yang

ingin diserangnya. Namun sekarang ini, serangan Ping of Death sudah tidak

lagi efektif karena semua operating system sudah diupgrade dan diproteksi

dari tipe serangan seperti ini. Selain itu, firewall bisa memblokir semua paket

ICMP dari luar sehingga tipe serangan ini sudah tidak bisa dilakukan lagi.

Router Switch

Switch adalah perangkat yang menghubungkan segmen jaringan.

Sebetulnya switch memang merupakan pengembangan lanjutan dari ‘bridge’.

Jaman dulu, orang menggunakan bridge untuk menghubungkan segmen

jaringan dengan topologi yang berbeda-beda atau sama. Hanya saja, di saat

sekarang kita tahu bahwa Fungsi switch digunakan untuk menghubungkan

kabel-kabel UTP ( Kategori 5/5e ) dari komputer yang satu dengan komputer

yang lain. Dalam switch biasanya terdapat routing, routing sendiri berfungsi

untuk batu loncat untuk melakukan koneksi dengan komputer lain dalam

LAN.

Tentu saja switch bisa digunakan juga untuk menghubungkan switch

satu dengan switch lainnya, untuk memperbanyak jumlah port, atau

memperluas jangkauan dari jaringan (misalkan ada satu gedung dengan

gedung yang lainnya). Bahkan apabila kita melihat ke berbagai vendor

network equipment, berbagai switch dipecah ke level berbeda seperti core,

aggregation dan access. Pemisahan berbagai level ini dikarenakan setiap level

dimaksudkan untuk fungsi yang berbeda.

Switch yang beredar dipasaran terdiri dari dua jenis yaitu:

Manageable Switch Dan UnManageble Switch

1. Manageable switch

Adalah switch yang bisa di atur untuk kebutuhan jaringan tertentu, ada

beberapa perbedaan mendasar yang membedakan antara switch

manageable dengan switch non manageable.perbedaan tersebut dominan

bisa di lihat dari kelebihan dan keunggulan yang dimiliki oleh switch

manageable itu sendiri.kelebihan switch manageable adalah:

Mendukung penyempitan broadcast jaringan dengan VLAN

Pengaturan access user dengan access list

Membuat keamanan network lebih terjamin

Bisa melakukan pengaturan port yang ada.

Mudah memonitoring trafick maintenance network karena dapat

diakses tanpa harus berada di dekat switch.

Itulah beberapa hal yang membedakan antara switch manageable

dengan switch non manageable.

2. UnManageble Switch

Adalah switch yang tidak dapat di managed, switch tersebut sudah siap

pakai tinggal pasang dan switch sudah bisa digunakan tanpa perlu di

seting. Harga switch Non Manageble lebih murah jika dibandingkan

Manageable Switch Namun apabila terjadi masalah dengan jaringan kita,

kita tidak akan bisa melakukan troubleshooting dengan mudah karena

switch nya tidak bisa diapa-apakan. Problem yang paling sering terjadi

diantaranya ip address conflict, tidak bisa konek dll. Ip address conflict,

Apabila jaringan sudah mulai tersebar diberbagai area, akan sangat sulit

melakukan troubleshooting computer mana yang menyebabkan masalah

tersebut.

2. Mengapa tidak semua data dilewatkan oleh router?

Seperti yang kita ketahui fungsi utama router adalah merutekan paket

(informasi). Sebuah Router memiliki kemampuan Routing, artinya Router

secara cerdas dapat mengetahui kemana rute perjalanan informasi (paket) akan

dilewatkan, apakah ditujukan untuk host lain yang satu network ataukah

berada di network yang berbeda. Akan tetapi router tidak melewatkan

broadcast. Badai broadcast dapat terjadi jika banyak host melakukan

broadcasting pada saat yang sama.

Router menggunakan routing tabel yang disimpan dalam memory-nya

untuk membuat keputusan tentang kemana dan bagaimana paket dikirimkan.

Router melihat informasi dari paket yang diterimanya dengan menentukan

network ID dari IP address. Kemudian ia mengecek network ID ini pada

routing tabelnya untuk menentukan tujuannya. Jika paket-paket ditujukan

untuk host pada network lain maka router akan meneruskannya ke network

tersebut. Sebaliknya, jika paket-paket ditujukan untuk host yang satu network

maka router akan menghalangi paket-paket keluar.

Router menyaring (filter) lalu lintas data. Penyaringan dilakukan

bukan dengan melihat alamat paket data, tetapi dengan menggunakan protokol

tertentu. Router muncul untuk menangani perlunya membagi jaringan secara

logikal bukan fisikal. Sebuah IP router bisa membagi jaringan menjadi

beberapa subnet sehingga hanya lalu lintas yang ditujukan untuk IP address

tertentu yang bisa mengalir dari satu segmen ke segmen lain.

Berikut gambaran cara kerja router:

Pada gambar diatas terdapat 2 buah network yang terhubung dengan

sebuah router. Network sebelah kiri yang terhubung ke port 1 router

mempunyai alamat network 192.168.1.0 dan network sebelah kanan

terhubung ke port 2 dari router dengan network address 192.155.2.0

Komputer A mengirim data ke komputer C, maka router tidak akan

meneruskan data tersebut ke network lain.

Begitu pula ketika komputer F mengirim data ke E, router tidak akan

meneruskan paket data ke network lain.

Barulah ketika komputer F mengirimkan data ke komputer B, maka router

akan menruskan paket data tersebut ke komputer B.

Berdasarkan ilustrasi diatas dapat disimpulkan bahwa router tidak

melewatkan semua data yang dikirimkan, akan tetapi router memfilter data

tersebut dimana router hanya akan melewatkan data yang ditujukan untuk host

pada network lain karena begitulah cara kerja dari router.

3. Bagaimana firewall memproteksi jaringanmu dan paket data, dan berikan

informasi mengenai port service number dan fungsinya sebagai data service

pada firewall

Seperti yang kita ketahui firewall adalah suatu cara yang digunakan

untuk memproteksi atau membatasi antara jaringan lokal dan jaringan publik

(yang dapat di akses siapapun) sehingga setiap data yang masuk akan di

indentifikasi dan dilakukan penyaringan sehingga aliran data dapat

dikendalikan untuk mencegah bahaya/ancaman yang membahayakan dar

jaringan publik.

Gambar di atas sesuai dengan pengertian dari firewall itu sendiri, pada

gambar tersebut firewall terletak antara LAN dan WAN, LAN yang

merupakan jaringan lokal yang dapat mengakses/bertukan informasi/data ke

jaringan publik (WAN) namun sebelum pengaksesan data/informasi terjadi

firewall akan menampung terlebih dahulu permintaan tersebut dan melakukan

penyaringan data, apabila data tersebut sesuai dengan prosedur keamanan

(tidak membahayakan) bagi jaringan maka paket data/informasi tersebut akan

di teruskan ke jaringan publik dan jaringan publik (WAN), begitu juga

sebaliknya untuk jaringan WAN.

Terdapat dua jenis Firewall yaitu:

1. Personal Firewall

Firewall yang didesain untuk melindungi sebuah komputer yang terhubung

ke jaringan dari akses yang tidak dikehendaki. Firewall jenis ini akhir-

akhir ini berevolusi menjadi sebuah kumpulan program yang bertujuan

untuk mengamankan komputer secara total, dengan ditambahkannya

beberapa fitur pengaman tambahan semacam perangkat proteksi terhadap

virus, anti-spyware, anti-spam, dan lainnya. Bahkan beberapa produk

firewall lainnya dilengkapi dengan fungsi pendeteksian gangguan

keamanan jaringan (Intrusion Detection System). Contoh dari firewall

jenis ini adalah Microsoft Windows Firewall, Symantec Norton Personal

Firewall, Kerio Personal Firewall

2. Network Firewall

Firewall yang didesain untuk melindungi jaringan secara keseluruhan dari

berbagai serangan. Umumnya dijumpai dalam dua bentuk, yakni sebuah

perangkat terdedikasi atau sebagai sebuah perangkat lunak yang

diinstalasikan dalam sebuah server. Contoh dari firewall ini adalah

Microsoft Internet Security and Acceleration Server (ISA Server), Cisco

PIX, Cisco ASA, IPTables dalam sistem operasi GNU/Linux, pf dalam

keluarga sistem operasi Unix BSD, serta SunScreen dari Sun

Microsystems, Inc.

Firewall mengamankan komputer atau jaringan komputer internal kita

dengan berbagai cara, secara umum diantaranya:

1. Menutup traffic yang datang (incoming network traffic) berdasarkan

sumber atau tujuan dari traffic tersebut: Memblok incoming network

traffic yang tidak diinginkan adalah fitur yang paling umum yang

disediakan oleh firewall.

2. Menutup traffic yang keluar (outgoing network traffic) berdasarkan

sumber atau tujuan dari traffic tersebut: Firewall juga bisa menyaring

traffic yang yang berasal dari jaringan internal ke internet, misalnya ketika

kita ingin mencegah user mengakses situs-situs porno.

3. Menutup traffic berdasarkan kontennya: Firewall yang lebih canggih dapat

memonitor traffic dari konten-kontent yang tidak diinginkan, misalnya

firewall yang didalamnya terintegrasi antivirus ia dapat mencegah file

yang terinveksi oleh virus masuk ke komputer atau jaringan komputer

internal yang kita miliki.

4. Melaporkan traffic di jaringan dan kegiatan firewall: Ketika memonitor

traffic jaringan dari dan ke internet, yang juga penting adalah mengetahui

apa yang dikerjakan oleh firewall, siapa yang mencoba membobol jaringan

internal dan siapa yang mencoba mengakses informasi yang tidak layak

dari internet.

Teknik yang digunakan oleh sebuah firewall dalam mengamankan

jaringan di komputer adalah :

1) Service control (kendali terhadap layanan)

Service control adalah teknik kendali firewall berdasarkan pada tipe-tipe

layanan yang digunakan di internet dan boleh diakses baik untuk ke dalam

ataupun keluar firewall. Biasanya firewall akan memeriksa alamat IP dari

komputer sumber, port sumber pada komputer sumber, alamat IP dari

komputer tujuan, port tujuan data pada komputer tujuan, protocol IP dan

bahkan bisa dilengkapi dengan software untuk proxy yang akan menerima

dan menterjemahkan setiap permintaan akan suatu layanan sebelum

mengijinkannya. Bahkan bisa jadi software pada server itu sendiri , seperti

layanan untuk web ataupun untuk mail.

2) Direction Control (kendali terhadap arah)

Direction Control adalah teknik kendali firewall berdasarkan arah dari

berbagai permintaan (request) terhadap layanan yang akan dikenali dan

diijinkan melewati firewall.

3) User control (kendali terhadap pengguna)

User control adalah teknik kendali firwall berdasarkan pengguna/user yang

dapat menjalankan suatu layanan, artinya ada user yang dapat dan ada

yang tidak dapat menjalankan suatu layanan. Biasanya digunakan untuk

membatasi user dari jaringan lokal untuk mengakses keluar, tetapi bisa

juga diterapkan untuk membatasi terhadap pengguna dari luar.

4) Behaviour Control (kendali terhadap perlakuan)

Behaviour Control adalah teknik kendali firewall berdasarkan seberapa

banyak layanan itu telah digunakan. Misal, firewall dapat memfilter email

untuk menanggulangi atau mencegah spam.

Informasi mengenai port service number dan fungsinya sebagai data

service pada firewall adalah sebagai berikut:

Port Fungsi

1 TCP port service multiplexer7 ECHO8 Remote Job Entry( RJE)18 Message Send Protokol20 FTP-DATA. “Active” koneksi FTP menggunakan dua port: 21

adalah port kontrol, dan 20 adalah tempat data yang masuk. FTP pasif tidak menggunakan port 20 sama sekali.

21 Port server FTP yang digunakan oleh File Transfer Protocol. Ketika seseorang mengakses FTP server, maka ftp client secara default akan melakukan koneksi melalui port 21

22 SSH (Secure Shell), Port ini ini adalah port standar untuk SSH, biasanya diubah oleh pengelola server untuk alasan keamanan

23 Telnet server. Jika anda menjalankan server telnet maka port ini digunakan client telnet untuk hubungan dengan server telnet

25 SMTP, Simple Mail Transfer Protocol, atau port server mail, merupakan port standar yang digunakan dalam komunikasi pengiriman email antara sesama SMTP Server

37 Layanan Waktu, port built-in untuk layanan waktu.(TIME)42 Host Name Server (Nameseerver)43 whols49 Login Host Protocol53 DNS, atau Domain Name Server port. Name Server

menggunakan port ini, dan menjawab pertanyaan yang terkait dengan penerjamahan nama domain ke IP Address.

67 (UDP) – BOOTP, atau DHCP port (server). Kebutuhan akan Dynamic Addressing dilakukan melalui port ini

68 (UDP) – BOOTP, atau DHCP port yang digunakan oleh client69 (TFTP) Trivial File Transfer Protocol.70 Gopher Service79 Port Finger, digunakan untuk memberikan informasi tentang

sistem, dan login pengguna80 WWW atau HTTP port server web. Port yang paling umum

digunakan di Internet81 Port Web Server Alternatif, ketika port 80 diblok maka port 81

dapat digunakan sebagai port altenatif untuk melayani HTTP98 Port Administrasi akses web Linuxconf port.103 X.4000 standar108 SNA gateway acces center109 POP2110 POP3 Port, alias Post Office Protocol, port server pop mail.

Apabila anda mengambil email yang tersimpan di server dapat menggunakan teknologi POP3 yang berjalan di port ini

111 sunrpc (Sun Remote Procedure Call) atau portmapper port. Digunakan oleh NFS (Network File System), NIS (Network Information Service), dan berbagai layanan terkait

113 identd atau auth port server. Kadang-kadang diperlukan, oleh beberapa layanan bentuk lama (seperti SMTP dan IRC) untuk melakukan validasi koneksi

119 NNTP atau Port yang digunakan oleh News Server, sudah sangat jarang digunakan

123 Network Time Protocol (NTP), port yang digunakan untuk sinkronisasi dengan server waktu di mana tingkat akurasi yang tinggi diperlukan

137-139 NetBIOS (SMB)143 IMAP, Interim Mail Access Protocol. Merupakan aplikasi yang

memungkinkan kita membaca e-mail yang berada di server dari komputer di rumah / kantor kita, protokol ini sedikit berbeda dengan POP

161 SNMP, Simple Network Management Protocol. Lebih umum digunakan di router dan switch untuk memantau statistik dan tanda-tanda vital (keperluan monitoring)

177 XDMCP, X Display Management Control Protocol untuk

sambungan remote ke sebuah X server443 HTTPS, HTTP yang aman (WWW) protokol di gunakan cukup

lebar465 SMTP atas SSL, protokol server email512 (TCP) – exec adalah bagaimana menunjukkan di netstat.

Sebenarnya nama yang tepat adalah rexec, untuk Remote Execution(UDP) – biff, protokol untuk mail pemberitahuan

513 Login, sebenarnya rlogin, alias Remote Login. Tidak ada hubungannya dengan standar / bin / login yang kita gunakan setiap kali kita log in

514 (TCP) – Shell adalah nama panggilan, dan bagaimana netstat menunjukkan hal itu. Sebenarnya, rsh adalah aplikasi untuk “Remote Shell”. Seperti semua “r” perintah ini melemparkan kembali ke kindler, sangat halus.(UDP) – Daemon syslog port, hanya digunakan untuk tujuan logging remote.

515 lp atau mencetak port server587 MSA, Mail Submission Agent. Sebuah protokol penanganan surat

baru didukung oleh sebagian besar MTA’s (Mail Transfer Agent)631 CUPS (Daemon untuk keperluan printing), port yang melayani

pengelolaan layanan berbasis web635 Mountd, bagian dari NFS901 SWAT, Samba Web Administration Tool port. Port yang

digunakan oleh aplikasi pengelolaan SAMBA berbasis web993 IMAP melalui SSL995 POP melalui SSL1024 Ini adalah port pertama yang merupakan Unprivileged port, yang

ditugaskan secara dinamis oleh kernel untuk aplikasi apa pun yang memintanya. Aplikasi lain umumnya menggunakan port unprivileged di atas port 1024

1080 Socks Proxy Server1433 MS SQL Port server2049 NFSd, Network File Service Daemon port2082 Port cPanel, port ini digunakan untuk aplikasi pengelolaan

berbasis web yang disediakan oleh cpanel2086 Port ini di gunakan untuk WHM, atau Web Host Manager

cpanel.2095 Port ini di gunakan untuk aplikasi webmail cpanel3128 Port server Proxy Squid

3306 Port server MySQL5432 Port server PostgreSQL6000 X11 TCP port untuk remote. Mencakup port 6000-6009 karena

X dapat mendukung berbagai menampilkan dan setiap tampilan akan memiliki port sendiri. SSH X11Forwarding akan mulai menggunakan port pada 6.010

6346 Gnutella6667 ircd, Internet Relay Chat Daemon6699 Napster

7100-7101 Beberapa Font server menggunakan port tersebut.8000 dan

8080Common Web Cache dan port server Proxy Web.

10000 Webmin, port yang digunakan oleh webmin dalam layanan pengelolaan berbasis web

4. Berikan informasi mengenai proxy server service dan managing of content

request by client (domain, IP address, keyword)

Proxy server adalah sebuah komputer server atau program komputer

yang dapat bertindak sebagai komputer lainya untuk melakukan request

terhadap content dari internet dan intranet. Proxy server bertindak sebagai

gateway terhadap dunia internet untuk setiap komputer client. Dalam

menjalankan tugasnya proxy server tidak terlihat oleh komputer client sebagai

contoh saat seorang pengguna yang berinteraksi dengan Internet melalui

sebuah proxy server tidak akan mengetahui bahwa sebuah proxy server sedang

menangani request yang dilakukannya. Web server yang menerima request

dari Proxy server akan menginterpresentasikan request-request tersebut

seolah-olah datang secara langsung dari komputer client, bukan dari proxy

server.

Proxy server dalam suatu jaringan memiliki tiga fungsi utama yaitu

sebagai Connection sharing, filtering, dan caching.

1. Connection Sharing

Dalam suatu jaringan lokal yang terhubung ke jaringan lain atau internet,

pengguna tidak langsung berhubungan dengan jaringan luar atau internet,

tetapi harus melewati suatu gateway, yang bertindak sebagai batas antara

jaringan lokal (privat) dan jaringan luar (publik). Gateway ini sangat

penting, karena jaringan lokal harus dapat dilindungi dengan baik dari

bahaya yang mungkin berasal dari internet, dan hal tersebut akan sulit

dilakukan bila tidak ada garis batas yang jelas antara jaringan lokal dan

internet. Gateway juga bertindak sebagai titik dimana sejumlah koneksi

dari pengguna lokal akan terhubung kepadanya, dan suatu koneksi ke

jaringan luar juga terhubung kepadanya. Dengan demikian, koneksi dari

jaringan lokal ke internet akan menggunakan sambungan yang dimiliki

oleh gateway secara bersama-sama (connection sharing). Dalam hal ini,

gateway adalah juga sebagai proxy server, karena menyediakan layanan

sebagai perantara antara jaringan lokal dan jaringan luar atau internet.

singkatnya : 1 IP public dapat digunakan oleh banyak user selain itu juga

untuk melindungi jaringan dalam dari serangan luar.

2. Filtering

Merupakan sebuah usaha pengamanan atau pembatasan sehingga dengan

adanya filtering sebuah proxy server dapat mengamankan dan membatasi

hak akses client pada jaringan privat. Jadi meskipun mula-mula dibuat

sebagai cache nonsekuriti, tujuan utama proxy server sekarang menjadi

firewalling. Proxy server memperbarui request layanan pada jaringan

eksternal atas nama client mereka pada jaringan private. Ini secara

otomatis menyembunyikan identitas dan jumlah client pada jaringan

internal dari jaringan eksternal. Karena posisi mereka di antara client

internal dan server publik, proxy juga dapat menyimpan content yang

sering diakses dari jaringan publik untuk mengurangi akses ke jaringan

publik tersebut. Kebanyakan implementasi nyata proxy sekuriti meliputi

pemfilteran paket dan Network Address Translation untuk membangun

firewall yang utuh. Teknologi tersebut dapat digabungkan dengan proxy

untuk menghilangkan serangan yang terhadapnya proxy rentan.

3. Caching (Internet Object caching)

Adalah suatu cara untuk menyimpan hasil permintaan internet-object.

(seperti: data yang ada dari HTTP, FTP, dan ghoper protokol) untuk

membuat sistem dekat dengan permintaan daripada ke sumber aslinya.

Web browser dapat menggunakan lokal squid cache sebagai proxy HTTP

server, ini akan mengurangi waktu akses seperti halnya penghematan

bandwidth. Dengan kata lain sebuah client tidak harus melakukan kontak

dengan server untuk meminta layanan akan tetapi client dapat

mendapatkan layanan (data) yang sudah tersimpan pada proxy server,

dengan hal ini maka akses akan semakin cepat.

Jenis layanan dan manajemen proxy server

1. Menyembunyikan Client

Fitur keamanan utama proxy server adalah menyembunyikan

client. Seperti Network Address Translation, proxy server dapat membuat

seluruh jaringan internal muncul sebagai satu mesin dari Internet karena

hanya satu mesin yang melewatkan request ke Internet. Seperti Network

Address Translatation, proxy server mencegah host eksternal untuk

mengakses layanan pada mesin internal. Pada proxy server, tidak ada

routing ke client karena domain alamat jaringan internal dan eksternal bisa

saja tidak kompatibel dan karena transport layer routing tidak ada di antara

kedua jaringan.

Proxy melakukan fitur ini dengan memperbarui request, bukan

mengganti dan menghitung ulang header alamat. Sebagai contoh, pada

waktu client membuat request melalui proxy server, proxy server

menerima request tersebut seolah-olah web server tujuan pada jaringan

internal. Ia kemudian memperbarui request ke jaringan eksternal seolah

web browser biasa. Pada waktu proxy menerima respon dari web server

yang sebenarnya, ia memberikan respon tersebut kepada client internalnya.

Hanya HTTP yang dilewatkan melalui proxy, bukan TCP atau IP. TCP/IP

(dan protokol low-level lainnya) diperbarui oleh proxy; mereka tidak akan

dilewatkan melalui proxy.

Aspek lain dari penyembunyian client adalah penyebaran koneksi;

proxy server dapat digunakan untuk membagi satu koneksi Internet dan

alamat IP ke seluruh jaringan. Oleh karena itu, proxy server seperti

WinGate sangat populer di lingkungan rumahan dan kantor kecil di mana

hanya ada satu koneksi dial-up atau dedicated yang tersedia.

2. Pemblokiran URL

Pemblokiran URL memungkinkan administrator untuk menolak

situs tertentu berdasarkan URL mereka. Secara teori, ini akan menjauhkan

pegawai Anda dari situs web yang tidak boleh mereka akses. Fungsi ini

mudah diimplementasikan. Proxy mengecek setiap request dengan daftar

halaman yang ditolak sebelum ia memperbarui request tersebut. Jika URL

diblokir, proxy tidak akan meminta atau memberikan halaman tersebut.

Namun, pemblokiran URL mudah diatasi, karena situs web bisa

ditulis dengan menggunakan alamat IP atau bahkan keseluruhan nomor

alamat. User dapat mengetik apa saja dalam web browser mereka untuk

mengakses halaman yang sama, namun URL blocker Anda (mungkin)

hanya akan mengecek alamat lengkap URL.

Masalah lain dengan pemblokiran URL adalah memperbarui situs

yang diblokir. Situs seperti hacking, pornografi, dan situs game

mempunyai masa hidup yang singkat, mereka dapat muncul dan hilang

dengan cepat. Sulit rasanya untuk memblokir mereka dengan database

pemblokiran URL Anda. Kebanyakan orang akan menggunakan search

engine atau berita Usenet untuk mengetahui keberadaan situs.

3. Pemfilteran Content

Karena proxy memperbarui semua muatan protokol dan protokol

spesifik, proxy dapat digunakan untuk mencari muatan content yang

mencurigakan. Ini berarti Anda dapat mengonfigurasi layanan proxy

HTTP untuk mempreteli kontrol ActiveX, applet Java, atau bahkan

gambar berukuran besar jika Anda rasa mereka bisa menyebabkan masalah

keamanan. Anda juga bisa menggunakan proxy SMTP utuk mempreteli

attachment berupa file executable dan file arsip zip jika Anda rasa mereka

menyebabkan masalah.

Pemfilteran content juga dapat digunakan untuk mengecek

halaman web akan adanya kata atau kalimat tertentu, seperti merk dagang

kompetitor Anda atau sejumlah berita hangat. Anda harus memfilter

control ActiveX, applet Java, dan file executable dalam e-mail karena

mereka dapat digunakan untuk menginstalasi Trojan horse. Jika ada user

yang perlu mentransfer file executable, minta mereka untuk

mentransfernya dalam file zip atau gunakan BinHex atau encoder yang

lain untuk mentransfernya dalam format teks. File akan perlu di-decode,

sehingga mencegah pentransferan virus atau Trojan horse.

4. Pengecekan Konsistensi

Pengecekan konsistensi merupakan pengecekan content protokol

untuk memastikan itu dapat dimengerti oleh protokol. Pengecekan

konsistensi memastikan bahwa jenis content tertentu tidak dapat

digunakan untuk mengeksploitasi kelemahan sistem keamanan dalam

jaringan internal Anda. Sebagai contoh, daemon SMTP Sendmail Unix

dulunya terkenal peka terhadap masalah buffer overflow. Ini terjadi pada

waktu e-mail dikirim dan membutuhkan waktu lebih lama dari yang

ditentukan. Sendmail akan mengalokasikan bagian memory sebesar yang

diminta oleh e-mail tersebut, tetapi kemudian memeriksa e-mail sampai

akhirnya tiba di bagian akhir. Jika di antara bagian yang diminta dan

bagian akhir berisi kode executable, hacker bisa mendapatkan akses root

ke e-mail server Anda.

Anda tentu pernah mendengar tentang banyaknya jumlah

eksploitasi buffer overflow yang dilakukan oleh hacker untuk melawan

IIS. Dengan menggunakan URL yang lebih panjang dari yang bisa

ditangani IIS dan eksploitasi terhadap DLL pendukung, hacker dapat

membuat serangan otomatis terhadap IIS yang bekerja sebagai worm pada

Internet dan menyebabkan kerusakan secara luas. Microsoft telah

meluncurkan perbaikan keamanan untuk mengatasi masalah ini.

Pengecekan konsistensi dengan proxy dapat memastikan bahwa

masalah semacam ini bisa dihilangkan pada proxy sehingga mereka tidak

akan mempengaruhi mesin internal. Sayangnya, masalah yang harus dicek

biasanya tidak diketahui sampai hacker mengeksploitasi mereka, jadi

kebanyakan pengecekan konsistensi hanya dilakukan setelah ditemukan

adanya eksploitasi.

5. Pemblokiran Routing

Paket Transport layer perlu diarahkan karena request semuanya

diperbarui. Hal ini menghilangkan eksploitasi Transport layer seperti

routing, fragmentasi, dan beragam serangan denialof-service. Dengan

menghilangkan routing, Anda juga dapat memastikan bahwa semua

protokol yang belum Anda tentukan tidak akan dilewatkan ke jaringan

publik. Pemblokiran routing mungkin merupakan keuntungan proxy server

yang paling penting. Karena paket TCP/IP sebenarnya lewat antara

jaringan internal dan eksternal, banyak serangan denial-of-service dan

eksploitasi yang dapat dicegah.

Sayangnya, pemblokiran routing tidak begitu sering digunakan

karena banyaknya protokol yang ada. Sedapat mungkin jangan

perbolehkan paket low-level melewati proxy server kita. Kebanyakan

proxy server memperbolehkan Anda untuk membuat proxy TCP generik

untuk semua port yang enggunakan proxy SOCKS generik atau utiiliti

redir Unix. Proxy generik ini, meskipun mereka tidak dapat melakukan

pemfilteran content, tetapi memungkinkan Anda untuk mencegah paket

TCP/IP berlalu-lalang antarjaringan Anda.

5. Deskripsikan mengapa setiap data butuh data packet header? Definisikan

header IPv4 dan bandingkan dengan IPv6

Seperti yang kita ketahui packet header berisi informasi mengenai

protokol (informasi mengenai jenis, sumber, tujuan, atau informasi lainnya),

data yang hendak ditransmisikan yang disebut dengan data payload, dan

packet trailer yang bersifat opsional. Sehingga dapat dikatakan bahwa setiap

data membutuhkan packet header karena dengan adanya header akan lebih

mudah dalam pengiriman paket data dimana header ini mebuat informasi atau

data menjadi lebih detail dan mudah dipisahkan berdasarkan jenis, sumber,

tujuannya.

Fungsi dari packet header ini adalah sebagai berikut:

1. Bentuk sinkronisasi suatu lapisan agar hasil pekerjaan dari lapisan tersebut

dapat dipahami dan dikerjakan pada lapisan selanjutnya.

2. Bentuk sinkronisasi pada sebuah lapisan agar dapat mengerjakan /

menindak lanjuti hasil kerja dari lapisan sebelumnya.

3. Bentuk sinkronisasi dari/pada sebuah lapisan yang sama lawan

komunikasi.

Berikut perbandingan antara header IPv4 dan IPv6:

Header IPv4

Arsitektur IPv4

IPv4 pertama kali dikembangkan pada awal tahun ’80-an dan

rancangan final protokol ini termuat dalam RFC 791 yang dikeluarkan oleh

IETF. Pada awal kemunculannya protokol ini tidak disebut sebagai IPv4

melainkan hanya sebagai Internet Protocol saja.

Leon-Garcia dan Widjaja (2003) menjelaskan masing-masing field

header pada Gambar diatas:

1. Version (4-bit), mengindikasikan versi Internet Protocol, bernilai 4.

2. Internet Header Length (4-bit), merupakan panjang header Internet.

3. Type of Service (8-bit), menandakan jenis layanan yang diinginkan oleh

paket bersangkutan.

4. Total Length (16-bit), merupakan panjang total paket IPv4 yang terdiri

dari header dan data.

5. Identification (16-bit), mengidentifikasikan nilai yang ditetapkan pengirim

untuk membantu reassembly fragmen data.

6. Flags (3-bit), menandakan flag-flag untuk proses fragmentasi.

7. Fragment Offset (13-bit), mengindikasikan posisi fragmen.

8. Time to Live (8-bit), jumlah jalur maksimal di mana paket IPv4 dapat

berjalan sebelum dibuang.

9. Protocol (8-bit), mengidentifikasikan protokol di lapisan yang lebih tinggi.

10. Header Checksum (16-bit), memberi kemampuan pengecekan error

terhadap header IPv4 saja.

11. Source Address (32-bit), menyimpan alamat pengirim.

12. Destionation Address (32-bit), menyimpan alamat penerima.

13. Options + Padding (32-bit), memungkinkan paket untuk meminta opsi

layanan tambahan.

Header IPv6

Arsitektur IPv6

IETF mengembangkan IPv6 pada awal ’90-an dengan tujuan utama

mengatasi masalah ruang alamat Internet yang lambat laun semakin

berkurang, karena perkembangan jumlah pengguna Internet yang tak

terkendali. Ada beberapa tujuan utama dikembangkannya IPv6 ini

(Tanenbaum 2003):

1) Mendukung bermilyar-milyar host, bahkan dengan alokasi pengalamatan

yang tidak efisien,

2) Mengurangi ukuran tabel routing,

3) Menyederhanakan protokol agar router dapat memproses paket lebih

cepat,

4) Menyediakan aspek keamanan yang lebih baik daripada IPv4,

5) Mengizinkan protokol yang lama dan baru tetap eksis bersama selama

beberapa tahun transisi.

Secara umum elemen-elemen header IPv6 lebih sederhana

dibandingkan dengan IPv4, karena dilakukan perampingan. Leon- Garcia dan

Widjaja (2003) menjelaskan masing-masing field header IPv6 dalam Gambar

2 sebagai berikut:

1) Version (4-bit), mengindikasikan versi Internet Protocol, bernilai 6.

2) Traffic Class (8-bit), mengindikasikan kelas prioritas paket.

3) Flow Label (20-bit), digunakan pengirim untuk memberi urutan rangkaian

paketpaket.

4) Payload Length (16-bit), merupakan panjang data yang dibawa setelah

header.

5) Next Header (8-bit), mengidentifikasikan tipe header selanjutnya setelah

header IPv6 utama.

6) Hop Limit (8-bit), merupakan jumlah jalur maksimal di mana paket IPv6

dapat berjalan sebelum dibuang.

7) Source Address (128-bit), menyimpan alamat pengirim.

8) Destination Address (128-bit), menyimpan alamat penerima.

REFERENSI

http://www.transiskom.com/2011/03/pengertian-icmp-internet-control.html. Diakses pada 9 April 2014Intan. 2011. Pengertian Ping of The Death. http://tandtechno.blogspot.com/2011/05/pengertian-ping-of-death.html. Diakses pada 9 April 2014Zailani Ahmad. 2012. Penjelasan tentang Ping Of The Death. http://zailanipoeloenk.blogspot.com/2012/10/normal-0-false-false-false-in-x-none-x_25.html. Diakses pada 9 April 2014Rezza. 2013. Header IPv4 dan IPv6. http://13rezza.wordpress.com/2013/02/08/header-ipv4-dan-ipv6/. Diakses pada 10 April 2014Didha Dewananta. 2012. Mengenal dan Capture Packet Data Pada Jaringan Komputer Menggunakan Wireshark. http://jarkomindonesia.files.wordpress.com/2012/10/packet-data.pdf. Diakses pada 10 April 2014Mujiono. 2012. Pengertian Routing protokol. http://tutorial-mj.blogspot.com/2012/12/pengertian-routing-protocol.html . Diakses pada 10 April 2014Rohiman Ao. 2013. Pengertian dan Cara Kerja Router. http://www.catatanteknisi.com/2011/05/pengertian-cara-kerja-router.html#ixzz1z0hAsb00 . Diakses pada 10 April 2014Delfa Andry. 2009. Firewall. http://andrydelfa.blogspot.com/2009/06/firewall.html. Diakses pada 10 April 2014Kabeh Sedulur. 2012. Apakah proxy server itu? http://sedulur-kabeh.blogspot.com/2012/01/1.html. Diakses pada 10 April 2014Saripullah. 2012. Nomor Port dan Fungsinya. http://saripullah12.blogspot.com/2012/02/nomor-port-dan-fungsinya.html . Diakses pada 10 April 2014http://worldofzie.wordpress.com/buku-tamu/about/apa-itu-proxy/. Diakses pada 10 April 2014