LAPTOP KOOPADVIES

-

Upload

khangminh22 -

Category

Documents

-

view

3 -

download

0

Transcript of LAPTOP KOOPADVIES

Exoskeletten: voorkom lichamelijke overbelasting

janu

ari 2020

4april2020

Samsung SSD T7met vingerafdrukscanner

www.ct.nl

GE

TE

ST

Snelle ssd’s vanaf 2 TB

Aruba Instant On mesh

Sonos Move netwerkspeler

Ryzen 3000-moederborden

Nvidia Shield TV Pro

OpenDingux-gameboy

Startmenu van Windows

Adblockers: de volgende ronde

Opensource-licenties

De toekomst van Docker

Windows Management Console

RISC-V-board Longan Nano

april 2020

LAPTOP-KOOPADVIES

Van klein en licht tot groot en krachtig

Windows, MacBook, Chromebook of iPad Pro?

FIDO2-stick vs. wachtwoordenTest 15 sticks vanaf 20 euro met USB-C, NFC en vingerafdrukken

Contraspionage in het netwerkLuister je eigen (slimme) LAN- en wifi-apparaten af met c’t-Raspion

AP

€ 6,99

Laptop-koopadvies • FIDO2-sticks • Ssd’s vanaf 2 TB • Contraspionage met c’t-Raspion • Opensource businessm

odellen • Window

s Startmenu

april 2020

SAFARI IN AFRIKA?

Tanzania

Kenia

Madagaskar

Oeganda

Rwanda

Zimbabwe

Namibië

Botswana

Zambia

Mozambique

Seychellen

Mauritius

Zuid-Afrika

Op jambo.nl en in onze brochure vindt u ruim 100 uitgekiende reizen of

bel met onze Afrika specialisten op 020-2012740 voor een reis op maat.

De mogelijkheden zijn eindeloos, privé reizen geheel conform uw wensen!

Al sinds 1979 dé Afrika specialist

JaarpassievoorAfrika

40

Voorwoord

Confl ict-grondstoffen: indicator voor armoede

Volgens Amnesty International zijn conflictgrondstof-

fen de grondstoft en waarvan de handel en verkoop

bijdragen aan gewapende conflicten. Het gaat daar-

bij bijvoorbeeld om goud, kobalt, koper, tantalium

(coltan), wolfraam en tin. Elk van die grondstoft en

wordt gedolven in Congo – en niet zo'n beetje ook.

Meer dan de helff van de wereldwijd gedolven kobalt

komt uit de Democratische Republiek Congo, en de

coltan-voorraad daar wordt door sommige partijen

geschat op meer dan 60 procent van de mondiale re-

serves. Dat land is letterlijk steenrijk.

In veel andere opzichten is Congo echter straatarm.

Keer op keer vinden er massale mensenrechten-

schendingen plaats bij de winning van de genoem-

de grondstoft en, en de bloedige winsten worden

gebruikt om gewapende conflicten te financieren.

Amerikaanse bedrijven zijn onderworpen aan wet-

telijke documentatieverplichtingen bij de verwer-

king van goud, tantalium, wolfraam en tin, expliciet

omdat die in Congo onder onmenselijke omstandig-

heden ontgonnen worden.

Congo is niet het enige land dat ondanks zijn rijk-

dom aan grondstoft en grote economische of sociale

problemen heeff . Het is niet altijd een zegen als een

dergelijk land veel van die resources heeff , en dat

geldt ook voor andere grondstoft en – zoals olie. De

oorzaak en het gevolg daarvan, en hoe dat van land

tot land verschilt, is controversieel. Het probleem is

in ieder geval complex.

En daardoor is het ook niet meteen duidelijk hoe we

daar mee om moeten gaan. Speciale regelgeving en

controle-eisen lijken daar vanuit onze kant een posi-

tief eft ect op te hebben, maar kunnen in de praktijk

ook averechtse bijwerkingen hebben: de legale en

wel humane mijnen en hun afnemers moeten dan

allerlei extra moeite doen om vooral aan te tonen

dat ze legaal en humaan zijn, en dat kan een moord-

dadige zwarte marktuitbuiting zelfs doen toenemen.

Hoe slechter de omstandigheden in een land politiek

gezien zijn, des te moeilijker het is om aan de docu-

mentatie- en controle-eisen te voldoen. Het is niet

alleen absurd, maar zeker ook pervers dat klanten en

bedrijven in rechtsstaten van die situatie kunnen pro-

fiteren.

Mede ook doordat zogenaamd schone bedrijven ge-

woon gebruik maken van de goedkope grondstoft en

uit de bloedmijnen. En als ze dat niet doen, komen

die middelen terecht in allerlei goedkope produc-

ten van no-name fabrikanten. Die betalen dan wel

minder, waardoor de druk op de mishandelde werk-

nemers alleen maar toeneemt.

De situatie is lastig, maar consumenten als jij en ik

zouden wat meer moeten nadenken over waarom

een nieuw gadget zo goedkoop kan zijn. Zelfs als de

kleine beetjes goud en tantalium die daarin zitten

niet meteen zichtbaar zijn.

Veel plezier

Noud van Kruysbergen

uitgave 4/2020 3

Thema's

Wat voor laptop gaat het worden

58 Koopadvies voor laptops

66 Tablet of Chromebook als laptop-vervanger

FIDO2-stick versus wachtwoorden

38 FIDO2-sticks getest

44 FIDO2-sticks instellen en gebruiken

48 PGP-sleutels op crypto-sticks opslaan

51 FIDO2 FAQ

Contraspionage binnen het netwerk

86 Hulp bij zelfhulp

88 Werken met c't-Raspion

92 c't-Raspion installeren

94 IP-camera bewaken

96 Wifi-stopcontact monitoren met Wireshark

98 c't-Raspion en je smart-tv

100 Hoe werkt c't-Raspion

Nieuws

6 Algemeen

8 Hardware

10 Streamingdiensten

12 Development

& security

14 Mobiel

16 Apple

17 Linux

18 Processors

19 Wetenschap

34 Lifestyle

37 Sur� ips

Software

28 scrcpy: remote display voor Android

28 GNU Rush 2.1: shell configureren

29 ff f2 2.1 snelle bestandsmanager

29 Calibre 4.8 e-bookbeheer

29 BabelMap lettertabellen voor Windows

35 Apps

36 Games: Lightmatter, the Blind Prophet

106 Browsers en adblockers versus de reclame-industrie

118 Opensource als businessmodel

124 Verschillen tussen opensource licenties

126 Gratis synthesizer-modules

128 Opensource tekenprogramma Krita

130 Geld verdienen met LibreOff ice

FIDO2-STICKS VS WACHTWOORDENMet een FIDO2-stick bescherm je je accounts.

Met sommige sticks kun je ook je e-mail ver-

sleutelen. We hebben enkele gangbare model-

len getest, leggen uit hoe je ze instelt en beant-

woorden de meest gestelde vragen.

LAPTOP-KOOPADVIESProcessors met twee tot acht cores, Wi-Fi 6: er

is veel veranderd in laptopland. We gaan in op

de huidige stand van zaken en geven alle infor-

matie die je nodig hebt om de juiste laptop te

vinden. En misschien is een tablet of Chrome-

book wel een prima vervanger voor een laptop.

38

58

4 www.ct.nl

Hardware

22 MSI Optix MAG272CQR 27-inch curved monitor

24 Samsung Portable SSD T7 Touch

24 Aruba Instant On-accesspoints

24 RG350 spelcomputer met OpenDingux

25 WD Red SA500 cache-ssd

25 Lenovo Yoga Smart Tab

25 Eizo FlexScan EV2460-WT 24"-monitor

26 WD Black P50 Game Drive externe ssd

26 Dygma Raise ergonomisch toetsenbord

26 Seagate Firecuda 520 PCIe 4.0-ssd

30 MSI GT76 Titan DT 9SG gaming-laptop

31 Sonos Move draadloze netwerkspeler

32 Nvidia Shield Pro mediaplayer

70 Ssd-koopadvies

73 Test van 14 ssd's vanaf 2 TB

112 Moederborden voor Ryzen Threadripper 3000

Achtergrond

54 Exoskeletten: spieren voor je spieren

85 Power-over-Ethernet-adapters

102 Zon stevent af op nieuwe piekactiviteit

109 De toekomst van Docker

Praktijk

80 Blender workshop deel 3

132 Tips voor startmenu van Windows

136 Windows Management Console

138 Longan Nano RISC-V microcontroller programmeren

142 Tips en trucs

Vaste rubrieken

3 Voorwoord

4 Inhoud

145 Colofon

146 Volgend nummer

Inhoud 4/2020

Zakelijk uitgelicht

28 GNU Rush 2.1 shell

24 Aruba Instant On AP's

25 WD Red SA500 cache-ssd

85 Power-over-Ethernet-

adapters

118 Opensource als

businessmodel

118 Windows Management

Console

Abonnement afsluiten?

Kijk voor actuele

aanbiedingen op lees.ct.nl

CONTRASPIONAGE BINNEN NETWERK

Alles is tegenwoordig voortdurend online en dat is een

reden om kritisch te zijn. We laten zien waarom je ap-

paraten niet blindelings moet vertrouwen en hoe je tot

op de bodem kunt uitzoeken wat ze precies doen. Het

project c't-Raspion helpt je daarbij.

86

uitgave 4/2020 5

Maar liefst 57 procent van de Nederlanders van 13 jaar

en ouder gee� aan dat ze vinden dat ze te veel naar

een beeldscherm kijken. Dat is een van de resultaten

van het jaarlijkseonderzoek naar trends in digitale me-

dia van GfK. Het onderzoek gaat in op hoe digitale me-

dia, sites en mobiele apparaten zoals smartphones en

tablets gebruikt worden. Het zal geen verrassing zijn

dat het bezit van smartphones blij� groeien. Eind vo-

rig jaar hadden ongeveer 13 miljoen Nederlanders een

smartphone, o� ewel 93 procent van alle Nederlan-

ders. Het bezit van tablet is aan het stabiliseren en ligt

op 9,9 miljoen bezitters (71 procent).

Naast de 57 procent die zichzelf te veel naar een

scherm vinden turen, is 41 procent bewust bezig om de

schermtijd terug te dringen. Een kwart maakt zich nog-

al zorgen over de impact van dat beeldschermkijken

voor de gezondheid. De lee� ijdsgroep die het meest

denkt dat ze te veel tijd achter een scherm doorbren-

gen en zich daar het meest druk over maken, ligt tus-

sen de 18 en 34 jaar.

Diezelfde doelgroep (met daarbij de hoger opgeleiden)

is ook de groep die het meeste adblockers inzet. Bijna

30 procent van de Nederlanders gebruikt zo’n adbloc-

ker, en het algemene gebruik daarvan neemt toe. Maar

op mobiele apparaten stabiliseert de groei. Magazine-

inhoud digitaal lezen gebeurt nog steeds het meeste op

de desktop of laptop (23 procent), op de voet gevolgd

door smartphones (18 procent) en tablets (15 procent).

Gemiddeld lezen we 96 minuten per week in tijdschrif-

ten: 55 minuten van papier en 41 minuten digitaal.

De meest populaire activiteit: internetten, gevolgd

door e-mailen en op plek 3 (jawel) bellen. Chatten

staat op 4, sociale media en foto’s bekijken of maken

op de plekken 5 en 6. Van de ondervraagden kent 68

procent een virtuele assistent, en 24 procent hee� er

wel eens eentje gebruikt. Het bezit van zo’n digitaal

hulpje is toegenomen van 8 procent in 2018 naar 14

procent in 2019. Google Home is de grootste. De meest

populaire taak voor zo’n assistent? Muziek (online en

radio) en het nieuws.

De Consumentenbond wil het iedereen makkelijker

maken om te kiezen voor bedrijven die je privacy se-

rieus nemen. Als je zelf door de privacyvoorwaarden

moet lezen en die volledig wilt begrijpen, ben je wel

even bezig – als je ze al kunt vinden – en vaak zijn ze

lastig leesbaar geformuleerd. De Consumentenbond

hee� daarom besloten je het uitzoekwerk uit handen

te nemen. De Consumentenbond beschrij� netjes wat

ze allemaal testen. De privacyvoorwaarden moeten

voldoen aan de regels van de AVG, en er wordt nage-

gaan of je een melding krijgt dat advertentiecookies

worden geplaatst – en kun je de site verlaten voordat

de cookies geparkeerd worden? Voor het testen wordt

een gebruikersaccount aangemaakt om te kijken wel-

ke persoonsgegevens er worden verzameld. Verder

is er de taal en vindbaarheid: is de privacyverklaring

goed te vinden en wordt gecheckt of de voorwaarden

wel betrekking hebben op de dienst. Inhoudelijk moet

de verklaring melden welke gegeven verwerkt worden,

voor welk doel en met daarbij de bewaartermijn. Een

andere controle is of er niet onnodig gegevens worden

gedeeld met derden. Er wordt gewerkt met een maxi-

male score (groen) en voor elk issue dat wordt gevon-

den, worden punten afgetrokken.

De Privacymeter is op drogisterij-sites losgela-

ten, en een eerdere test van dating-apps is ook in de

Privacy meter opgenomen. Later moeten daar meer

websites en ook apps bijkomen. De Consumenten-

bond gaat elke twee maanden een andere branche

doorlichten. De betrokken sites krijgen de aanbeve-

lingen toegestuurd en worden dan weer hertest. Bij de

eerste test kwamen 7 van de 15 websites met goede

privacyscores naar voren, en na de hertest waren dat

er 12. De aanbevelingen worden ook gedeeld met de

Autoriteit Persoonsgegevens, en daarbij wordt aange-

drongen op een strengere handhaving.

In de cijfers van Googles moederbedrijf Alphabet over

kwartaal vier van 2019 en het gehele fiscale jaar wer-

den voor het eerst ook de resultaten van YouTube en

de cloud opgenomen. Het vermoeden is dat die los

worden vermeld omdat ze het bijzonder goed hebben

gedaan.

YouTube zorgde namelijk voor een zeer nette net-

to reclame-omzet van 15 miljard, 36 procent meer dan

het jaar ervoor. De clouddiensten schoten ook met

een flink percentage omhoog (53 procent) en lever-

den een omzet van 9 miljard dollar op. De toename

van deze tak wordt mede veroorzaakt door de flinke

focus die Google daarop hee� gezet met betrekking tot

Enterprise- klanten.

De gans met de gouden eieren blij� echter de

good-old Google-zoekmachine met 98 miljard dollar.

Ter vergelijking: de totale omzet bedroeg 162 miljard.

Wel is te zien dat de groei daarbij wat begint af te rem-

men. De totale nettowinst lag bijna vier miljard hoger

dan in 2018 en kwam uit op 34 miljard dollar.

Nederlanders vastgeplakt aan beeldscherm

Privacymeter van Consumenten-bond

Cloud en YouTube zorgen voor leuke inkomsten

Nieuws / Algemeen

6 www.ct.nl

SANS Amsterdam

FOR610

Reverse-Engineering Malware: Malware Analysis Tools and

Techniques

FOR572

Advanced Network Forensics: Threat Hunting, Analysis,

and Incident Response

FOR 526

Advanced Memory Forensics & Threat

Detection

FOR508

Advanced Incident Response, Threat

Hunting, and Digital Forensics

FOR500

Windows Forensic Analysis

SEC599

Defeating Advanced Adversaries - Purple Team Tactics & Kill

Chain Defenses

SEC580

Metasploit Kung Fu for Enterprise

Pen Testing

SEC560

Network Penetration Testing and Ethical

Hacking

Book your place today atwww.sans.org/amsterdam-may-2020

“Everything learned can be directly applied in my work which is great! The practical stories shared by the instructor are really eye-opening and informative.” – VINCENT RUERS, MOD, SANS AMSTERDAM

1 1 - 1 6 M AY 2 0 2 0

SEC545

Cloud Security Architecture and

Operations

SEC542

Web App Penetration Testing and Ethical

Hacking

SEC511Continuous

Monitoring and Security Operations

SEC504Hacker Tools,

Techniques, Exploits, and Incident

Handling

SEC503

Intrusion Detection In-Depth

SEC487Open-Source

Intelligence (OSINT) Gathering and

Analysis

SEC401

Security Essentials Bootcamp Style

SEC546

IPv6 Essentials

DEV522

Defending Web Applications Security

Essentials

+44 203 384 3470 www.sans.org/emea [email protected] @sansemea

Experience world renowned Cyber Security training in Amsterdam

In april verschijnt de HardROCK64 van Pine64, een

concurrent voor de Raspberry Pi. Deze singleboard-

pc is compact en hee� GPIO-pinnen, SPI-flash,

een eMMC-slot, CSI- en DSI-connector, infrarood-

ontvanger en digitale video-out. Er zijn twee USB 3.0-

en twee USB 2.0-poorten en een microSD-slot. Naast

de Gigabit-netwerkpoort en wifi-ac is er Bluetooth 5.0.

Lancom brengt twee krachtige Wi-FI 6-accesspoints

op de markt, die de naam LX-6400 en LX-6402 hebben

gekregen. De beide accesspoints hebben twee IEEE

802.11ax-zendmodules voor simultaan dualband en

4x4 multi-user MIMO (MU- MIMO) om grote aantallen

clients aan te kunnen. Dankzij de 802.11ax-standaard

is een totale bruto doorvoersnelheid van 3550 Mbit/s

mogelijk.

Het verschil tussen de LX-6400 en LX-6402 zit

voornamelijk in het ontwerp van de antennes. De LX-

6400 hee� 180-graden-antennes die onzichtbaar in

de behuizing zitten bewerkt, de LX-60402 hee� vier

zichtbare ominidirectionele antennes. Die antennes

zijn te vervangen door sectorantennes. De twee

accesspoints hebben een 2,5-Gbit/s-PoE-poort (IEEE

802.3at tot 30 watt) en een Gigabit-netwerkpoort.

Pi-concurrent HardROCK64

Wi-Fi 6-AP’s van Lancom

Nieuws / Hardware

De cpu is een Rockchip RK3399-hexacore met twee

ARM Cortex-A72-cores en 4 Cortex-A53’s. De gpu is een

ARM Mali-T860 MP4. De voeding is 5V, maar zorg voor

een goede koeling. Pine64 gaat verschillende koel-

opties bieden, die matchen bij het doel waarvoor je

de kleine pc inzet. Je hebt de keuze uit 1, 2, of 4 GB

geheugen, net als bij de Raspberry Pi 4. De prijzen zijn

respectievelijk 35, 45 en 55 dollar.

Het bordje is de goedkopere en ook iets minder

fancy opvolger van de RockPro64, maar wel met een

vergelijkbaar design. Er is geen PCIe en geen USB-C-

ondersteuning.

De HardROCK64 draait alle RockPro64 OS-

images met geen of slechts minimale aanpassingen,

en de meeste versies van Pinebook Pro OS met een

eenvoudige tweak. Ubuntu MATE was een populaire

besturingssysteem-keuze voor de voorganger en zal

dat voor dit bordje waarschijnlijk ook zijn.

De veiligheid is helemaal up-to-date met WPA3-

Personal en IEEE 802.1x (WPA3-Enterprise), maar

de WPA2-versies zijn ook nog te configureren. De

twee apparaten ondersteunen multi-SSID en VLAN’s.

De stroomvoorziening is te regelen via PoE of een

normale adapter.

De adapters zijn via een webinterface te beheren

of centraal in te regelen via de cloud met de Lancom

Management Ckoud (LMC). Vanaf april wordt beheer

via een wificontroller mogelijk. De beide accesspoints

krijgen een prijskaartje van ongeveer 850 euro.

Google Glass Enterprise Edition 2

Op die manier wordt eff iciënter gewerkt en worden

trainingskosten aanzienlijk verminderd. Die branche is

ook gebaat bij de optie voor een veiligheidsmontuur-

en -glas. Ook artsen kunnen tijd besparen op het

tijdrovende papierwerk door dit te laten uitwerken

door Glass, en direct tijdens en na een consult te

dicteren. Dan blij� er meer tijd over voor de patiënt.

De Google Glass Enterprise Edition 2 hee� een

aantal verbeteringen gekregen, zoals een flinkere

accu, snellere SoC (Qualcomm Snapdragon XR1-

platform), verbeterd comfort en opladen via USB-C.

De camera is krachtiger en biedt de mogelijkheid voor

samenwerken via videostreaming. De nieuwe bril

hee� een langere accuduur, meer performance en

geavanceerde machine-learning-opties.

De veiligheidsversies van de bril worden gemaakt

in samenwerking met Smith Optics. Het is volgens

Google ook makkelijker geworden om so� ware te

ontwikkelen voor de Enterprise Edition 2. De basis

is Android, waardoor bestaande services en API’s

kunnen worden gebruikt. De bril hee� ondersteuning

Android Enterprise Mobile Device Management.

De originele Google Glass werd niet bepaald succes vol.

Google besloot het product aan de kant te schuiven.

De interesse in AR is echter weer in opmars, dus Google

gaf de Glass nog een aangepaste tweede kans. Het

gaat om een kleinere doelgroep dit keer: de Enterprise

Edition 2 is gericht op een zakelijk(er) publiek. Denk

aan monteurs die werken aan voertuigen en direct

via een stream een expert kunnen laten meekijken

of een reparatiehandleiding erbij kunnen pakken.

8 www.ct.nl

De USB Armory van F-Secure is een mini-pc van het

formaat van een flinke usb-stick, bedoeld voor taken

waar extra beveiliging bij komt kijken, zoals opslag

met automatische encryptie, zelfvernietigende data,

hardware-security-module, usb-firewall, hardware-

wallet voor cryptovaluta en meer. De USB Armory is

nu bijgewerkt naar versie 2. Z’n performance wordt

Zhaoxin uit Shanghai brengt zijn KX-6000-serie

cpu’s op de (eigen) markt. De cpu’s werden in 2018

geïntroduceerd, maar de meer high-end modellen

KX-U6780A en KX-U6880A komen pas dit kwartaal

uit. Zhaoxin is een joint-venture bestaande uit Via

Technologies en de Chinese overheid. Op het moment

dat je dit leest moeten de nieuwste cpu’s verkrijgbaar

zijn via onder meer de grote Chinese online webshop

Taobao, maar of en wanneer ze buiten China ver-

krijgbaar worden is niet bekend.

De KaiXian KX-U6780A is gebaseerd op LuJiaZu-

microarchitectuur. De TDP ligt op 70 watt en hij hee�

acht cores en acht threads met een kloksnelheid van

2,7 GHz. De processor hee� 8 MB L2-cache, maar geen

L3-cache. De KX-U6780A wordt geleverd in BGA-versie,

maar gelukkig is er een C1888 mini-ITX moederbord

ontwikkeld door Cjoyin Electronica. In die combinatie

wordt NVMe ondersteund en heb je twee DDR4 SO-

DIMM- slots om te vullen (maximaal DDR4 3200).

mSATA en SATA zijn ook beschikbaar. De bundel van

cpu met moederbord komt in China uit op ongeveer

620 dollar. De performance ligt volgens de eerste

tests nog onder die van de quadcore Intel Core i5-

2550U uit 2012. Intel en AMD zullen daar niet bepaald

Voor mensen met een kleinere computerkast en/

of geen behoe� e aan veel herrie maar wel een leuke

performance, hee� Palit een mooie optie met de Palit

GeForce GTX 1650 KalmX grafische kaart. Deze volledig

passief gekoelde kaart hee� geen hoge Thermal

Design Power, zoals de meeste GTX 1650’s en kan alle

benodigde energie (maximaal 75

watt) uit het PCIe-slot halen. De

kloksnelheid ligt op 1485 MHz, de

boostsnelheid ligt op 1665 MHz,

de standaardwaarden vanuit

Nvidia (referentiemodel).

De koeler bestaat uit twee

heat pipes met een nikkelcoating

die de warmte wegtrekken van

de koperen basis richting een

flinke hoeveelheid koelvinnen.

Het koellichaam bedekt ook de

VRM en het geheugen, dus die

USB Armory MkII

Chinese Zhaoxin-cpu verkrijgbaar

Palit GTX 1650 passief gekoeld

Zie pag

11, 13, en 147worden netjes meegekoeld.

Wel is het slim om er geen

andere warmteproducerende of

airflow-blokkerende hardware dichtbij

in de buurt te stoppen. Het koellichaam

hee� een nette koelperformance maar op

boostsnelheid draaien zal de kaart niet lang

volhouden. Maar als je complete stilte zoekt, is dat

geen groot off er om te maken.

Hoe flink hij zijn best kan doen, hangt ook af van

de kast die je gebruikt, de airflow en op welke manier

je de kaart in de kast gemonteerd hebt. Ondanks z’n

koelblok neemt de kaart maar een dualslot in beslag.

hij is 178 bij 138 bij 38 millimeter groot. De kaart hee�

4GB GDDR5 werkgeheugen. Je monitor(en) aansluiten

kan via twee DisplayPort 1.4a-aansluitingen of een

HDMI 2.0-poort. Over de prijs en wanneer de kaart in

de winkels ligt was op het moment van schrijven nog

niets bekend.

geregeld door een NXP i.MX6ULZ. Daar zit een ARM

Cortex A7-core in gestopt, met geïntegreerd power-

management, TRNG, een AES-encryptie-engine en

secure-boot en nog meer. Vanilla Linux-kernels en

Linux-distributies worden ondersteund.

De stick hee� 512 MB aan DDR3-geheugen en 16

GB eMMC plus een microSD-slot. Hij hee� twee USB-

C-poorten gekregen in plaats van de twee stuks USB

type A bij de vorige variant. Via de tweede vrouwelijke

aansluiting sluit je uitbreidingen aan of maak je

verbinding met een host. Wil je meer GPIO-pinnen,

dan is er het Debug Board als optie. De USB Armory

MkII is te koop voor zo’n 120 euro.

wakker van liggen, maar wie weet wat de Chinezen

de komende jaren nog aan performance tevoorschijn

kunnen toveren.

De grafische chip wordt zeer waarschijnlijk

door S3 gemaakt en is compatibel met DirectX 11.1.

De cpu wordt gebakken volgens TSMC’s 16nm-

proces, moderne instructiesets als SSE 4.2 en AVX en

virtualisatietechnieken en encryptie zijn aanwezig.

Voor 2021 staat de 7nm KX-7000-reeks op de planning,

met ondersteuning voor DDR 5 en PCIe-4.0 en

snelheden van boven de 3,5 GHz.

uitgave 4/2020 9

Nieuws / Videostreaming

GOLDRUSH

Concurrerende streamingdiensten

Nico Jurran en Noud van Kruysbergen

Netflix krijgt met Apple TV+ en Disney+

steeds meer concurrentie. Dat leidt

in theorie tot een toenemende kwa

liteit en dalende prijzen, maar de stroom

aan streamingdiensten heeft in de praktijk

een groot nadeel: het aanbod raakt

daarbij steeds meer versnipperd. Wil ik de

nieuwste tvprogramma’s en films kijken,

dan zou ik tientallen abonnementen moe

ten afsluiten – en daarmee dus aanzienlijk

meer betalen dan vandaag. Tot nu toe had

Netflix de naam om voor een flatratetarief

alle belangrijke films en series te brengen,

maar nu Disney daar zijn content weghaalt

en zelf gaat aanbieden, wordt het een

ander verhaal.

Disney lijkt zich te richten op pro

gramma’s rond zijn grote merken. De be

kendste voorbeelden zijn de exclusief

voor Disney+ geproduceerde StarWars

serie The Mandalorian en de Marvel

bewerkingen. Apple TV+ werkt met ver

schillende genres, maar probeert de

massa aan te spreken met producties met

beroemde acteurs. In Nederland probeert

Pathé Thuis sinds kort een graantje mee

te pikken. Ook bij sportuitzendingen is

het inmiddels duidelijk dat het streamen

daarvan een winstmodel kan zijn en niet

alleen een bijproduct.

Die ontwikkelingen kunnen voor de

diensten echter ook negatief uitwerken.

Klanten hebben waarschijnlijk niet zo’n

behoefte aan het meespelen van die

(machts)spelletjes, en het is de vraag of

Hollywood er goed aan doet om Netlix de

rug toe te keren. Kijkers gaan dan shoppen:

eerst inventariseren welke films en series

ze bij een aanbieder willen kijken, dan even

een abonnementje nemen, alles kijken en

abonnement weer opzeggen.

En er is nog een andere trend, die het

businessmodel in gevaar kan brengen: het

delen van familieaccounts met mensen die

feitelijk niet tot het gezin behoren. Dat mag

van de diensten op dit moment officieel al

niet, en zij zullen waarschijnlijk meer tech

nische en juridische maatregelen gaan

nemen om daar een einde aan te maken.

Series hebben dan de voorkeur, omdat je

kijkers daarmee langer aan je bindt. Apple

TV+ en Disney+ brengen nieuwe afleverin

gen dan ook op gezette tijden uit, zodat je

niet kunt bingewatchen. Op die manier

hopen ze het beperkte aanbod aan con

tent te compenseren. En Disney maakt de

dynamische HDRversies in Dolby Vision al

leen toegankelijk via zijn streamingdienst,

op de UHD Blurays is alleen een statisch

HDRbeeld te zien.

Daarnaast speelt een rol dat kijkers

op verschillende momenten en met

verschillende apparaten willen kijken: met

een smartphone met een minder snelle

internetverbinding in de trein of met alle

toeters en bellen in de thuisbioscoop. Geen

enkele dienst kan zich het veroorloven om

alleen nog maar op geïsoleerde apparaten

vertegenwoordigd te zijn – daar kwam zelfs

Apple TV+ niet onderuit. Consumenten

pikken het ook niet als hun smarttv geen

apps heeft voor populaire diensten als

Netflix en Videoland. En met elke nieuwe

dienst neemt de druk aan beide kanten toe.

Op dit moment kan niemand zeggen welke

dienst uiteindelijk met welke strategie

succes zal hebben. Het is denkbaar dat dit

uiteindelijk alleen wordt bepaald door de

vraag of bepaalde diensten over genoeg

geld kunnen blijven beschikken.

Door de versplintering van het aanbod zul

len er waarschijnlijk ook meer illegale ko

pieën komen. En dat leek net minder te

worden door het ‘all you can watch’ van

Netflix.

De tactiek van de diensten is op zich vrij

eenvoudig: ze willen dat je je abonneert

en daarna natuurlijk niet opzegt. Daarom

moeten ze je telkens wat nieuws bieden,

wat ook nog bij je past. Algoritmes zullen

dus belangrijker worden. Bovendien is

exclusiviteit het nieuwe toverwoord. Netflix

maakt dat waar met zijn ‘Originals’, die

zelfs na jaren nog nergens anders te zien

zijn. In 2019 werden 371 eigen producties

uitgebracht, een stijging van bijna 55

procent ten opzichte van het voorgaande

jaar. Dat overtreft de gehele Amerikaanse

televisieindustrie van voor het jaar 2006.

Dat aantal zal zonder meer hoger worden –

en daarmee de kosten voor Netflix.

Als Disney’s concurrenten proberen

de strijd aan te gaan tegen series als Star

Wars en Marvel, dan speelt dat in de kaart

van de rechthebbenden. CBS heeft onlangs

de internationale streamingrechten op

de StarTrekspinoff Picard aan Amazon

verkocht, na eerst voor Star Trek: Discovery

een vergelijkbare deal met Netflix gemaakt

te hebben. Met een licentie krijg je de

fanbase er natuurlijk ‘gratis’ bij.

Steeds meer videostreamingdiensten strijden om de kijkers. Er gaat steeds meer geld naar exclusieve series en films. Die trend heeft voor het publiek echter ook nadelen.

Disney produceerde de Star-Wars-serie The Mandalorian exclusief voor zijn streamingservice en leverde daarmee fanservice op hoog niveau. Een serie over Obi-Wan Kenobi volgt.

10 www.ct.nl

Learn more at www.supermicro.com/storage© Super Micro Computer, Inc. Specifications subject to change without notice.

Intel, the Intel logo, Xeon, and Xeon Inside are trademarks or registered trademarks of Intel Corporation in the U.S. and/or other countries.All other brands and names are the property of their respective owners.

Maximum Efficiency

High capacity 1U-4U form factors. Leading the industry

with up to 50% greater density. Highest rated - 95%

efficient Platinum power supplies

Maximum Performance and Expandability

All NVMe support with storage servers and direct attach

storage platforms delivering up to 20 GB/s throughput

Mission Critical Reliability

Capable of fully redundant and fault-tolerant operation

with hot swappable drive bays, power supplies, fans and

redundant server boards with remote management.2U 24 NVMe

2U 12 Bay 3.5”

2U 48 NVMe

1U 12 Bay 3.5”

4U 90 Bay

4U 24 Bay 3.5”

Over 50 Software Defined Storage Optimized Products to Choose From

60/90-Bay 4U Storage Servers and Enclosures with up to 9 Petabytes per 42U Rack

SC946ED-R2KJBOD (JBOD Enclosure)

SSG-6048R-E1CR90L (Server)

90-Bay

SC946SE2C/1C-R1K66JBOD (JBOD Enclosure)

SSG-6048R-E1CR60N/L (Server)

60-Bay

03

_Q

3_

SM

_U

SP

_0

70

61

6_

Ma

ste

rFile

_S

toa

ge

_P

g6

SMBE Belgium

+32 495 533 245

www.smbe.be

TWP Computer

+31 20 638 9057

www.twp.nl

NCS International

+31 544 47 0000

www.ncs.nl

Server Storage Solution

+32 9 261 5310

www.s3s.be

Intel Inside®. Powerful Productivity Outside.

Cambridge Analytica en het moederbedrijf SCL Group

zijn na het schandaal rond gegevensbescherming

en kiezersmanipulatie failliet, maar er bestaan nog

steeds verwante bedrijven. Dat doet de vraag doet rij-

zen in hoeverre de controversiële methoden om kie-

zers te beïnvloeden nog steeds in gebruik zijn. Hoe

wijd verbreid die invloed was, wordt nu iets duidelijker:

het Twitter-account @HindsightFiles publiceert inter-

ne documenten van de SCL Group.

Volgens de Britse krant The Guardian komen die

van Brittany Bretagne Kaiser, voormalig Director of

Business Development bij SCL. In totaal zou het archief

ten minste 65 landen bestrijken. Er waren half janua-

ri bijna 200 bestanden beschikbaar in vijf dossiers,

die betrekking hadden op Brazilië, Ghana, Iran, Kenia,

Maleisië en op John Bolton, voormalig nationaal vei-

ligheidsadviseur van Trump. De SCL Group bleek tus-

sen 2016 en 2019 geïnteresseerd te zijn in verkiezingen

in ten minste 55 landen wereldwijd.

De documenten bevestigen de verklaringen van

Kaiser dat het Cambridge-Analytica-schandaal slechts

het topje van de ijsberg is. De aff aire maakte deel uit

De bijzonder compacte Linux-versie OpenWrt voor

wifi- routers en embedded-apparaten komt met een

nieuwe grote release. OpenWrt 19.07 is de tweede gro-

te update nadat de fork LEDE en het moederproject

OpenWrt herenigd zijn. Voor de Linux-kernel wordt voor

alle varianten nu versie 4.14 gebruikt. De nieuwe build-

target ath79 voor Qualcomm/Atheros-apparaten zal de

branch ar71xx vervangen vanaf de volgende OpenWrt-

versie.

OpenWrt 19.07 is voor het eerst geschikt voor de

verbeterde wificodering WPA3. De module hee� met

zijn afhankelijkheden echter veel opslagruimte nodig

en zal niet draaien op routers met minder dan 8 MB

flashgeheugen. Als je WPA3 wilt testen op geschikte

hardware, installeer dan hostapd-openssl met de pak-

ketmanager. Versie 19.07 zal de laatste versie zijn voor

routers met weinig geheugen (32 MB RAM, 4 MB flash-

Nieuwe documenten in Cambridge-Analytica-schandaal

OpenWrt vernieuwd

Nieuws / Security

van een veel grotere, wereldwijde operatie om de be-

volking te manipuleren en te beïnvloeden. Het is nog

maar de vraag wat er later dit jaar bij de Amerikaan-

se verkiezingen zal gaan gebeuren. Daar kan de vrijge-

komen informatie wellicht bij helpen.

opslag). Op dergelijke systemen past het al alleen zon-

der het webfront-end LuCI.

De browserinterface verschui� het dynamisch ge-

nereren van de LUA-pagina’s van de routerprocessor

naar JavaScript in de browser, voor een snellere weer-

gave. Maar die implementatie is nog niet voltooid.

Amerikaanse politie gebruikt gezichts-herkennings-software

teerd, dus hij stond niet in onze databases”, zei een

off icier. Vanuit het oogpunt van gegevensbescher-

ming is Clearview een taboebreker. Het kan ertoe lei-

den dat mensen niet meer naar demonstraties gaan,

omdat ze moeten vrezen dat ze worden geïdentifi-

ceerd.

Clearview maakt volgens de New York Times ge-

bruik van een neuraal netwerk dat vergelijkbaar is

met dat van andere gezichtsherkenningssystemen.

Die zetten foto’s om in vectoren die de geo metrie van

het gezicht beschrijven, zoals de afstand tussen de

ogen. De vectoren van foto’s van dezelfde persoon

komen in de vectorruimte dicht bij elkaar te staan.

Als je een foto aan de so� ware meegee� , krijg je

foto’s van mensen die er vergelijkbaar uitzien, waar-

schijnlijk samen met de bijbehorende namen uit

online-profielen.

In de VS gebruiken politieagenten controversiële ge-

zichtsherkenningsso� ware om te zoeken naar ver-

dachten. Clearview vergelijkt foto’s met de meer dan

drie miljard foto’s die publiekelijk beschikbaar zijn op

internet. Meer dan 600 instanties in de VS gebruiken

die so� ware al. Vooral het integreren van foto’s van

onschuldige mensen in het systeem roept vragen op.

Volgens de New York Times hee� Clearview de

beelden automatisch van internet gedownload, ook

van platforms als Facebook die dat verbieden. Ieder-

een met een foto op internet kan dus in beeld komen.

Andere bekende gezichtsherkennings systemen zoe-

ken alleen in databases met foto’s van mensen die al

bekend zijn bij de politie, zoals van INPOL.

Zo vond de politie van Indiana een verdachte op

basis van een smartphonevideo op internet. “Hij had

geen rijbewijs en was als volwassene niet gearres-

OpenWrt 19.07 hee� als grootste vernieuwing WPA3.

SCL was in tientallen verkiezingen wereldwijd geïnteresseerd.

12 www.ct.nl

TM

Intel Inside®. Powerful Productivity Outside.

Desktop Solutions

SMBE Belgium

+32 495 533 245

www.smbe.be

TWP Computer

+31 20 638 9057

www.twp.nl

NCS International

+31 544 47 0000

www.ncs.nl

Server Storage Solution

+32 9 261 5310

www.s3s.be

C7Z270-CGC7Z270-PG C7Z270-CG-L C7H270-CG-ML

Samsung volgt de Galaxy S10-reeks niet op met een

S11, maar slaat meteen een hele serie nummers over

en komt met de Galaxy S20. De nieuwe topsmartphone

van Samsung is er in drie uitvoeringen: naast de

gewone S20 is er ook een S20+ en een S20 Ultra.

Een budgetmodel zoals bij de S10-reeks in de vorm

van de S10e of de later verschenen S10 Lite zit er bij

de lancering van de S20 (nog) niet tussen. Voor de

‘gewone’ S20 ben je minimaal 900 euro kwijt, de

S20+ en S20 Ultra beginnen bij 1100 en 1350 euro.

Alle modellen hebben de snelle Snapdragon 865

met standaard 8 GB RAM (12 GB bij de Ultra) en 128

GB opslag (uitbreidbaar via microSD). Er zijn ook

duurdere versies die 5G ondersteunen (met meer RAM

en opslagruimte).

Het meest zichtbare verschil tussen de modellen

is het formaat van het toestel en het scherm. De

S20 is 151,7 × 69,1 × 7,9 mm groot, met een scherm

van 6,2 inch. De Ultra hee� een 6,9-inch scherm en

buitenmaten van 166,9 × 76 × 8,8 mm en de S20+ zit

daar tussenin met een 6,7-inch scherm en 161,9 × 73,7

× 7,8 mm. De schermresolutie van 3200 × 1440 pixels is

bij allemaal hetzelfde. Het gaatje voor de frontcamera

zit net als bij de Note 10 in het midden van het scherm.

Standaard is de verversingsfrequentie van het scherm

60 Hz, maar 120 Hz kan worden ingesteld.

Ten opzichte van de S10-reeks zijn de camera’s

flink gewijzigd. De hoofdcamera bij de S20 en S20+ is

12 megapixel zoals bij de S10, en er is een 12 megapixel

groothoekcamera, maar de telecamera is 64 megapixel

in plaats van 12. Daarmee is 3× zoom mogelijk (en 30×

digitaal). De Ultra krijgt bovendien een 108-megapixel

Samsung van 10 naar 20

Nieuws / Mobiel

hoofdcamera (en een ToF-camera) en biedt tot 100×

‘Space Zoom’ (optisch en digitaal van meerdere lenzen

gecombineerd). Megapixels zeggen zeker niet alles, de

beeldsensor hee� ook grotere pixels om meer licht op

te vangen. Filmen kan in 8K. De meeste mensen zullen

in de praktijk nog geen beeldscherm hebben dat deze

resolutie kan weergeven, maar je filmpjes zijn dan wel

op de toekomst voorbereid.

De S20-reeks hee� verder flinke accu’s (4000,

4500 en 5000 mAh), maar wat dat betekent voor

de accuduur moet nog in de praktijk blijken. De

vingerafdrukscanner zit onder het scherm. Een

hoofdtelefoonaansluiting ontbreekt. Als accessoire

zijn wel de draadloze Galaxy Buds+ bluetooth-oortjes

beschikbaar. Bluetooth 5.0, Wi-Fi 6, gps (inclusief

Galileo) NFC enzovoort zijn allemaal aanwezig.

Samsung legt zelf vooral de nadruk op de nieuwe

camera’s en noemt het ‘de grootste verbetering sinds

de Galaxy S7’. Qua volgnummer loopt Samsung met

de S20 in elk geval weer voorop.

Galaxy Z Flip klaptelefoon

bij 167,3 mm groot, vergelijkbaar met de nieuwe

S20 Ultra, die een iets groter 6,9-inch scherm biedt.

Dichtgeklapt is het toestel echter maar 73,6 bij 87,4

mm groot, met een dikte tussen de 15,4 en 17,3 mm

bij het scharnier.

Het amoledscherm hee� een iets lagere reso lutie

dan sommige gewone toestellen met dit scherm-

formaat (2636 × 1080), maar dat levert nog steeds een

pixeldichtheid op van 425 ppi. Belangrijker is de vraag

hoe het scherm zicht houdt bij veelvuldig dicht- en

openvouwen. Volgens Samsung zou je het meer dan

200.000 keer open en dicht kunnen klappen. Samsung

hee� met Google samengewerkt om het Android-

besturingssysteem (standaard staat er Android 10

op) aan te passen voor dit speciale formaat. Als de

smartphone half opengeklapt is, dan splitst het

beeld zich automatisch in twee afzonderlijke (4-inch)

schermen.

Andere specificaties van het toestel zijn een

octacore-processor, 8 GB RAM en 256 GB opslagruimte,

dubbele 12-megapixelcamera (normaal en groothoek)

en een 3500mAh-accu. De vingerafdrukscanner zit aan

de zijkant. Een hoofdtelefoonaansluiting ontbreekt.

Opvallend is dat de prijs een stuk lager is dan die van

de Galaxy Fold. Laag is in dit geval wel relatief, de

Galaxy Z Flip hee� een adviesprijs van 1500 euro.

Behalve de S20-reeks, hee� Samsung ook de Galaxy

Z Flip geïntroduceerd. Net als de eerdere Galaxy

Fold is dat een telefoon met een opvouwbaar dis-

play. De smartphone is vormgegeven als de oude

bekende klaptelefoon: je kunt het toestel halverwege

omklappen en dichtvouwen. Het 6,7-inch scherm is

dan niet meer zichtbaar, maar op het coverdisplay van

1,1 inch worden dingen als oproepen en notificaties

getoond. Uitgeklapt is het toestel 7 mm dik en 73,6

14 www.ct.nl

024 - 356 56 77bel voor advies op maat

[email protected] uw vraag per email

TEC CADCollegeKerkenbos 1018 B 6546 BA Nijmegen

Cursussen &

HBO-opleidingen

TEC, het CAD College, is dé opleider tot CAD-specialist. Welk instapniveau u ook heeft, bij TEC leert u op een plezierige manier om te gaan met CAD. Naast het geven van kwalitatief hoogstaande cursussen, is het veelzijdige instituut uitgever van het standaard studieboek over CAD-tekenen en biedt haar website goede online support.

Studeren in een klein groepje

Officieel Certificaat Autodesk

Ruime doorgroeimogelijkheden

TEC CADCollegedé opleider in CAD

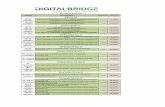

Mrt Apr Mei

Auto

CA

D

Basis2, 3,

9, 10

6, 7,

14, 15

4, 8,

11, 12

Update 30, 31

Gevorderd18, 19,

25, 26

14, 15,

20, 21

VB.NET Basis2,3,

5,6

AutoCAD 3D18, 19,

25, 26

Invento

r

Basis4, 5,

11, 12

1, 2,

8, 9

6, 7,

13, 14

Update 27, 28

Gevorderd16, 17,

23, 24

16, 17,

22, 23

Expert16, 17,

23, 24

iLogic2, 3,

9, 10

F Fusion 36016, 17

22, 23

Revit

Basis4, 5,

11, 12

1, 2,

8, 9

6, 7,

13, 14

Gevorderd18, 19,

25, 26

Installatie6, 7,

14, 15

Expert18, 19,

25, 26

Revit aanpassen2, 3,

11, 12

3d

s M

ax Basis

7, 8,

11, 12

Gevorderd19,20,

25,26,27

Renderen met

3ds Max30,31

www.CADCollege.nl/data

BEST

ATC OF

BENELUX

3x

AWARD

WINNER

Nieuws / Apple

iOS 13.4 is (binnenkort) beschikbaar. De bètaversie

gee� al een goed beeld van de veranderingen in die

update. Naar verwachting is 13.4 de laatste kleine

update voordat de overgang naar iOS 14 komt.

Toch zijn er naast de gebruikelijke bugfixes genoeg

kleine verbeteringen. Interessant is bijvoorbeeld dat

de beloofde deelfunctie voor mappen in iCloud nu

eindelijk lijkt te komen. Die zat oorspronkelijk in de

Beta voor iOS 13, maar werd daarna uitgesteld tot

de herfst en daarnana het voorjaar van 2020. Met die

deelfunctie kunnen gebruikers specifieke mappen in

Apples clouddienst vrijgeven zodat anderen daarin

kunnen lezen, wijzigen of schrijven. In de release-

notes voor iOS 13.4 wordt de functie nog niet vermeld.

Apple is door de Franse mededingingsautoriteit een

boete opgelegd voor het trager maken van oudere

iPhones. Volgens de toezichthouder werden klanten

daardoor gestimuleerd een nieuwe iPhone te kopen.

De toezichthouder stelde daar een onderzoek naar

in na een klacht van een advocatengroep. Het gaat

om de code die enkele jaren terug in iOS 10.2.1 werd

ingevoerd om de prestaties van de CPU in te perken en

de batterijduur te verlengen. Bij iOS 11.2 kwam deze

code ook op de iPhone 7 te staan.

De boete wordt opgelegd omdat Apple de

bezitters van de getroff en iPhones niet informeerde

over de prestatieverslechtering. Volgens Apple was

de maatregel nodig om uitval van apparaten te

voorkomen. Het bedrijf verlaagde eerder al de kosten

om de batterij te vervangen en sinds iOS 11.3 kan een

gebruiker de betreff ende instellingen zelf wijzigen.

Van het bedrag van de boete zal Apple overigens niet

wakker liggen: het moet 25 miljoen euro betalen.

Apple hee� het einde aangekondigd van kernel-

extensies in macOS. Het besturingssysteem gaat

gebruikers waarschuwen als dergelijke uitbreidingen

voor de kernel (kexts) worden gebruikt en adviseert

ze contact op te nemen met de ontwikkelaars. Apple

ging op soortgelijke wijze te werk bij het stopzetten

van de ondersteuning voor 32-bit so� ware in macOS.

Kernelextensies hebben verregaand toegang tot het

systeem en worden bijvoorbeeld gebruikt in so� ware

voor virtuale machines (VirtualBox).

Kleine update met iOS 13.4

Snelheids-boete

Einde aan extensies

Andere veranderingen zijn echter ook interessant,

zoals de betere ondersteuning voor externe toetsen-

borden. Die maakt het voor ontwikkelaars makkelijker

om zo’n toetsenbord als input voor hun app te onder-

steunen en ook het aansturen van het besturings-

systeem via het toetsenbord moet beter werken.

Verder wordt de status van (verbroken) VPN-verbin-

dingen beter gesignaleerd, werken navigatie-apps van

derden beter in CarPlay en wordt de knopindeling van

de Mail-app (wederom) gewijzigd. In iOS 13 kwam de

verwijderknop op de plaats die de antwoordknop had

in iOS 12, wat hee� geleid tot veel per ongeluk verwij-

derde berichten.

Alleen al in het laatste kwartaal van 2019 boekte Apple

een omzet van 91,8 miljard dollar, onder meer door de

goede iPhone-verkopen.

Al vanaf macOS 10.13 worden de kernel-extensies

van derden standaard geblokkeerd en kan een

gebruiker die pas installeren na het aanpassen van de

systeeminstellingen. Bovendien moeten ze digitaal

ondertekend zijn, en sinds ruim een jaar is ook authen-

ticatie door Apple vereist. Vanaf macOS Catalina

10.15.4 komen daar dus waarschuwingen bij. In een

toekomstige versie van macOS zullen kernelextensies

helemaal niet meer werken. Of dat al bij macOS 10.16

(gepland voor komend najaar) het geval is, is nog niet

bekend.

Een alternatief voor kernelextensies moeten de

nieuwe ‘System Extensions’ zijn. Die hebben minder

rechten en draaien in de userspace in plaats van in de

kernelspace. Dat is een van de maatregelen waarmee

Apple het platform wil moderniseren en waarmee

volgens het bedrijf ook de veiligheid en betrouwbaarheid

moet worden verhoogd. Met DriverKit en Endpoint

Security biedt Apple nog andere frameworks voor

ontwikkelaars, waarmee stuurprogramma’s en beveili-

gings so� ware ontwikkeld kunnen worden. Die draaien

ook in de userspace, maar krijgen extra rechten om hun

werk te kunnen doen.Bron

Ap

ple

16 www.ct.nl

Nieuws / Linux

CoreOS, de container-gebaseerde Linux-distributie die

Red Hat in 2018 heeft gekocht, heeft zijn eigen einde

aangekondigd. Na 26 mei zullen er geen updates meer

verschijnen. Gebruikers die het besturingssysteem na

eind mei 2020 nog willen gebruiken, zullen het zonder

updates, patches en security fixes moeten stellen.

In de End-of-Life-aankondiging wordt Fedora Core-

OS als officiële opvolger genoemd. Die versie is echter

nog niet geschikt voor alle inzetgebieden. Zo werken bij-

voorbeeld de native support voor Azure, Vagrant en rkt

nog niet. Bovendien waarschuwen de ontwikkelaars dat

er maximaal ‘best-effort’-stabiliteit haalbaar is. Heb je

hogere eisen, dan kan de CoreOS-fork Flatcar Container

Linux of RHEL CoreOS in Red Hat Openshift gebruiken.

In de aankondigingen adviseren de CoreOS-ontwik-

kelaars dat gebruikers zo snel mogelijk overstappen op

In de nieuwe versie 2.3.0 van Cryptsetup, de standaard

Linux-tool voor schijfversleuteling, is ondersteuning

voor Microsoft BitLocker voor Windows geïntrodu-

ceerd. Daarmee is het nu mogelijk om in combinatie

met een bestandssysteemdriver voor bijvoorbeeld

VFAT, exFAT of NTFS om met standaard middelen ver-

sleutelde Windows-schijven onder Linux te mounten.

Tot nu toe kon dat alleen met de nodige workarounds

of met software van derden.

De BitLocker-ondersteuning is vooralsnog expe-

rimenteel en beperkt in functionaliteit. Volgens het

ontwikkelingsteam kunnen er vooral bij het lezen van

metadata foutmeldingen optreden. Het team roept

dan ook de community op mee te helpen middels

tests en het doorgeven van foutmeldingen.

Momenteel ondersteunt Cryptsetup alleen het be-

naderen van bestaande partities of volumes via wacht-

woorden of herstelfrasen. Dat terwijl het compatibel is

met zowel BitLocker als BitLocker To Go. Cryptsetup

kan (nog) geen nieuwe BitLocker- apparaten aan-

maken. Ook kun je geen andere beveiligingssleutels

Het team achter elementary OS wil de back-end van

hun AppCenter vernieuwen. Ook gebruikers van ande-

re distributies zouden hiervan moeten profiteren. Het

plan is om het team naar Denver te halen en een week

lang te werken aan de nieuwe versie. De voornaamste

wijzigingen omvatten de overstap naar Flatpak en een

nieuw dashboard voor ontwikkelaars. Gebruikers van

CoreOS stopt

Cryptsetup ondersteunt BitLocker

Elementary OS crowdfunding voor nieuwe app-store

een ander besturingssysteem. Op 26 mei zullen de laat-

ste updates verschijnen, en na 1 september zullen alle

CoreOS-resources verdwijnen of niet meer worden ge-

updatet.

CoreOS stamde origineel van Gentoo Linux af. De

eerste stabiele versie verscheen in 2014. Red Hat nam

begin 2018 het bedrijf over om zijn eigen container- en

kubernetes-strategie te versterken. Begin 2020 ver-

scheen de eerste stabiele versie van Fedora CoreOS.

zoals TPM en smartcards gebruiken. Wat TPM betreft

vrezen de ontwikkelaars dat dit ook in de toekomst

niet beschikbaar zal zijn, omdat het principe achter

het systeem dit verhindert.

Tot nu toe kunnen alle metadata van de geco-

deerde apparaten alleen worden gelezen. Wijzigin-

gen (bijvoorbeeld van key-protectors) kunnen niet

worden aangebracht. Met uitzondering van oude ge-

gevensdragers, die bijvoorbeeld onder Windows Vista

zijn gemaakt, zou Cryptsetup in principe alle formaat-

varianten moeten ondersteunen en zonder proble-

men mounten.

De bestandssystemen zelf kunnen nadat Crypt-

setup ze ontsleuteld heeft gelezen en geschreven

worden. Het is tenslotte niet langer de BitLocker-

implementatie van Cryptsetup die hiervoor verant-

woordelijk is, maar het onderliggende bestands-

systeem. De bijbehorende drivers voor VFAT, exFAT of

NTFS zorgen dan voor de nodige compatibiliteit, net

zoals dat het geval zou zijn op een gegevensdrager die

niet versleuteld is.

andere Linux-distributies moeten ook software van

het AppCenter kunnen kopen. Gebruikers kunnen voor

de apps betalen, waarbij ze zelf de prijs bepalen.

Daar is onder opensourceontwikkelaars al langer

discussie over. Op de laatste Linux App-Summit in Bar-

celona werd een betalingssysteem voor Flathub aan-

gekondigd. Dat zou vergelijkbaar met het betaalmodel

van elementary OS op basis van een zelf te kiezen be-

drag moeten werken.

Het AppCenter vormt het centrale element van

elementary OS, een distributie die vooral gericht is

op beginners. Het AppCenter bevat alleen apps die

na een evaluatie voldoen aan de ontwerpspecificaties

van elementary. Daarmee willen de ontwikkelaars een

uniforme en dus eenvoudigere werking garanderen.

Naast de ontwikkelaars van elementary OS zelf,

zullen ook ontwikkelaars van de Linux-distributie

Endless en van Flathub en Gnome deelnemen aan de

sprint.bron

ele

me

nta

ry.i

o

uitgave 4/2020 17

Nieuws / Processors

DE BESTE BASISTECHNOLOGIE

Kwantumcomputer met lagere foutpercentage

Arne Grävemeyer en Daniel Dupré

Kwantumcomputers rekenen met

zogenaamde qubits (kwantumbits)

die kunnen schakelen tussen twee

kwantum toestanden. Bovenal kunnen qubits

ook beide toestanden tegelijk aannemen. In

de zogenaamde superpositie zijn twee toe-

standen overlappend aanwezig. De afgelopen

jaren zijn Google en IBM al regelmatig in het

nieuws geweest met qubits in de vorm van

supergeleidende lussen op halfgeleiderchips.

Het is hun kwantumcomputers gelukt om met

maximaal 72 qubits te rekenen. Dat lukt ech-

ter alleen bij temperaturen die het absolute

nulpunt (-273,15 graden Celsius) benaderen,

en dan ook alleen maar gedurende een fractie

van een seconde.

Qubits in de vorm van ionen in ionen vallen

hebben een decoherentietijd van enkele mi-

nuten, zo lang kunnen ze een super positie

vasthouden – maar dan wel bij kamertempe-

ratuur. Christian Ospelkaus en zijn team zijn

aan het sleutelen aan een complete reken-

eenheid van dergelijke qubits. Rond de jaar-

wisseling publiceerde dat team aan de Leibniz

University in Hannover en de labo ratoria van

de PTB in Braunschweig over hun doorbraak:

het was ze gelukt het fouten percentage bij het

combineren van twee qubits met een factor

100 te verbeteren tot tegen de 10-3. Ze maken

nu dus nog maar één fout per 1000 opera-

ties. Hun doel is om dat percentage met nog

minstens een orde van grootte te verbeteren.

Ospelkaus hoopt dat dit binnen twee jaar gaat

lukken.

MICROGOLFTECHNIEK

De wetenschappers gebruiken beryllium-

ionen als qubits. Ze maken hun ionenval-

len met zelfgemaakte microchips. Die creë-

ren elektrische velden die een paar micro-

meter boven de chip potentiële putten gene-

reren. De onderzoekers spreken hierbij van

“chip-achtige oppervlaktevallen”. Strikt ge-

nomen bevinden de ionen-qubits zich buiten

de chiparchitectuur. In de testopstelling werd

van de kwantumprocessor zijn dan nog een

rekenregister, waarin de microgolfgestuurde

rekenoperaties worden uitgevoerd, en een re-

gister voor het uitlezen van het resultaat. De

registers worden dan verbonden via een scha-

kelaar soort wissel, zodat er een soort trein-

station van wissels ontstaat voor individuele

qubits. Deze aanpak kan in de toekomst wor-

den uitgebreid door veel registers te koppelen

met extra wissels om een groter “station” te

vormen, aldus Ospelkaus. De onderzoekers

kunnen in de cleanroom in Braunschweig

binnen drie tot vier weken nieuwe chips voor

hun experimenten produceren met behulp

van een gepatenteerd proces dat ze zelf heb-

ben ontwikkeld. Dat uitgangspunt kan vol-

gens Ospelkaus dan in toekomst worden uit-

gebreid door veel registers via nog meer wis-

sels tot een groot ‘treinstation’ te koppelen. In

hun cleanroom kunnen de wetenschappers in

minder dan vier weken nieuwe chips voor hun

onderzoek fabriceren volgens een eigen gepa-

tenteerd procedé.

Ospelkaus noemt het onderling koppelen

van qubits in netwerken als het grote voor-

deel van zijn ionenvallen. Terwijl de qubits

in de super geleidende lussen van Google en

IBM primair met hun directe buren communi-

ceren, zijn ionenvallen veel flexibeler. “In

principe kunnen we individuele qubits ver-

plaatsen en elke qubit naar wens aan elke

andere qubit koppelen.” Bovendien hebben

ionen-qubits aantoonbaar het laagste fout-

percentage bij rekenoperaties. Tegelijkertijd

blijft de opgeslagen kwantuminformatie zeer

lang stabiel – bij temperaturen van een paar

Kelvin boven het absolute nulpunt zelfs jaren-

lang. Voor Ospelkaus is de race om de beste

basistechnologie voor de kwantumcomputer

van de toekomst dus open.

de chip omgeven door een vacuüm, zodat de

ionen-qubits niet worden verstoord door bot-

singen met andere atomen.

Een bijzonder kenmerk van de gebruikte

microchips zijn de brede geleiderlussen die

microgolfsignalen naar de elektroden dragen

en daar magnetische velden genereren. Als

twee ionen-qubits zich in dezelfde potenti-

ele put bevinden, kunnen met de microgolf-

pulsen verschillende rekenoperaties worden

aangestuurd. De ionenval wordt zo een zoge-

naamde kwantumpoort.

“Het mooie aan de microgolftechnologie

is dat deze al op grote schaal wordt gebruikt

en gemakkelijk te regelen is”, zegt Ospelkaus.

Andere onderzoekers gebruiken zeer nauw-

keurig gestuurde laserstralen voor kwantum-

poorten, wat een complex proces is. De micro-

golftechnologie daarentegen kan relatief een-

voudig in kwantumcomputers worden geïnte-

greerd. Met deze aanpak was het mogelijk om

de foutenpercentages aanzienlijk te verbete-

ren door de vorm van de microgolfpulsen te

veranderen.

Voor een volwaardige kwantumcomputer

is er een set van een- en twee-qubit-poorten

nodig, waaruit elke gewenste rekenkundige

bewerking kan worden samengesteld. Ospel-

kaus hoopt dat het lukt om binnen twee jaar

tijd het aantal qubitfouten aanzienlijk te redu-

ceren en om alle vereiste kwantumpoorten te

construeren.

20 QUBITS PER VAL

Om dit te realiseren, moeten de onderzoekers

de vereiste functies over verschillende po-

tentiële putten verdelen en de ionen- qubits

naar behoefte tussen deze verschuiven. In het

labo ratorium is aangetoond dat elke ionen-

val enkele ionen-qubits herbergt zonder

dat ze elkaar beïnvloeden. Een eenvoudige

kwantum processor zou twee van zulke vallen

als geheugenregister kunnen gebruiken, die

telkens tot 20 qubits kunnen bevatten. In de

geheugenregisters structureren de ionen zich

in een rij als parels aan een snoer. Die vormen

een Coulomb- kristal. Verdere componenten

Duitse onderzoekers ontwikkelen een kwantumcomputer met microgolfgestuurde ionenvallen en zijn er inmiddels in geslaagd om krachtige en efficiënte computeroperaties aan te tonen.

In een eigen cleanroom worden experimentele microchips voor het onderzoek naar quantum-computers ontwikkeld.

18 www.ct.nl

Nieuws / Wetenschap

bron

Air

bu

s

Showa Denko (SDK) heeft een technologie ontwikkeld

om platters te produceren die ge schikt zijn om data

op te slaan op basis van Heat Assis ted Magnetic Recor

ding (HAMR). De nieuwe magneetplaten worden voor

zien van een laag met een ijzer/platinumlegering, een

sterk magnetisch materiaal met een hoge corrosie

bestendigheid. De kristallen in deze laag hebben een

zeer kleine korrelgrootte, en door de structuur van de

kristalkorrels te optimaliseren, is het gelukt om hun

oppervlaktedichtheid te maximaliseren.

Ze zijn goed bestendig tegen de hoge temperaturen

die gepaard gaan met het schrijven via de HAMRtech

De Marsrover Rosalind Franklin (vernoemd naar de

weten schapster die een essentiële bijdrage leverde aan

het doorgronden van de moleculaire structuren van

DNA en RNA) verplaatst zich vooralsnog op de aarde. De

rover heeft zojuist een omgevingstest ondergaan in de

Airbusfaciliteit in Toulouse.

De ExoMarsmissie is een samenwerkingsproject

van de Europese Ruimtevaartorganisatie Esa en de

Rus sische tegenhanger, Roscosmos. Het eerste deel

onderzoekt de ExoMars Trace Gas Orbiter de invloeden

van de seizoenen op Mars. In het tweede deel, waarbij

Het verzamelen van whisky’s kan een slimme investering

zijn. Er gaan dan ook stevige bedragen om in de handel

van zeldzame flessen. En waar veel geld gemoeid is, volgt

ook de criminaliteit. Er zijn al gevallen bekend waarbij

een zeldzame whisky van zo’n eeuw oud na aankoop

bleek te zijn vervalst en in werkelijkheid tien jaar geleden

gedestilleerd werd. Het was tot nu toe relatief eenvoudig

de herkomst van een whisky te bepalen, maar de leeftijd

was lastiger. Een nieuwe methode ontwikkeld door de

University of Glasgow brengt daar nu verandering in,

zo meldt NewScientist. De onderzoekers gebruiken de

radioactieve iso toop koolstof14 (14C). Gedurende de

tests met nucleaire wapens vanaf de jaren vijftig, is er

veel van deze instabiele isotoop in de atmosfeer terecht

gekomen. Koolstof14 is na het vrijkomen in de lucht met

een bekende snelheid aan het vervallen tot stikstof14,

waardoor dat een goede tijdsaanduiding kan opleveren.

Koolstof14 wordt door alles wat leeft opgenomen,

zowel fauna als flora. Dat betekent dat die isotoop ook

80TB-schijven door nieuwe platters

Volgende etappe Europa’s Marsrover

Echtheid van whisky bepalen dankzij wapen-wedloop

nologie. Dat kan resulteren in harde schijven met 80

terabyte. SDK heeft nog geen concrete uitspraken ge

daan over daadwerkelijke capaciteiten, maar een in

dicatie gegeven via de opnamedichtheid van het ma

teriaal. Die dichtheid bij conventionele magnetische

schijven van dit moment is ongeveer 1,14 TB/inch2. Op

HAMR gebaseerde HD media zou in toekomst een op

namedichtheid van 56 TB/inch2 kunnen halen. Als dat

omgerekend wordt naar hetzelfde aantal schijven dat

momenteel wordt gebruikt, zou een 3,5inch HDD naar

schatting dan een opslagcapaciteit van ongeveer 7080

TB kunnen bereiken.

de rover naar het oppervlakte van de planeet zal

afdalen, staat de zoektocht naar tekenen van leven

centraal.

De Rosalind Franklin werd gedurende 18 maanden

in het Verenigd Koninkrijk geassembleerd. Daarna heeft

Airbus het voertuig naar Toulouse verscheept om het in

een thermische vacuümkamer te zetten. Die ruimte kan

de omstandigheden simuleren waar de rover aan zal

worden blootgesteld gedurende zijn reis door de ruimte

en op de oppervlakte van Mars.

De rover heeft de extreme hitte, kou en het vacuüm

waar hij aan werd blootgesteld daarbij met goed gevolg

doorstaan. Na die tests werd hij weer op reis gestuurd,

dit keer naar een faciliteit van Thales Alenia Space in

Cannes aan de Franse Riviera. Daar wordt de rover

ingebouwd in het ‘entry, descent and landing’systeem

(EDL), dat hem veilig op de oppervlakte van de planeet

moet brengen.

Ondertussen is de ESA nog druk bezig de parachutes

te testen die de Rosalind Franklin moeten vertragen

tijdens de EDLfase. Die hebben bij eerdere tests voor

problemen gezorgd, waarbij ze scheurden. Als de

laatste test goed worden doorstaan, zal het geheel

naar Kazachstan worden verplaatst, van waar hij onze

planeet uiteindelijk zal verlaten.

aanwezig is in de gerst waar whisky van wordt gemaakt.

Door het verval van koolstof14 in de whisky te meten,

kan worden bepaald uit welk jaar hij komt

De methode was al langer bekend, maar nog niet

erg nauwkeurig. Er waren meerdere milliliters nodig om

een whisky te dateren. Bij een fles die enkele duizenden

euro’s of meer kost, is dat een kostbare hoeveelheid.

De onderzoekers hebben de koolstofdatering geijkt

aan de hand van 231 singlemalts met bekende leeftijd.

Daarbij bleek dat de koolstofdatering er bijna altijd een

jaar naast zit. Dat komt waarschijnlijk omdat er tijd zit

tussen het oogsten van de gerst en het destillatieproces.

Daar zit dus vaak ongeveer een jaar tussen.

Voor de nieuwe methode is veel minder whisky

nodig, één milliliter is al genoeg. Daardoor is hij beter toe

te passen. Wel moet er redelijk diep in de buidel worden

getast: een test zal ruim 350 euro kosten. De methode

is daarnaast ook geschikt om andere dranken zoals

cognac of rum te dateren.

De thermische vacuümkamer in Toulouse simuleert de

omstandigheden gedurende een Mars-missie

uitgave 4/2020 19

Wil je buiten jouw gebaande IT-paden gaan?

ABONNEER JE NU VIA

OF BEL NAAR +31 (0)85 2250 505LEES.CT.NL

Deze acti e is geldig t/m 14 april 2020 of zo lang de voorraad strekt. Je abonneert tot wederopzegging en voor ten minste de acti eperiode van

10 nummers. Na de acti eperiode wordt het abonnement automati sch verlengd tegen het dan geldende standaardtarief. Opzeggen is heel eenvoudig en kan

via onze klantenservice.

ONTVANG 10X C’T

VAN € 69,90 VOOR

€ 50,-

De nieuwste uitgave

altijd als eerste in huis en

toegang tot de digitale

uitgaves.

Bespaar op de winkelprijs.

MSI Optix MAG272CQR

Volledig en kromNu 27 inch en 1440p zo'n een beetje de standaard aan het worden is, groeit het aantal goed uitgeruste gamingschermen lekker

mee. De MSI Optix MAG272CQR is daar een voorbeeld van.

Alieke van Sommeren

panel 27 inch, VA, 165 Hz, 2560 × 1440, 1 ms MPRTextra FreeSync (48 - 165 Hz), headsethouder, VESA-mount

compatible, 2 × USB 3.2 Gen1, USB 3.2 Gen1 type B, headset-aansluiting, Kensington-lock

video-in DisplayPort 1.2a, 2 × HDMI 2.0b, USB-C (DisplayPort)energieverbruik 61 W

nl.msi.com € 450

Via een gat in het staande deel van de

voet kun je de kabels wat minder opval-

lend naar hun plek geleiden. De dunne

randen links, rechts en boven, de strak

vormgegeven grippy voet en het subtiele

MSI- logo aan de voorkant bieden een voor

een gaming- accessoire zeer ingetogen

look, die prima bevalt. Het scherm biedt

als leuke handige gimmick een kleine uit-

schuifbare houder om je headset aan op te

hangen.

De powerknop is de enige losse knop

voorop, de overige bediening gebeurt via

een joystick rechtsonder achterop het

scherm. Dat werkt erg prettig, je kunt dan

bijvoorbeeld met een enkele beweging van

de joysytick meteen bij de inputselectie

uitkomen of bij de verschillende gaming-

presets. Als je de joystick indrukt, krijg je

het gehele menu te zien om te doorlopen,

en dat is best wat: van verschillende

gaming-modi en kleurpresets tot het

inschakelen van anti-motion-blur en het

instellen van een richthulp bij games. Bij

specifieke functies staat handig vermeld

wat de impact is op andere opties.

Het VA-panel zit qua kleurweergave

tussen een TN- en IPS-panel in, en dat is

voor gaming-toepassingen en wat taken

daar rondom helemaal prima. Hij haalt

100 procent van de sRGB-dekking en 90

procent van DCI-P3. De FreeSync-range is

lekker ruim (vanaf 48 Hz). Voor een prijs van

zo’n 450 euro biedt de Optix MAG272CQR

gamers een erg mooi totaalpakket.

Een 27-inch gamingscherm met

1440p-resolutie en voldoende snelle

refreshrate is heel prettig om mee te

werken. Je hebt daar wel een flinke grafi-

sche kaart voor nodig, maar dat hoe� niet

het duurste topmodel van de serie te zijn.

Heb je even geen tijd en zin om te gamen,

dan heb je aslnog lekker veel werkruimte

voor andere dingen.

MSI hee� de Optix MAG272CQR een

duidelijke kromming (1500R) gegeven,

maar de kleuren en de weergave in de

hoeken hebben dat bij een 27”-scherm ei-

genlijk niet echt nodig. Die kromming is

dan ook meer bedoeld voor het verster-

ken van het gevoel van immersie bij ga-

ming. MSI vermeldt een MPRT (Moving Pic-

ture Response Time) van 1 milliseconde.

De video-inputs zijn ruim vertegenwoor-

dig met een DisplayPort-aansluiting, twee

HDMI- poorten en een USB-C-ingang (met

DisplayPort-signaal). Via DisplayPort haal

je de volle 165 Hz, via HDMI is het maxi-

maal haalbare 144 Hz.

De monitor voelt en oogt degelijk

als je hem uit de doos haalt. Het matte

scherm hee� aan de achterkant een kleine

strook die met RGB verlichte is en die je

via so� ware mee kunt laten kleuren met

de rest van je RGB-hardware. Een deel van

de achterkant hee� een brushed look, en

het onderste deel is normaal matzwart. Er

worden vier afstandsbusjes meegeleverd

om het scherm met een optionele

wallmount-kit ook direct aan de muur te

kunnen schroeven. Dat is wel een goede

manier om de RGB-gloed nog een beetje

van via de muur te laten reflecteren.

22 www.ct.nl

processor, RAM JZ4770 1GHz / 512 MB opslag 16 GB microSD

scherm 3,5-inch IPS (320 × 240)meegeleverd usb-kabel, handleiding

retrogame300.com vanaf € 70

wifi Wi-Fi 4, Wi-Fi 5 (dualband)

bedieningselementen reset, 3 statusleds aansluiting 1 × RJ45 / 4 × RJ45 (gigabit)

arubainstanton.com vanaf € 100

model MU-PC1T0K energieverbruik 0,5 W (idle), 3,5 W

aansluiting USB-C meegeleverd 2 usb-kabels (type A

naar C, C naar C), handleiding

samsung.nl vanaf € 145 (500 GB)

RG350

Portable power

Aruba Instant-On

Snel wifi regelen

Samsung T7 Touch

Veilig draagbaar

De RG350 is een Chinese draagbare com-

puter met OpenDingux, een Linux-distri-

butie die vooral is gespecialiseerd in retro-

games en homebrew-spelletjes. De RG350

is in een aantal uitvoeringen beschikbaar,

van neutraal zwart tot een opvallende,

doorzichtige versie, met knoppen, sticks en

twee microSD-slots. Er zit zelfs een hdmi-

uitgang op, maar die werkt nog niet met de

huidige firmware.

De interne geheugenkaart met de firm-

ware zit onder de accu. De RG350 wordt

geleverd met opensource spelletjes, emu-

lators en programma’s. De versie die we via

Amazon kregen werd geleverd met een los-

se geheugen kaart die gevuld was met re-

trogames. De RG350 kan veel games spelen

uit het 16-bit tijdperk en eerder. Voor latere

games is hij niet altijd krachtig genoeg.

Bestanden zet je op de externe geheu-

genkaart vanaf je pc of via � p. Nieuwe pro-

gramma's kun je op die manier ook instal-

leren, maar dan moet je opletten dat je ze

wel in de juiste map zet. Het updaten van

de firmware is omslachtig.

Met een beetje moeite is het zelfs moge-

lijk om via wifi Quake 2 te spelen met vrien-

den. De interface is niet altijd duidelijk en

soms moet je in de online forums duiken

om erachter te komen waarom iets niet

werkt. Dat neemt niet weg dat de RG350

ontzettend leuk is om mee te ‘spelen’.

Met de Instant-On-accesspoints regel je in-

derdaad op een makkelijke manier een

draadloos netwerk met meerdere ge-

scheiden netwerken. Het nadeel is wel dat

het configureren alleen maar kan via de

Aruba-clouddienst over een al werkende

internetverbinding.

De accesspoints worden gevoed via PoE.

Een adapter daarvoor is tegen meerprijs be-

schikbaar, behalve voor de AP17 Outdoor.

Alle AP’s zenden zowel op de 2,4GHz- als de

5GHz-band. De AP11D en AP17 halen maxi-

maal 867 Mbit/s, de AP12 1300 Mbit/s en de

AP15 1733 Mbit/s. Ze verbruiken 5 tot 6 watt.

De meeste AP’s hebben één netwerk-

poort, de A11D hee� er vier. Meerdere

Instant-On-AP’s zijn via wifi aan elkaar te

knopen tot een meshnetwerk, mits een van

de apparaten verbinding hee� met internet.

Het instellen van extra netwerken is

zo geregeld. In de app voeg je een nieuw

netwerk toe en stel je een naam in. De authen -

ticatie gebeurt via een instelbare portal.

Bedrijven kunnen voor authenticatie om-

schakelen van WPA-PSK naar WPA-Enter-

prise (IEEE 802.x/Radius). De accesspoints

gebruiken DFS om de 5GHz-kanalen vanaf

52 te kunnen gebruiken. Voor ‘gewoon inter-

net’ voldoen de Instant-On-AP’s prima. Als je

in routermode IPv6 wilt, moet je (voorlopig)

nog even een andere set zoeken. Dat staat

bij Aruba wel op de roadmap.

De Portable SSD T7 Touch van Samsung is

de opvolger van de T5. Hij biedt ten opzichte

van zijn voorganger meer snelheid en bevat

een handige vingerafdrukscanner.

De matzwarte ssd weegt slechts 58 gram

en verdwijnt dankzij het formaat van een iet-

wat dikke bankpas makkelijk in een broek-

zak of in je tas.

We haalden ongeveer 1 GB/s bij het le-

zen en schrijven. Dat is mogelijk door USB

3.2 Gen 2 en is meteen het maximum van

die interface (10 Gbit/s). Bij random-access

haalt de Samsung SSD T7 Touch tegen de

40.000 IOPS.

Toen we hem op een snelle Android-

smartphone (Galaxy S10e) aansloten, haal-

den we met de benchmarktool Androbench

en de T7 Touch ongeveer 170 MB/s bij het le-

zen en schrijven.

De T7 Touch versleutelt in principe alle

data met AES-256. Om dat in te stellen, heb

je so� ware nodig die voor Android, macOS

en Windows beschikbaar is. Met de so� ware

stel je ook wachtwoorden in voor het ont-

grendelen plus je vingerafdrukken.

Je vingerafdruk gebruiken is erg prak-

tisch, omdat je de ssd aan welk apparaat

dan ook makkelijk kunt ontgrendelen door

je vinger even op de scanner te leggen.

De ssd is niet gecertificeerd, dus als je

zeer gevoelige data wilt opslaan kun je beter

naar een alternatief kijken.

Krijg je maar niet genoeg van oude

spelcomputers en homebrew-games?

Dan is de RG350betaalbare alleskunner

je op het lijf geschreven.

Aruba wil met de Instant-On-Access-

Points supersimpel wifi bieden. Start

de app, zoek het accesspoint, tik een

paar keer voor de instellingen en klaar.

De snelle externe SSD T7 van Samsung

ontgrendel je met je vingerafdruk. Hij

is te gebruiken onder Android, Linux,

macOS en Windows.

24 www.ct.nl

display 23,6-inch full-hd IPSaansluitingen HDMI, DisplayPort, DVI,

D-Sub, usb-hub, audiomeegeleverd kabels, korte handleiding

eizo.nl € 310

display 10,1 inch, 1920 × 1080 CPU, flash Snapdragon 439, 4 GB RAM / 64 GB eMMC

aansluitingen USB-C, microSD, audio

lenovo.com € 275

fabrikant Western Digital model WDS500G1R0A

afmetingen 100 × 70 × 7 mm garantie 5 jaar

wdc.com € 80

Eizo FlexScan EV2460-WT

Wit voetje

Lenovo Yoga Smart Tab

Slim scherm

Western Digital Red SA500

NAS-versneller

Voor iets meer dan 300 euro haal je met de

EV2460 een 23,8-inch full-hd-scherm in huis,

maar die zijn er ook al voor 100 euro. De Eizo

moet dus meer bieden naast de goede naam

en de vijf jaar fabrieksgarantie.

Specifiek voor het WT-model is de witte

kleur. Zeker in een (kantoor)omgeving waar

je tegen de achterkant aankijkt, kan dat

beter in het interieur passen. Het plastic

oogt misschien niet luxe, maar zorgt voor

een laag gewicht (3,8 kg zonder voet) en de

verstelmogelijkheden op de voet zijn uit-

stekend (140 mm in hoogte, 180° draaibaar

naar portretstand, 35° naar achteren en 5°

naar voren).

De EV2460 is erg compleet qua aanslui-

tingen, met DisplayPort (HDCP 1.3), HDMI

(HDCP 1.4), DVI-D (HDCP 1.4) én D-Sub. De

speakers onder in de schermrand geven ge-

luid weer dat via HDMI, Display Port of van de

audio-ingang binnenkomt – of je gebruikt

de hoofdtelefoon aansluiting. Het scherm

hee� ook een usb-hub met 4 × USB 3.1

Type-A-poorten.

Het stand-byverbruik is erg laag en een

ingebouwde lichtsensor kan de helderheid

automatisch aanpassen aan het omge-