Seguridad Práctica Para Empresas

description

Transcript of Seguridad Práctica Para Empresas

Seguridad Práctica Para Empresas

AgendaSeguridad en Windows Vista

Microsoft TechnetScanners de Vulnerabilidades en Redes de Datos y Servidores

GFI Windows Server 2003. Antimalware enServidores de Ficheros

BitdefenderISA Server 2004: Firewall Perimetral yde Aplicación en Appliance

Network EnginesAuditoria de Seguridad en Aplicaciones Web

Informática64

Seguridad en Windows VistaJosé Parada GimenoITPro [email protected]

Seguridad Práctica Para Empresas

Agenda

Filosofía sobre la seguridad (El Sermón)Presentación Windows Vista (Marketing)Seguridad en Windows Vista

El Problema de la Seguridad

Tenemos (mas que suficientes) tecnologías de seguridad, pero no sabemos como estamos (en el caso de que lo estemos) de seguros.

Problemas de seguridad en el puesto de trabajo.

Arranque inseguro¿Quién lo arranca?¿Es realmente el código original?

Ejecución inseguraUsuarios con muchos privilegiosServicios inútiles y con demasiados privilegios

Comunicaciones insegurasCanales inseguros (IPV4)Accesos de clientes inseguros

Degradación de la seguridadIntegración de nuevo softwareDispositivos de almacenamiento masivoSistema sin parchearAntivirus y Antimalware desactualizados

Sept 2003Developer

engagement

April 2005OEM & IHV

engagement

July 2005Platform beta, IT engagement

End user engagement

H2 2006

Calendario Windows Vista

AccesoAccesoSeguroSeguro

Protección desdeProtección desdelos cimientoslos cimientos

Excelencia enExcelencia enla Ingenierala Ingeniera

Diseñado y desarrollado pensando en Diseñado y desarrollado pensando en la seguridadla seguridad

Permite un acceso a la información y Permite un acceso a la información y los servicios mas fácil y segurolos servicios mas fácil y seguro

Protege de las amenazas de Protege de las amenazas de seguridad y reduce el riesgo de las seguridad y reduce el riesgo de las interrupciones del negocio.interrupciones del negocio.

Control Control IntegradoIntegrado

Proporciona herramientas de Proporciona herramientas de monitorización y gestion monitorización y gestion centralizadas.centralizadas.

Windows Vista

Ejecución SeguraFortificación de ServiciosUser Account ProtectionIE7 Anti-Phishing

Comunicación SeguraNetwork Access ProtectionIntegración del Firewall/IPSec

Mantenerse mas SeguroAnti-malwareRestart ManagerEscaner de SeguridadControl de la instalación de dispositivos

Inicio SeguroFull Volume EncryptionIntegridad en codigo

Vista: El Windows mas seguro

AccesoAccesoSeguroSeguro

Protección desdeProtección desdelos cimientoslos cimientos

Excelencia enExcelencia enla Ingenierala Ingeniera

Control Control IntegradoIntegrado

Proceso de desarrollo

Excelencia en la IngenieríaProceso de Desarrollo de Windows Vista

Durante el desarrollo y creación de Windows Vista, Microsoft siguió su proceso mejorado de desarrollo seguro (SDL-Security Developmente LifeCycle).

Formación periódica obligatoria en seguridad.Asignación de consejeros de seguridad para todos los componentesModelo de amenazas como parte de la fase de diseño.Test y revisiones de Seguridad dentro del proceso de desarrollo.Mediciones de seguridad para los equipos de producto

Certificación “Common Criteria (CC)CC lo mantiene el “US National Institute of Standards and Technology” (Que también son responsables de FIPS)csrc.nist.gov/cc

Arranque seguroProtección desde los cimientos

•Cifrado del disco duro (Full Volumen Encryption)•Integridad del código

Arranque SeguroTecnología que proporciona mayor seguridad utilizando “Trusted Platform Module” (TPM)

Integridad en el arranqueProtege los datos si el sistema esta “Off-line”Facilidad para el reciclado de equipos

Ver: www.trustedcomputinggroup.org

Requerimientos HardwareTrusted Platform Module (TPM) v1.2 Hardware integrado en el equipo. Ejemplo- Un Chip en la Placa Base

Almacena credenciales de forma segura, como la clave privada de un certificado de maquina y tiene capacidad de cifrado. Tiene la funcionalidad de una SmartCardSe usa para solicitud de firma digital de código o ficheros y para autenticación mutua de dispositivos

Firmware (Convencional o EFI BIOS) – Compatible con TCG

Establece la cadena de confianza para el pre-arranque del SODebe de soportar las especificaciones TCG “Static Root Trust Measurement” (SRTM)

Arquitectura Secure Startup Static Root of Trust Measurement of early boot components

CRTMPCR

PCR

PCR

PCR

PCR

Integridad del código

Todas las DLLs y otros ejecutables del SO se han firmado digitalmente

Las firmas se verifican cuando los componentes se cargan en memoria

Cifrado completo del DiscoFVE – Full Volumen Encryption

FVE cifra y firma todo el contenido del Disco DuroEl chip TPM proporciona la gestion de clavesPor lo tanto

Cualquier modificación de los datos, no autorizada realizada “off-line” es descubierta y el acceso es denegado

Nos previene de ataques que utilizan herramientas que acceden al disco duro cuando Windows no se esta ejecutando.

Protección contra el robo de datos cuando se pierde o te roban el equipoParte esencial del arranque seguro

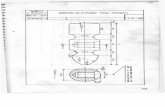

Diseño del Disco

El Volumen del SO contiene:El Volumen del SO contiene:•SO cifradoSO cifrado•Ficheros de Paginación cifradosFicheros de Paginación cifrados•Ficheros temporales cifradosFicheros temporales cifrados•Datos CifradosDatos Cifrados•Fichero de hibernación cifradoFichero de hibernación cifrado La partición de sistema La partición de sistema

contiene:contiene:Utilidades de ArranqueUtilidades de Arranque(Sin cifrar, ~50MB)(Sin cifrar, ~50MB)

MBRMBR

Ejecución SeguraProtección desde los cimientos

•Fortificación de los servicios de Windows•Reducción de Privilegios

–Protección de Cuentas de usuario (UAP)–IE 7 con modo protegido

Reducir el tamaño de capas de riesgo

Admin

Services

DD DDDD

Usuario

Kernel

DD Kernel Drivers

Servicio 1

Servicio 2Servici

o 3

Servicio …

Servicio …

Servicios Restringidos

Aplicaciones sin

privilegios

DD DDDD

Segmentación de servicios

Incrementar el número de capas Servici

o A Servici

o B

Fortificación de los servicios

DD User-mode Drivers

Fortificación de los serviciosLos Servicios de Windows Services fueron una gran superficie de ataque debido a sus privilegios y a que estaban siempre activosMejoras:

SID (per-service Security Identifier) reconocidos en ACLs (Access Control Lists), para que los servicios puedan proteger sus recursosPolítica de Firewall que prohíben el acceso de red por servicio, sujeto a ACLs y SIDsDescomposición de los privilegios innecesarios por servicioCambio de “LocalSystem” a “LocalService” o “NetworkService” cuando es posibleUso de testigos con restricciones de escritura para los procesos de los servicios

Protección de cuentas UsuarioUAP (User Account Protection)

Nos ayuda a implementar el principio de menor privilegio de dos maneras distintas:

1. El usuario no necesita tener privilegios administrativos para realizar ciertas tareas para las que se necesitas esos privilegios – En cambio:

Se le pregunta al usuario por credenciales con mas privilegios2. Aunque el usuario tenga privilegios superiores( Ejem. un

administrador), se le pregunta al usuario por su consentimiento antes de que esos derechos sean ejercitados

No se necesita volver a proporcionar las credenciales, solo se necesita el consentimiento

Leer: ww.microsoft.com/technet/windowsvista/evaluate/feat/uaprot.mspx

Solicitud de CredencialesEl usuario necesita proporcionar credenciales de Administrador

Solicitud de consentimientoEl usuario confirma la acción que usa privilegios de Administrador

Aplica en una situación en la que el usuario tiene todo los privilegios, pero antes de que estos sean ejercitadosUna nueva, protección secundaria

Boton “Unlock”Antes de realizar los cambios “Apply” o “OK”

UAP: Usos y PolíticasUAP no esta activado por defecto ( Beta 2)

Se activa en el botón de inicio del Administrador

UAP no aplica a la cuenta de Administrador por defecto que funciona normalmenteSe pude controlar mediante una política

Local Security Settings; Local Policies; Security Options; “LUA: Behavior of the elevation prompt”

No Prompt – Eleva los privilegios de manera transparentePrompt for Consent – Pregunta al usuario si continua (Yes/No) Prompt for Credentials – Requiere que el usuario introduzca credenciales (Por defecto)

Cambio fundamental en la operativa de Windows

Hace que el sistema funcione bien como un usuario estándarProporciona un método seguro para ejecutar aplicaciones en un contexto elevado

Requiere marcar las aplicaciones que no sean UAPDeja claro las acciones que tienen un impacto en toda el equipo

Virtualización del registro y ficheros para proporcionar compatibilidad.

Escrituras en el registro de la maquina son redirigidas a localizaciones de usuario si el usuario no tiene privilegios administrativosEfectivamente: cuentas estándar pueden ejecutar aplicaciones que necesitan cunetas de administración de manera segura.

Internet Explorer 7Además de ser compatible con UAP, incluirá:

Modo Protegido (Beta 2) que solo permite a IE navegar sin mas permisos, aunque el usuario lo los tenga. Ejem. Instalar software

Modo de “Solo-lectura”, excepto para los ficheros temporales de Internet cuando el navegador esta en Zona de seguridad de Internet

Filtro contra Phising que actualiza Microsoft cada poco tiempo y usa una red global de fuentes de datos

ActiveX Opt-in, da al usuario el control de los controles ActivexTodos los datos de cache se eliminan con un solo click

Filtro anti-PhishingProtección dinámica contra Webs FraudulentasRealiza 3 chequeos para proteger al usuario de posibles timos:

1. Compara el Sitio Web con la lista local de sitios legítimos conocidos

2. Escanea el sitio Web para conseguir características comunes a los sitios con Phising

3. Cheque el sitio con el servicio online que tiene Microsoft sobre sitios reportados que se actualiza varias veces cada hora

Level 1: Warn Suspicious Website

Signaled

Level 2: Block Confirmed Phishing Site

Signaled and Blocked

Dos niveles de Aviso y protección en la barra de Dos niveles de Aviso y protección en la barra de estado de IE7estado de IE7

Comunicaciones SegurasAcceso Seguro

•Network Access Protection•Integración Firewall/IPSec

Network Access ProtectionNAP

NAP es una nueva tecnología que tiene sus orígenes en la Cuarentena de VPN, pero ahora se extiende a todos los clientes de red, y no solo a los de acceso remotoSe apoya en un Servidor NAP, lo que significa Windows “Longhorn” Servers por ahora.Se especifica una política de:

Requerir los parches del SO, actualización de firma del antivirus, presencia o ausencia de ciertas aplicaciones, cualquier chequeo arbitrario

…y el sistema no permite el acceso a la red si la política no se cumple, excepto:

A una zona de “Cuarentena” donde se pueden descargar las actualizaciones o el software necesario.

NG TCP/IPNext Generation TCP/IP en Vista y “Longhorn”

Una pila TCP/IP nueva, totalmente rehechaImplementación de Doble pila IPv6, con IPSec obligatorio

IPv6 es mas seguro que IPv4 por diseño:Privacidad, monitorización, escaneo de puertos, confidencialidad e integridad

Otras mejoras de seguridad a nivel de red para IPv4 e IPv6

Modelo de Host fuerteCompartimentos de enrutamiento por sesiónWindows Filtering PlatformMejora de la resistencia de la pila TCP/IP contra ataques conocidos de DOSAuto-configuración y re-configuración sin reinicio

Leer: www.microsoft.com/technet/community/columns/cableguy/cg0905.mspx

Configuración de IPsec integrada en el firewall para proporcionar facilidad de configuración y gestión

Control del trafico de salidaPolíticas inteligentes por defectoConfiguración en pocos pasosLog mejorado

Protección dinámica del sistemaAplicación de políticas basadas en la ubicación y el estado de las actualizacionesIntegrado con la fortificación de los servicios de Windows

Windows Firewall – Seguridad Avanzada

Mantener la SeguridadControl Integrado

–Anti-malware–Gestor de Reinicios (Restart Manager)–Client-based Security Scan Agent–Control sobre la instalación de dispositivos–Infraestructura de SmartCard Mejorada

Anti-Malware IntegradoDetección Integrada, limpieza y bloqueo en tiempo real del malware:

Gusanos, viruses, rootkits y spywarePara usuario Final- La gestion para empresas será un producto separado

Además de UAP, que por supuesto nos prevendrá de muchos tipos de malwareIntegrado con Microsoft Malicious Software Removal Tool (MSRT) eliminara viruses, robots, y troyanos durante su actualización o cada mes

Restart ManagerAlgunas actualizaciones requieren un reinicioEl Gestor de Reinicios o “Restart Manager”:

Minimiza el numero de reinicio necesarios juntando las actualizacionesGestionar los reinicio de equipos que están bloqueados y ejecutan aplicaciones

E.g. después de un reinicio, Microsoft Word reabrirá un documento en la pagina 27, tal y como estaba antes del reinicioFuncionalidad de importancia para la gestion centralizada de equipos en corporaciones.

Escaner de SeguridadAnaliza y reporta el estado de seguridad del cliente Windows:

Nivel de parches y actualizacionesEstado de la seguridadFicheros de firmasEstado del Anti-malware

Habilidad de Windows para auto reportar su estadoLa información se puede recoger de manera centralizada o revisado en el Centro de Seguridad por el usuario o el administrador

Control instalación dispositivosControl sobre la instalación de dispositivos removibles vía políticas

Principalmente para deshabilitar los dispositivos USB, pues muchas corporaciones están preocupadas por la perdida en la propiedad intelectual.Control por “device class”

Drivers aprobados pueden ser pre-populados en un almacén de drivers de confianzaLas politicas de “Driver Store Policies” gobiernan los paquetes de drivers que no están en el almacén de drivers

Drivers estándar no corporativosDrivers sin Firma

Estas políticas estas deshabilitadas por defecto debido a el riesgo inherente que los drivers arbitrarios representan.Una vez que el administrador pone un driver en el almacén, puede ser instalado independientemente de los permisos del usuario que inicie la sesión.

Con Windows Vista…1. MIentras se inicia el sistema esta protegido con “Secure Startup” y

TPM (Trusted Platform Module), previniendo modificaciones off-line2. NAP (Network Access Protection) nos asegura que el equipo cumple

con las políticas (Ejem. Tiene las actualizaciones requeridas, firmas de virus, etc) antes de que el Servidor “Longhorn” nos permita usar la red

1. Si el equipo no cumple se le dará la opción de actualizarse3. El usuario podrá elegir entre varios tipos de dispositivos e identidades

para iniciar sesión4. El usuario puede iniciar sesión sin privilegios de administrador. Si

necesita los permisos de administración se le solicitaran las credenciales de este

5. Las mejoras en IE ayudan a navegar por la red sin miedo a infectarse con malware y con mayor protección de la privacidad

6. Cuando hay nuevas actualizaciones el Gestor de Reinicios nos asegura la menor disrupción, aun cuando se ejecuten aplicaciones en un equipo bloqueadoRead: www.microsoft.com/technet/windowsvista/evaluate/admin/mngsec.mspx

Escáneres de vulnerabilidades en redes de Datos y ServidoresVíctor M. de DiegoDepartamento Té[email protected]

Seguridad Práctica Para Empresas

Agenda

¿Qué es GFI LANguard N.S.S. 7?GFI LANguard N.S.S. - VentajasGFI LANguard N.S.S. Características

Recogida de datosDetección de vulnerabilidadesDistribución de Parches/Service Packs

DEMO

¿Qué es GFI LANguard N.S.S.?

GFI LANguard Network Security Scanner (N.S.S.) realiza análisis de seguridad de red y administración de parches.

GFI LANguard N.S.S.- Ventajas

1.- Seguridad – Asistir una auditoría de seguridad de red

2.- Generación automática de informes

3.- Distribución de Parches, Service Packs y software de terceros

GFI LANguard N.S.S. - Características

1.- Escáner de vulnerabilidades

GFI LANguard N.S.S. - Características

2.- Recopilación de información

MicrosoftAccess

Datos de Windows

Datos de Linux

• Información Básica del SO• Actualizaciones de Microsoft• Estado de parches del sistema• Aplicaciones Instaladas• Recursos compartidos• Puertos TCT y UDP abiertos• Información del registro• Política de contraseñas• Política de auditoría de seguridad• Usuarios logados• Usuarios y Grupos• Dispositivos USB• Dispositivos de Red• Servicios en marcha• Sesiones activas• Discos Instalados• Procesos remotos

• Información Básica del SO• Usuarios y Grupos locales• Aplicaciones Instaladas• Puertos TCP y UDP abiertos• Usuarios Logados• Dispositivos de Red• Servicios en marcha• Procesos Remotos

GFI LANguard N.S.S. - Características

Distribución de Parches

Premios

Enlaces de Interéshttp://www.gfihispana.com/es/lannetscan/

http://www.gfihispana.com/downloads/downloads.aspx?pid=LANSS&lid=ES

http://www.gfihispana.com/lannetscan/lanscan7manual.pdf

Más Información

GFI LANguard N.S.S. 7

VISTA GENERALANÁLISIS DE REDRESULTADO DEL ANÁLISISIMPLANTACIÓN DE PARCHESHERRAMIENTAS

Contacto

Víctor Manuel de Diego GonzálezDepartamento Té[email protected] www.gfihispana.com Tel. 902 360 247Webs de Interéshttp://kbase.gfi.com http://forums.gfi.com

BitDefender for File ServersElisabet GimenoDepartamento Té[email protected]

Seguridad Práctica Para Empresas

Fundada en 1990, SOFTWIN es una compañía líder en desarrollo de software y servicios de seguridad informática.

Con un equipo permanente de más de 700 empleados, hasta la fecha ha desarrollado con éxito más de 10.000 proyectos.

SOFTWIN tiene presencia en más de 100 países a lo largo del planeta a través de partners locales y oficinas directas en EEUU y los países más importantes de la UE. Estructurada en 4 divisiones:

Business SolutionsData SecurityE-contentCRM (Customer Relationship Management)

BitDefender es la solución antimalware de la división Data Security

BitDefender for File Servers

BitDefender™ proporciona productos de seguridad para cubrir los requisitos de protección del entorno informático actual, ofreciendo una solución efectiva contra las amenazas a más de 41 millones de usuarios domésticos y corporativos en más de 100 países.

BitDefender, una división de la compañía SOFTWIN, ubicada en Bucarest, (Rumania) y dispone de delegaciones en Tettnang (Alemania), Barcelona (España) y Fort Lauderdale (Estados Unidos).

Página Web: http://www.bitdefender-es.com

BitDefender for File Servers

Resumen:

BitDefender for File Servers - Ventajas

Descripción de las Características

BitDefender vs otros

BitDefender for File Servers

Tecnología Antivirus de BitDefender

BitDefender for File Servers es la solución que ofrece análisis antivirus en tiempo real y bajo demanda en servidores bajo las plataformas:

Windows NT Windows 2000 Windows XP Windows 2003

BitDefender for File Servers

BitDefender for File Servers incorpora los motores BitDefender certificados por ICSA, CheckMark y Virus Bulletin, además de otras tecnologías avanzadas:

HiVE es la abreviación de “tecnología Heurística en Entorno Virtual”, y emula a una máquina-virtual-dentro-de-un-ordenador en el que se ejecutan fragmentos de software para comprobar si se trata de software malintencionado (malware).

El análisis multihilo utiliza un método que simula la ejecución paralela de un programa (conocida como hilos de un programa). Se usan múltiples instancias de los motores con el fin de reducir el proceso de análisis.

El analizador antivirus de BitDefender marca, durante cada sesión, todos los archivos con permisos de “sólo lectura” que han sido analizados, optimizando el proceso de análisis.

Análisis Multihilo

Análisis Optimizado

H.i.V.E

BitDefender for File Servers

Tecnologías Antivirus de BitDefender

Firmas de virus Identifica los ficheros infectados comprobando si su código contiene la firma específica de algún virus conocido. Cada virus tiene asociada una firma de virus distinta.

20 E0 06 84 20 F4 06 D420 08 07 4B34 00 AD 0C21 1C 07 F721 1D 07 4D 22 30

20 E0 06 84 20 F4 06 D420 08 07 4B34 00 AD 0C21 1C 07 F721 1D 07 4D 22 30

20 E0 06 84 20 F4 06 D420 08 07 4B34 00 AD 0C21 1C 07 F721 1D 07 4D 22 30

Infectado

BitDefender for Windows Servers

Tecnología H.i.V.E. Tecnología Heurística en Entorno Virtual Emula a una máquina virtual dentro del ordenador en el que se ejecutan fragmentos de software para comprobar si se trata de software malintencionado (malware).

20 E0 06 84 20 F4 06 D420 08 07 4B34 00 AD 0C21 1C 07 F721 1D 07 4D 22 30

20 E0 06 84 20 F4 06 D420 08 07 4B34 00 AD 0C21 1C 07 F721 1D 07 4D 22 30

20 E0 06 84 20 F4 06 D420 08 07 4B34 00 AD 0C21 1C 07 F721 1D 07 4D 22 30

21 1C 07 F721 1D 07 4D 22 30

Entorno Virtual BitDefender

BitDefender for Windows Servers

Tecnologías Antivirus de BitDefender

Sospechoso

Resumen:

BitDefender for File Servers

Tecnología Antivirus de BitDefender

Descripción de las Características

BitDefender vs otros

BitDefender for File Servers - Ventajas

Valor añadido por BitDefender for File Servers

Integridad de los datos

Fácil acceso a la información

Tiempo de actividad del

sistema

Agiliza la comunicación al mantener un entorno limpio de virus

Asegura que el sistema operativo no está infectado

Asegura que los datos almacenados en el servidor de ficheros no están

dañados por virus

BitDefender for File Servers

Beneficios Técnicos

Bajo impacto en el rendimiento del sistema

Mínimo uso de los recursos

El tiempo de respuesta más rápido y motores antivirus certificados

Fácil de usar

BitDefender for File Servers

Beneficios Económicos Productividad incrementada gracias al aumento del tiempo de actividad del sistema y la disponibilidad de los datos

Menor riesgo de pérdida de datos debido a la protección antivirus ofrecida por BitDefender

Menos dinero invertido en el mantenimiento de la red y en formación

Seguridad adicional y conformidad con los estándares de seguridad y leyes

BitDefender for File Servers

Resumen:

BitDefender for File Servers

Tecnología Antivirus de BitDefender

BitDefender for File Servers - Ventajas

BitDefender vs otros

Descripción de las Características

BitDefender for File Servers – Características principales Antivirus

Al acceder Bajo demanda NUEVO

Programador de tareas NUEVO Monitorización

Ventana de Estado NUEVO

Informes y Estadísticas Logs y Alertas

Actualizaciones Actualización del Antivirus Actualización de Producto NUEVO

Interfaz basada en MMC NUEVO

BitDefender for File Servers

BitDefender for File Servers

Análisis Al Acceder

Completa personalización de los objetos del análisis:

Incluir/excluir extensiones Incluir/excluir carpetas

Diferentes opciones de análisis antivirus

El análisis al acceder proporciona protección en tiempo real en el servidor de ficheros, analizando cada archivo que se accede o copia en el disco.

BitDefender for File Servers

Completa personalización de los objetos del análisis:

Incluir/excluir extensiones Incluir/excluir carpetas

Fácil acceso a los resultados del análisis bajo demanda

Nuevo! Análisis bajo demanda

El análisis bajo demanda es una potente herramienta diseñada especialmente para los administradores, que proporciona una segunda capa de defensa contra el software malintencionado que puede infectar al servidor.

BitDefender for File Servers

Programación de dos tipos de eventos:

Análisis bajo demanda Actualizaciones del Antivirus y de Producto

Completa personalización de: El momento de ejecución de la tarea Las opciones del análisis antivirus Los objetivos del análisis

Nuevo! Programador de Tareas

BitDefender for File Servers

Actualización del Antivirus

Las nuevas firmas de virus y las actualizaciones del antivirus se descargan a través de este módulo

Actualizar ahora El usuario puede activar la actualización en cualquier momento

Actualización Automática Intervalo de tiempo personalizable

Actualizaciones acumulativas

BitDefender for File Servers

Nuevo! Actualización de Producto

Descarga las mejoras del funcionamiento del producto.

Las actualizaciones de producto se descargan automáticamente, pero no se instalan automáticamente.

BitDefender for File Servers

Informes y Estadísticas

Informes: Html y Txt Ordenados por

Virus Día

Actividad antivirus Actividad del servidor

Estadísticas:Las estadísticas de la actividad del producto y del servidor están disponibles desde la interfaz de usuario

BitDefender for File Servers

Logs y Alertas

El texto de las alertas puede modificarse mediante las plantillas de alerta de BitDefender, para adaptarse al modo de estructurar la información de cada compañía.

Notificaciones a través de e-mails y Net Send sobre diferentes tipos de eventos:

Virus Errores Estado del Registro Resultados de los análisis programados

Acceso rápido al Log de BitDefender for Servers Log desde la interfaz de usuario

Nuevo!

BitDefender for File Servers

Interfaz basada en MMC

Nuevo!

MMC = Microsoft Management Console

Entorno de trabajo amigable Sistema basado en asistentes Acceso rápido a:

Estado del Servidor Estadísticas del Servidor Tareas programadas

BitDefender for File Servers

BitDefender for File Servers

Actualización a través de una ubicación de red

BitDefender for File Servers incluye, en el mismo paquete de instalación, BitDefender Local Update Server, un nuevo módulo que permite instalar un servidor de descargas en la red local.

BitDefender for File Servers puede instalarse en múltiples ordenadores que no estén conectados a Internet, consiguiendo a su vez, actualizaciones más rápidas y reducción del tráfico.

Resumen:

BitDefender for File Servers

Tecnología Antivirus de BitDefender

BitDefender for File Servers - Ventajas

Descripción de las Características

BitDefender vs otros

BitDefender for File Servers

Trend Micro Panda Symantec Kaspersky BitDefender for

File Servers

Tiempo medio de respuesta * < 10 h < 6h < 16h < 4h < 4h

Protección proactiva ** Estándar NA Avanzada+ Avanzada+ Avanzada+

Tiempo mínimo de instalación (mm:ss) *** 02:00 05:20 04:35 03:30 00:17

Tiempo mínimo de configuración (mm:ss) *** 03:00 03:20 03:35 02:55 01:12

*Por cortesía de Andreas Marx (www.av-test.org) Octubre 2004** http://www.av-comparatives.org***Comparativa realizada por el equipo de Marketing intelligence de BitDefender

BitDefender vs. Otros

BitDefender for File Servers

PRODUCTO BitDefender for File Servers

PLATFORMAS Windows NT 4.0 SP6 + Internet Explorer 5.5 +MMC v1.2, Windows 2000, Windows XP o Windows 2003 Server

DESCRIPCIÓN BitDefender for File Servers es la solución antivirus ofrecida por BitDefender para proteger los servidores de ficheros bajo plataformas Windows basadas en NT (NT/2000/XP/2003). BitDefender for File Servers incorpora tecnologías avanzadas propiedad de BitDefender: H.i.V.E., Análisis Multihilo y Análisis Optimizado.

DISPONIBILIDAD Principios del 2006El producto estará disponible en todas las páginas de BitDefender y a través de nuestros distribuidores locales.

IDIOMAS Español, Inglés, Francés y Alemán (a partir del 2006)

PRECIOS* 325,99€ para 1 servidor599,95€ para 2 servidores792,55€ para 3 servidores

LICENCIA La licencia incluye: Soporte técnico Actualización automática de las firmas de virus Actualización a cualquier versión nueva del producto Respuesta en 24 horas al enviar cualquier archivo sospechoso

BitDefender for File Servers

+ Análisis al Acceder+ Análisis Bajo Demanda

+ Tecnología Antivirus Avanzada

BitDefender for File Servers

BitDefender for File Servers

Contacto

BitDefender EspañaTeléfono: 902 190 765e-mail: [email protected]

BitDefender for File Servers

ISA Server 2004: Firewall Perimetral y de Aplicación en ApplianceFrancisco J. IralaNetwork Engines Product [email protected]

Seguridad Práctica Para Empresas

Agenda

ISA SERVER 2004

VENTAJAS DE LOS APPLIANCES

NS SERIES

FUNCIONALIDADES AVANZADAS

Agenda

ISA SERVER 2004

VENTAJAS DE LOS APPLIANCES

NS SERIES

FUNCIONES AVANZADAS

Firewalls

Se introducen entre redes para cortar tráfico.

Implican la separación física de las redes para permitir que pasen o no los mensajes.

Pueden inspeccionar la torre completa de comunicaciones y reconocer sesiones.

Firewalls.

Firewall de Red:

Filtrado de direcciones IP, puertos, tipo de protocolos y flags de cabeceras.

Filtrado discreto de paquetes.

Implementados en Routers de conexión.

Implementados por Software en protocolos de comunicaciones.

Firewalls

Firewall Nivel de Aplicación:

Inspeccionan y reconocen el protocolo utilizado en una sesión.

Pueden utilizar para la toma de decisiones todos los objetos de seguridad de una red integrándolos en un árbol LDAP.

Reglas complejas que pueden requerir el establecimiento de sesiones completas entre firewall y el cliente.

Arquitectura ISA Server 2004

Firewall multired:Nivel de Red.Nivel de Aplicación.

Servidor VPN:Túneles.Clientes.

Servidor Caché.

Ya tengo un firewall• Clientes y empleados deben acceder a recursos de nuestra red remótamente

InternetNetwork

Layer Defense

Business Application

Defense

• Firewalls perimetrales de propósito general no son suficientes actualmente, actualmente se necesita varios niveles de protección.

Defensa en Profundidad

ISA Application Layer Filtering – Filtrado ISA Application Layer Filtering – Filtrado avanzado de multiples protocolos con avanzado de multiples protocolos con conocimiento contextual de las aplicaciones!! conocimiento contextual de las aplicaciones!! Quien mejor que Microsoft para comprender las Quien mejor que Microsoft para comprender las aplicaciones Microsoft?? (p.e. filtro RPC)aplicaciones Microsoft?? (p.e. filtro RPC)

ISA Server ISA Server ALFALF

NS Series/ISA puede deterner NS Series/ISA puede deterner los ataques al servidor en el los ataques al servidor en el perimetro, incluso con trafico perimetro, incluso con trafico

SSL encriptado!!!SSL encriptado!!!

Continúa funcionando con Continúa funcionando con SSL porque el tunel SSL SSL porque el tunel SSL es terminado en el es terminado en el firewall!firewall!

El servidor pide El servidor pide autenticación — autenticación — todos todos

los usuarios en los usuarios en internet pueden internet pueden acceder a aquiacceder a aqui

Acaba de poner un Acaba de poner un agujero enormeagujero enorme en en el firewall tradicional que elimina la el firewall tradicional que elimina la posibilidad de inspeccionar el trafico posibilidad de inspeccionar el trafico

porque no pueden inspeccionar trafico porque no pueden inspeccionar trafico encriptado!!!encriptado!!!

Basic Authentication es en Basic Authentication es en texto claro. No muy bueno en texto claro. No muy bueno en

internet… Cómo protege la internet… Cómo protege la privacidad de la informacion privacidad de la informacion

de los usuarios?de los usuarios?

Establecer un tunel SSL Establecer un tunel SSL para proteger la para proteger la

privacidad de los datos privacidad de los datos transferidos. Buena transferidos. Buena

idea… esto es seguro… idea… esto es seguro… correcto???correcto???

No!! SSL es Privacidad no No!! SSL es Privacidad no Seguridad!! Primero, un Seguridad!! Primero, un

usuario usuario Sin AutenticarSin Autenticar ha ha pasado el perimetro en tu pasado el perimetro en tu

firewall tradicional y ha firewall tradicional y ha accedido al servidor!!!accedido al servidor!!!

NS Series/ISA pre-authentica NS Series/ISA pre-authentica los usuarios los usuarios antesantes que pasen que pasen de la red perimetral definida!de la red perimetral definida!

ISA en NS Series:Protege las Servidores de Aplicación Vitales

Trafico inspeccionado puede enviarse al Trafico inspeccionado puede enviarse al servidor interno re-encriptado o en claro.servidor interno re-encriptado o en claro.

Firewall Firewall TradicionalTradicional

ServeServerr

clientclientee

SSLSSL

……permite a virus y permite a virus y troyanos pasar sin troyanos pasar sin ser detectados…ser detectados…

……e infectar servidores e infectar servidores internos…internos…

SSL o SSL o HTTPHTTP

SSLSSL

NS Series puede NS Series puede desencriptar e desencriptar e inspeccionar inspeccionar tráfico SSLtráfico SSL

InternetNS Series NS Series ApplianceAppliance

No hay que quitar otros firewalls ahora! Todavia puede ser útilies en un escenario de defensa en profundidad! !

Gartner sobre ISA Server 2004 Diciembre 2004

“Microsoft significantly upgraded its Web application firewall (ISA Server) product with its 2004 release. In addition to expanding the security feature set in the 2004 release, ISA Server has bridged some of the host/network gap by including network quarantine functions. Small and midsize businesses (SMBs), the traditional stronghold of Microsoft products, are, however, purchasing competing application firewalls more often than ISA Server. Microsoft needs to provide more OEM hardware choices if it is to provide a competitive Web application firewall in a market where software-only solutions are limiting.”

Agenda

ISA SERVER 2004

VENTAJAS DE LOS APPLIANCES

NS SERIES

FUNCIONES AVANZADAS

Ventajas de usar un appliance

Solucion:Preinstalado, prebastionadoSeguroMás rentable

Multiaplicaciones:Microsoft ISA ServerPero también:

WebsenseY otros muchos pronto

Rápida evolución:Nuevas versiones/releaseNuevas funciones

Interface de administración Web fácil de usarActualización automática de parches y versionesAsistentes

Tecnologia:

ISA en CD o ISA en NS SeriesISA en CD NS Series

No Preinstalado, bastionado, optimizado, plataforma predecible

No Administración automática de parches/actualizaciones

NoSoftware de terceros precargado (Websense, …)Servicios Microsoft precargados (DNS, RRAS, …)

No Backup/restore completo para del appliance, incluyendo los productos de terceros y otros servicios de Microsoft

No ISP Failover, DHCP relay, Administración fuera de líneacon modem

No Administracion Web (NEWS)

No Agente MOM para controlar el acceso a ISA

Solo soporte Software Soporte completo desde Network Engines (hardware y software)

Sistema de Administración de Parches:

Agenda

ISA SERVER 2004

VENTAJAS DE LOS APPLIANCES

NS SERIES

FUNCIONES AVANZADAS

Network Engines

Network EnginesFundada en 1997IPO en 2000: Listado en NASDAQ como NENGDesarrolló y vendió el primer servidor Web de 1UVendedor experimentado elegido por:

EMC CenteraComputer AssociatesNortel AlteonMICROSOFT

NEWS

Network Engines Web Server:Administración de Actualizaciones

Seguro, iniciación sencilla y facil de aplicar actualizaciones software

Panel de control basado en XML propietario

Interface Segura basada en WebAsistentes de InstalaciónAdministración “Un solo clic”

Funciones NEWS de valor añadidoAdministración Remota de NEWS (RDP/https)ISA MMC TunnelingAdministración de actualizacionesConfiguracion de Red (NIC)Asistente de configuraciónMultiples IPs / NICNEWS Logs

Administración de alertas (via SMTP)Administración de ConfiguracionesRestauracion de valores de fábrica mediante llave USB1:1 FailoverDual ISP FailoverAdministración fuera de líneaDHCP RelayAdministrador de aplicacionesAgente MOM preinstalado

Escenarios de implantación para NS SeriesProtección de aplicaciones 2ª capa de defensa Complementa firewalls existentes Añade protección a las aplicaciones

Protege Exchange y servidores Web Acceso remoto al correo (OWA) Protección perimetral Inspección Web + SSL

Filtrado de Contenidos ISA Server es uan plataforma Filtros de contenido añaden valor Socio tecnológico de WebSense

Oficinas Remotas El cache mejora el rendimiento de red Aumenta la produtividad de usuario Firewall y servidor VPN integrado

Plataformas

Platform NS 6250 NS6300 NS6400 NS8200 NS8400Processor 2.0GHz Celeron 2.0GHz Celeron 2.8GHz P4 3.2 GHz P4 Dual 4.0 GHz XeonMemory 512MB 512MB 1GB 2 GB 4 GBHard Drives

40 GB IDE 40 GB IDE 60 GB IDE2 x 120GB SATA

(RAID 1)

2 x 76GB SCSI (RAID 1) Hot-

SwappablePower Supplies

1 1 1 12 x Hot-Swappable

/ Load Sharing10/100 NIC 4 (front) 6 (front) 2 (front)GbE NIC 4 (front) 6 (rear) 6 (rear)ISA License

ISA2k4 Workgroup ISA2k4 Std Edition ISA2k4 Std Edition ISA2k4 Std EditionISA2k4 Std Edition

(dual processor)Plug In Support No No Yes Yes YesUsuarios 100 250 500 1000-2000 2000-4000Other Features

100 VPN Connect Max

IPMI - Not configurable via

NEWS

IPMI - Not configurable via

NEWSTarget Market Small Buiness or

Branch officeSmall to Medium

BusinessMedium Buisness -

Small EnterpriseSmall - Medium

EnterpriseMedium - Large

EnterpriseCleartext (Mbps) 140 140 400 500 1000SSL Throughput (Mbps) 14 14 40 50 100Exchange Mailboxes (OWA/SSL or RPC/LAN) 500 500 1000 1500 4000

NS Series Comparison

Agenda

ISA SERVER 2004

VENTAJAS DE LOS APPLIANCES

NS SERIES

FUNCIONES AVANZADAS

Funciones adicionales NS/ISA Appliance

Fuerte protección nivel de Aplicacion (layer 7) para estos protocolos:HTTP Security Filter (Outlook 2003, OWA, OMA, ActiveSync)SMTP filter y SMTP Message Screener (OE, cliente generico)POP3 filter (OE, cliente generico)

Autenticación RADIUS Soporte nativo para autenticación de doble factor SecurID

Capacidades Virtual Private Network (VPN) con ningun coste de licencia por usuarios basado en IPSEC/PPTP nativo en entornos MS

Funciones de Cache Web y Aceleración nativas para incrementear la disponibilidad y rendimiento de la red

Administración Remota con NEWS™ (Network Engines Web Services)

Administración de actualizaciones

Los Appliances NS Series

“Si su negocio se basa en aplicaciones Microsoft… necesita un Firewall NS Series para protegerlas”

ContactoContacto Comercial

Inma [email protected]

Contacto TécnicoFrancisco J. [email protected]

www.allasso.es91 78 70 600

Demo Técnica

Auditorías de Seguridad en Aplicaciones WebChema Alonso Microsoft MVP Windows [email protected]

Seguridad Práctica Para Empresas

Agenda

Aplicaciones WebVulnerabilidades

SQL InjectionXSSCapa 8Webtrojans

Contramedidas

Tipos de Aplicaciones Web

Web Site público.Información destinada al público.

Intranet (ERP/CRM/Productividad)Información privada de acceso interno.

Extranet (Productividad/B2B/B2C)Información privada de acceso externo.

AlmacénDe DatosLógica de la AplicaciónInterfaz de Usuario

(GUI)

Arquitectura Multicapa

Browser

WebServer

DCOM

WebService

BBDD

BBDDWebServer

RPC

Arquitectura: ClienteNavegador de Internet:

Ejecuta código en contexto de usuario.Lenguajes potentes:

HTML/DHTMLvbScript/JavaScript/Jscript

Programas embebidosApplets JavaActiveXShockwave Flash

Códigos No protegidosCifrado cliente: Atrise.Ofuscación de código.

Arquitectura: Lógica de Aplicación

Servidor WebEjecuta código en contextos privilegiados.Lenguajes potentesAcceden a BBDDEnvían programas a clientesTransferir ficherosEjecutar comandos sobre el sistema.Soporte para herramientas de administración de otro software.Códigos de Ejemplo

Arquitectura: Almacén de Datos

SGBDLenguaje de 3ª y 4ª Generación.Soporta múltiples bases de datos.Catálogo global de datos.Ejecuta programas sobre Sistema.LOPD.Transacciones económicas.Información clave de negocio.

Código y poderEl código fuente es poder

Tanto para defenderse como para atacar

Compartir el código es compartir el poder.Con los atacantes y defensores

Publicar el código fuente sin hacer nada más degrada la seguridadPor el contrario, publicar el código fuente permite a los defensores y a otros elevar la seguridad al nivel que les convenga.

Software SeguroEl software Fiable es aquel que hace lo que se supone que debe hacer.El software Seguro es aquel que hace lo que se supone que debe hacer, y nada mas.

Son los sorprendentes “algo mas” los que producen inseguridad.

Para estar seguro, debes de ejecutar solo software perfecto :-)O, hacer algo para mitigar ese “algo mas”

Vulnerabilidades: SQL Injection

Explotación del AtaqueAplicaciones con mala comprobación de datos de entrada.

Datos de usuario.Formularios

TextPasswordTextareaListmultilist

Datos de llamadas a procedimientos.LinksFunciones ScriptsActions

Datos de usuario utilizados en consultas a base de datos.

Mala construcción de consultas a bases de datos.

Riesgos

Permiten al atacante:Saltar restricciones de acceso.Elevación de privilegios.Extracción de información de la Base de DatosParada de SGBDR.Ejecución de comandos en contexto usuario bd dentro del servidor.

Tipos de Ataques

Ejemplo 1:Autenticación de usuario contra base de datos.

Select idusuario from tabla_usuariosWhere nombre_usuario=‘$usuario’And clave=‘$clave’;

Usuario

Clave ****************

Tipos de AtaquesEjemplo 1 (cont)

Select idusuario from tabla_usuariosWhere nombre_usuario=‘Administrador’And clave=‘’ or ‘1’=‘1’;

Usuario

Clave

Administrador

‘ or ‘1’=‘1

Demo

Tipos de Ataques

Ejemplo 2:Acceso a información con procedimientos de listado.

http://www.miweb.com/prog.asp?parametro1=hola

Ó

http://www.miweb.com/prog.asp?parametro1=1

Tipos de Ataques

Ejemplo 2 (cont):

http://www.miweb.com/prog.asp?parametro1=‘ union select nombre, clave,1,1,1 from tabla_usuarios; otra instrucción; xp_cmdshell(“del c:\boot.ini”); shutdown --

Ó

http://www.miweb.com/prog.asp?parametro1=-1 union select .....; otra instrucción; --

Demo

Vulnerabilidades: Cross-Site Scripting (XSS)

Explotación del Ataque

Datos almacenados en servidor desde cliente.

Datos van a ser visualizados por otros cliente/usuario.

Datos no filtrados. No comprobación de que sean dañinos al cliente que visualiza.

Riesgos

Ejecución de código en contexto de usuario que visualiza datos.

Navegación dirigidaWebspoofingSpywareRobo de credencialesEjecución de acciones automáticasDefacement

Demo

Vulnerabilidades capa 8

Explotación de Ataque

Falta de conocimiento SD3DiseñoConfiguraciónesImplantación

Administradores/Desarrolladores no formados en Seguridad

Hacking Ético

Falta de conocimiento del riesgo

Riesgos

Insospechados:

Bases de datos públicasNo protección de datosNo protección de sistemas.....

Tipos de Ataques

Hacking Google

Administradores predecibleshttp://www.misitio.com/administracionhttp://www.misitio.com/privadohttp://www.misitio.com/gestionhttp://www.misitio.com/basedatos

Ficheros log públicosWS_ftp.log

Estadísticas públicasWebalyzer

Demo

Vulnerabilidades: WebTrojan

Explotación de AtaqueServidores Web no fortificados

Ejecución de programas en almacenes de ficheros.

Subida de ficheros a servidores.Imágenes para publicaciones.Archivos de informes.Currículos, cuentos, etc...

Almacenes de ficheros accesibles en remoto

Usuario en contexto servidor Web no controlado

Riesgos

Implantación de un troyano que puede:Gestionar ficherosEjecutar programasDestrozar el sistemaDefacementRobo de información....

Tipos de Ataques

Programación de un troyano en PHP, ASP o JSP

Utilización de objetos FileObject

Subida mediante ASP Upload

Busqueda del lugar de almacenamiento

Invocación por URL pública del servidor Web

Demo

Contramedidas

Diseño Seguro en ArquitecturaDiseño Seguro en CódigoFormación constante de ProfesionalesAuditoría Interna Caja BlancaAuditoría Externa Caja NegraTests de Intrusión periódicos

Grupos Reducidos de 10 a 15 asistentes. Cada asistente tiene un escenario virtualizado para ejecución de laboratorios. Un técnico por grupo imparte explicaciones teóricas y plantea y resuelve las practicas con los asistentes al mismo tiempo que resuelve dudas. 6 horas de duración cada uno y 24 horas los seminarios de Contramedidas Hacker.Sistemas http://www.microsoft.com/spain/HOLsistemas

Desarrollo http://www.microsoft.com/spain/HOLdesarrollo

• Madrid, Vigo, Salamanca, Pamplona, Barcelona y Santander. Valladolid Valencia.• Valladolid, Tenerife y Sevilla. [Murcia, A Coruña y Valencia próximamente]